Ανακαλύφθηκε πρόσφατα ένα πλαίσιο malware γνωστό ως MATA το οποίο συνδέθηκε με την ομάδα hacking Lazarus, και χρησιμοποιήθηκε σε επιθέσεις που στοχεύουν εταιρικές οντότητες από πολλές χώρες από τον Απρίλιο του 2018 για ανάπτυξη ransomware και κλοπή δεδομένων.

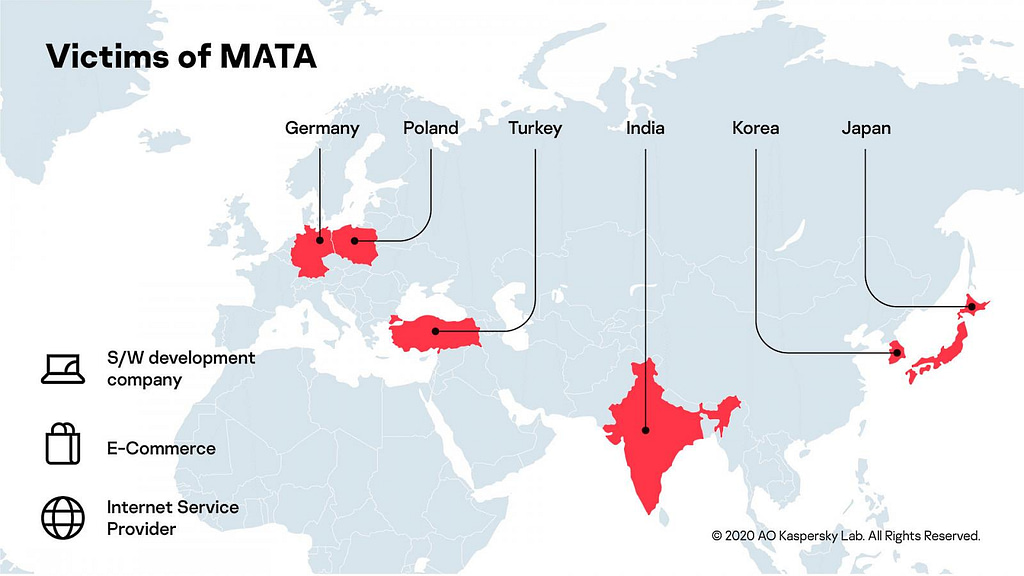

Μεταξύ των στοχευόμενων χωρών, βρίσκονται η Πολωνία, η Γερμανία, η Τουρκία, η Κορέα, η Ιαπωνία και η Ινδία, όπως ανέφεραν οι ερευνητές της Παγκόσμιας Ομάδας Έρευνας και Ανάλυσης της Kaspersky Lab (GReAT).

Η Lazarus (επίσης έχει εντοπιστεί ως HIDDEN COBRA από την Κοινότητα Πληροφοριών των Ηνωμένων Πολιτειών και Zinc από τη Microsoft) χρησιμοποίησε το MATA για να παραβιάσει και να μολύνει συστήματα εταιρειών με δραστηριότητες σε διάφορους κλάδους, συμπεριλαμβανομένων ενδεικτικά μιας εταιρείας ανάπτυξης λογισμικού, ενός παρόχου υπηρεσιών διαδικτύου και μιας εταιρείας e-commerce.

Ενώ η έκθεση της Kaspersky δεν αναφέρει τα κίνητρα των επιτιθέμενων, οι συγκεκριμένοι hackers είναι γνωστοί για τα οικονομικά τους κίνητρα όπως δείχνουν οι καμπάνιες τους – χάκαραν τη Sony Films το 2014 ως μέρος της λειτουργίας Blockbuster και ήταν πίσω από την παγκόσμια επιδημία WannaCry ransomware του 2017.

Από τότε που εντοπίστηκαν για πρώτη φορά το 2007, η ομάδα Lazarus πραγματοποιούσε επιθέσεις εναντίον χρηματοοικονομικών οργανισμών από την Ινδία, το Μεξικό, το Πακιστάν, τις Φιλιππίνες, τη Νότια Κορέα, την Ταϊβάν, την Τουρκία, τη Χιλή και το Βιετνάμ, καθώς και σε τομείς των μέσων ενημέρωσης και της τεχνολογίας.

Το πλαίσιο του malware MATA

Το MATA είναι ένα αρθρωτό πλαίσιο με πολλά στοιχεία, όπως ένα loader, έναν orchestrator και πολλά πρόσθετα, και μπορεί να χρησιμοποιηθεί για τη μόλυνση συστημάτων Windows, Linux και macOS.

Κατά τη διάρκεια των επιθέσεων τους, οι εισβολείς μπορούν να χρησιμοποιήσουν το MATA για να φορτώσουν πολλά πρόσθετα στις εντολές που εκτελούνται στη μνήμη του μολυσμένου συστήματος, να χειριστούν αρχεία και διαδικασίες, να πραγματοποιήσουν DLL injecting και να δημιουργήσουν διακομιστές μεσολάβησης HTTP.

Τα MATA επιτρέπουν επίσης στους εισβολείς να κάνουν σάρωση για νέους στόχους σε υπολογιστές που βασίζονται σε macOS και Linux (routers, firewalls ή συσκευές IoT). Στην πλατφόρμα macOS, το MATA μπορεί επίσης να φορτώσει μια μονάδα plugin_socks που μπορεί να χρησιμοποιηθεί για τη διαμόρφωση διακομιστών μεσολάβησης.

Κατά την ανάλυση τους, οι ερευνητές του Kaspersky ανακάλυψαν ότι οι hackers χρησιμοποιούν ένα malware loader για να φορτώσουν ένα κρυπτογραφημένο payload επόμενου σταδίου.

“Δεν είμαστε σίγουροι ότι το φορτωμένο payload είναι το κακόβουλο πρόγραμμα που ενορχηστρώνει την επίθεση, αλλά σχεδόν όλα τα θύματα έχουν τον loader και τον orchestrator στον ίδιο υπολογιστή”, εξηγεί η έκθεση.

Μόλις το MATA malware αναπτυχθεί πλήρως, οι χειριστές προσπαθούν να βρουν βάσεις δεδομένων με ευαίσθητες πληροφορίες πελατών ή επιχειρήσεων και θα εκτελέσουν queries βάσης δεδομένων για τη συλλογή και την απομάκρυνση λιστών πελατών.

Ενώ οι ερευνητές δεν είχαν πειστικές ενδείξεις ότι η Lazarus ήταν πράγματι σε θέση να κλέψει τα δεδομένα που συνέλεξαν κατά τη διάρκεια επιθέσεων, το exfiltrating τέτοιων βάσεων δεδομένων από τα θύματά τους είναι σίγουρα ένας από τους στόχους τους, μαζί με το ransomware VHD όπως φαίνεται στην περίπτωση μιας από τις εταιρείες που παραβιάστηκε.

Οι ερευνητές του Qihoo 360 Netlab δημοσίευσαν μια σχετική ανάλυση των components των Windows και Linux του πλαισίου του malware MATA (το οποίο ονόμασαν Dacls) τον Δεκέμβριο του 2019.

Η σύνδεση του MATA με την ομάδα Lazarus

Το πλαίσιο MATA συνδέθηκε με την ομάδα Lazarus APT από την Kaspersky με βάση μοναδικά ονόματα αρχείων “orchestrator” που χρησιμοποιήθηκαν σε εκδόσεις του Manuscrypt trojan (επίσης γνωστό ως Volgmer).

Τα δείγματα του Manuscrypt κοινοποιήθηκαν δημόσια από το Υπουργείο Εσωτερικής Ασφάλειας (DHS) και το Ομοσπονδιακό Γραφείο Ερευνών (FBI) το 2017 μέσω μιας έκθεσης ανάλυσης κακόβουλου λογισμικού US-CERT.

Η αναφορά της Kaspersky αναφέρει επίσης παρόμοια δεδομένα παγκόσμιου configuration που μοιράζεται το MATA με το trojan Manuscrypt της Lazarus, όπως “ένα τυχαία δημιουργημένο αναγνωριστικό περιόδου σύνδεσης, πληροφορίες έκδοσης βάσει ημερομηνίας, ένα διάστημα αναμονής και πολλές διευθύνσεις server C2.”

“Το πλαίσιο MATA είναι σημαντικό καθώς μπορεί να στοχεύσει πολλές πλατφόρμες: Windows, Linux και macOS”, καταλήγει η Kaspersky.

“Επιπλέον, ο hacker πίσω από αυτό το προηγμένο πλαίσιο κακόβουλου λογισμικού το χρησιμοποίησε για έναν τύπο επίθεσης εγκλήματος στον κυβερνοχώρο που κλέβει βάσεις δεδομένων πελατών και διανέμει ransomware.”