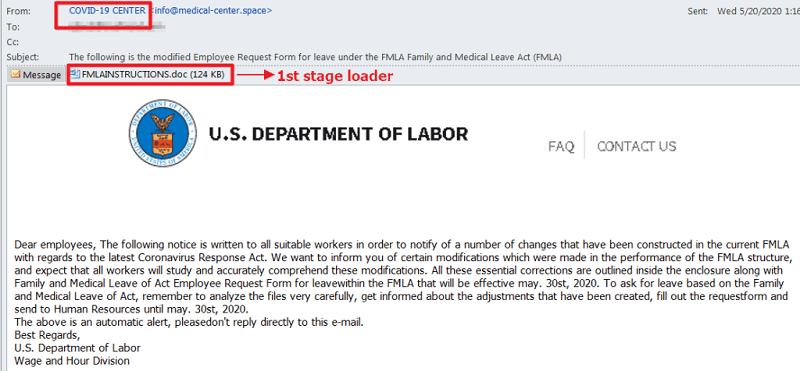

Ερευνητές του Juniper Threat Labs ανακάλυψαν μια νέα παραλλαγή του IcedID banking trojan που χρησιμοποιείται σε επιθέσεις οι οποίες εκμεταλλεύονται τον COVID-19. Η νέα παραλλαγή χρησιμοποιεί μια διαδικασία που ονομάζεται στεγανογραφία για να μολύνει τα υποψήφια θύματα, ενώ παρουσιάζει δυνατότητες που της επιτρέπουν να μην είναι εύκολα ανιχνεύσιμη. Οι ερευνητές εντόπισαν την spam εκστρατεία με θέμα τον COVID-19 που στοχεύει χρήστες στις ΗΠΑ, με τη νέα παραλλαγή να μπορεί να παρακολουθεί τη διαδικτυακή δραστηριότητα των θυμάτων. Τα email που αποστέλλει η εκστρατεία, περιέχουν συνημμένα που μόλις τα άνοιξει ένας χρήστης, φορτώνουν το IcedID banking trojan.

Το IcedID banking trojan εμφανίστηκε για πρώτη φορά το 2017 κι έχει δυνατότητες παρόμοιες με άλλες banking απειλές όπως τα Gozi, Zeus και Dridex malware. Οι εμπειρογνώμονες της IBM X-Force που ανέλυσαν για πρώτη φορά αυτό το trojan, παρατήρησαν ότι αυτό δεν δανείζεται κώδικα από άλλα banking malware, αλλά μπορεί να συγκριθεί με αυτά ως προς διάφορα χαρακτηριστικά, συμπεριλαμβανομένης της εκκίνησης επιθέσεων από τον browser και της κλοπής οικονομικών πληροφοριών από τα θύματα. Η εκστρατεία που εντοπίστηκε πρόσφατα από τους ερευνητές του Juniper Threat Labs είχε ως στόχο την κλοπή credentials και δεδομένων πιστωτικών καρτών από τις Amazon.com, American Express, AT&T, Bank of America, Capital One, Chase, Discover, eBay, E-Trade, JP Morgan, Charles Schwab, T-Mobile, USAA, Verizon Wireless, Wells Fargo και άλλες κορυφαίες εταιρείες και επιχειρήσεις. Αυτή η εκστρατεία εκμεταλλεύεται την πανδημία του COVID-19 χρησιμοποιώντας λέξεις-κλειδιά, όπως COVID-19 και FMLA, σε ονόματα αποστολέων email και ονομασίες συνημμένων. Σε αντίθεση με τις προηγούμενες παραλλαγές, η τελευταία παραλλαγή του trojan εγχύνεται στο msiexec.exe για να χειριστεί την κίνηση του browser και χρησιμοποιεί την στεγανογραφία για λήψη των modules και των configurations του.

Με το που ανοίξει ένα κακόβουλο έγγραφο, “ρίχνει” ένα binary πρώτου σταδίου που με τη σειρά του φέρνει ένα loader δευτέρου σταδίου. Το loader ανακτά ένα άλλο loader που κατεβάζει ένα payload τρίτου σταδίου, το οποίο ανοίγει ένα ενσωματωμένο binary στο resource του και το εκτελεί. Μόλις ανοίξει, κατεβάζει το κύριο module του IcedID banking trojan ως αρχείο PNG από το link https: // cucumberz99 [.] club / image? id = {01XXXXXXXXXXXXXXXXXXXXXX}. Οι ερευνητές ανέφεραν πως ο αποκρυπτογραφημένος κώδικας δεν είναι μια ολοκληρωμένη PE εικόνα, καθώς δεν περιέχει καμία κεφαλίδα. Οι περισσότερες από τις συμβολοσειρές του είναι επίσης κρυπτογραφημένες, γεγονός που καθιστά την ανάλυση ακόμα πιο δύσκολη.

Μόλις εγχυθεί το κύριο module code του IcedID στην διαδικασία msiexec.exe, θα αρχίσει να συνδέει τον command-and-control server και να περιμένει εντολές. Η κύρια λειτουργία του πυρήνα του malware είναι να κλέβει οικονομικά δεδομένα χρησιμοποιώντας webinjects. Το IcedID παρακολουθεί συγκεκριμένα ονόματα διεργασιών browser:

- Firefox.exe

- Chrome.exe

- Iexplore.exe

Εάν το θύμα ανοίξει ένα παράθυρο browser, το IcedID malware δημιουργεί ένα local proxy που ακούει στο 127.0.0.1:56654. συνδέει API στους browsers και δημιουργεί ένα certificate στον φάκελο% TEMP%. Έτσι, όλες οι συνδέσεις στον browser πραγματοποιούνται στο msiexec.exe και επιτυγχάνεται ο πλήρης έλεγχος του browser, Στη συνέχεια, το malware παρακολουθεί τη δραστηριότητα του browser που σχετίζεται με τις χρηματοοικονομικές συναλλαγές και εισάγει φόρμες εν κινήσει, σε μία προσπάθεια να κλέψει τα στοιχεία της πιστωτικής κάρτας ενός υποψήφιου θύματος. Οι ερευνητές του Juniper κατέληξαν στο συμπέρασμα ότι το IcedID banking trojan αποτελεί ένα πολύ εξελιγμένο malware που έχει αναπτυχθεί από επιδέξιους επιτιθέμενους, οι οποίοι εξελίσσουν συνεχώς το “οπλοστάσιό” τους.