Οι ερευνητές ασφαλείας λένε ότι έχουν ανακαλύψει ένα ακόμη είδος malware που δημιουργήθηκε ειδικά για να μολύνει servers που βασίζονται σε Linux και έξυπνες συσκευές Internet of Things (IoT) και, στη συνέχεια, κάνουν κατάχρηση αυτών των συστημάτων για να ξεκινήσουν επιθέσεις DDoS. Με το όνομα Kaiji, αυτό το νέο malware εντοπίστηκε την περασμένη εβδομάδα από έναν ερευνητή ασφαλείας που ονομάστηκε MalwareMustDie.

Το malware είναι πολύ διαφορετικό από άλλα στελέχη κακόβουλου λογισμικού IoT, κυρίως επειδή είναι γραμμένο στη γλώσσα προγραμματισμού Go, αντί για C ή C ++, τις δύο γλώσσες στις οποίες κωδικοποιείται το μεγαλύτερο μέρος του κακόβουλου λογισμικού IoT αυτές τις μέρες.

Το malware Go είναι σπάνιο, όχι επειδή δεν είναι αποτελεσματικό, αλλά επειδή υπάρχουν ήδη τόσα πολλά projects C ή C ++ διαθέσιμα ελεύθερα στο GitHub και σε φόρουμ εισβολής που κάνουν τη δημιουργία ενός botnet IoT μια απλή λειτουργία.

Πολύ λίγοι συγγραφείς malware IoT περνούν το χρόνο τους κωδικοποιώντας ένα botnet από το μηδέν αυτές τις μέρες. Στην πραγματικότητα, η συντριπτική πλειονότητα των botnets IoT είναι ένας συνδυασμός διαφορετικών τμημάτων και ενοτήτων που λαμβάνονται από πολλαπλά στελέχη, σε συνδυασμό με νέες παραλλαγές των ίδιων παλιών βάσεων κώδικα botnet.

“Το οικοσύστημα botnet του IoT είναι σχετικά καλά τεκμηριωμένο από ειδικούς ασφαλείας”, δήλωσε ο Paul Litvak, αναλυτής κακόβουλου λογισμικού στην Intezer, ο οποίος ανέλυσε τον κώδικα σε μια έκθεση που δημοσιεύθηκε χθες.

“Δεν είναι ότι βλέπετε συχνά τα εργαλεία ενός botnet γραμμένα από το μηδέν.”

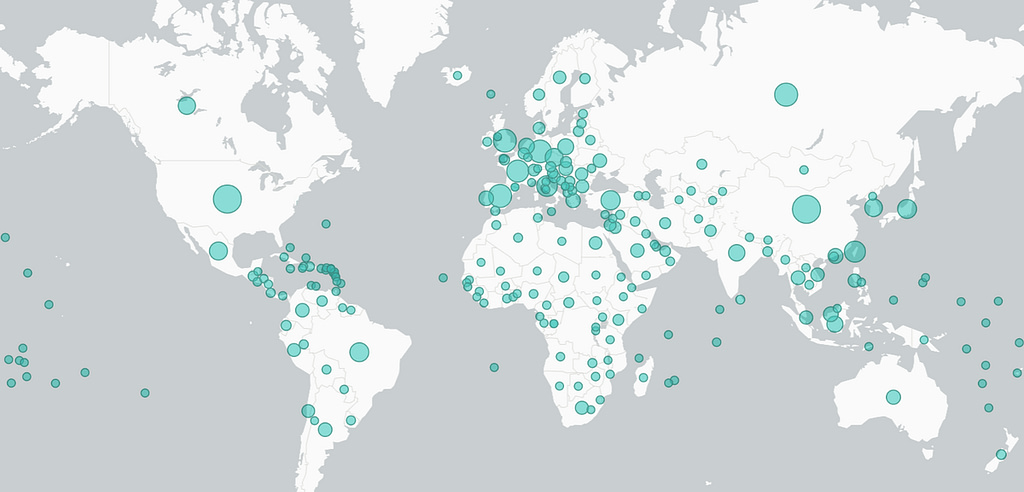

Σύμφωνα με το Litvak και το MalwareMustDie, το Kaiji έχει ήδη εντοπιστεί σε συστήματα, εξαπλώνεται αργά σε όλο τον κόσμο, δημιουργώντας νέα θύματα.

Ο ερευνητής του Intezer λέει ότι προς το παρόν, το botnet δεν είναι σε θέση να χρησιμοποιεί εκμεταλλεύσεις για να μολύνει μη αντιστοιχισμένες συσκευές. Αντ ‘αυτού, το botnet Kaiji εκτελεί επιθέσεις brute-force εναντίον συσκευών IoT και Linux server που έχουν αφήσει τη θύρα SSH τους εκτεθειμένη στο Internet.

Στοχεύει μόνο ο λογαριασμός “root”, λέει ο Litvak. Ο λόγος είναι ότι το botnet χρειάζεται πρόσβαση root σε μολυσμένες συσκευές για να χειριστεί τα ακατέργαστα πακέτα δικτύου για τις επιθέσεις DDoS που θέλουν να πραγματοποιήσουν και τις άλλες λειτουργίες που θέλουν να πραγματοποιήσουν.

Μόλις αποκτήσει πρόσβαση στον root λογαριασμό μιας συσκευής, το Kaiji θα χρησιμοποιήσει τη συσκευή με τρεις τρόπους. Πρώτον, για επιθέσεις DDoS. Δεύτερον, για την πραγματοποίηση περισσότερων επιθέσεων brute-force SSH εναντίον άλλων συσκευών. Τρίτον, κλέβει τυχαία τοπικά κλειδιά SSH και εξαπλώνεται σε άλλες συσκευές που ο διαχειριστής λογαριασμού είχε διαχειριστεί στο παρελθόν.

Ο Litvak λέει ότι το botnet, παρά το γεγονός ότι είχε τη δυνατότητα να ξεκινήσει έξι διαφορετικούς τύπους επιθέσεων DDoS, ήταν σαφώς ένα έργο σε εξέλιξη.

Αλλά ενώ αυτό το botnet δεν ήταν απειλή τώρα, δεν σημαίνει ότι δεν θα είναι στο μέλλον. Τόσο το MalwareMustDie όσο και ο Litvak παρακολουθούν τώρα την εξέλιξή του.

Οι δύο ερευνητές συμφωνούν επίσης για το γεγονός ότι το botnet φαίνεται να είναι έργο ενός Κινέζου προγραμματιστή, καθώς πολλές λειτουργίες στον κώδικα, ενώ γράφτηκαν στα Αγγλικά, ήταν απλές μεταφράσεις κινεζικών όρων.