Τους τελευταίους μήνες, βρίσκεται σε εξέλιξη μια νέα malware εκστρατεία, η οποία σαρώνει το διαδίκτυο για τον εντοπισμό ευάλωτων Docker servers. Συγκεκριμένα για τον εντοπισμό servers με εκτεθειμένα API ports που δεν προστατεύονται με κάποιο κωδικό πρόσβασης. Στη συνέχεια, οι hackers αποκτούν πρόσβαση στους ευάλωτους υπολογιστές και εγκαθιστούν ένα νέο crypto-mining malware, που ονομάζεται Kinsing.

Οι επιθέσεις με το Kinsing malware ξεκίνησαν πέρυσι αλλά συνεχίζονται μέχρι και σήμερα. Η malware εκστρατεία ανακαλύφθηκε από την εταιρεία ασφαλείας Aqua Security, η οποία δημοσίευσε μια λεπτομερή περιγραφή της σε ένα blog post την Παρασκευή.

Στο παρελθόν έχουν λάβει χώρα πολλές άλλες επιθέσεις που έχουν στοχεύσει Docker συστήματα, τα οποία, από τη στιγμή που παραβιάζονται, παρέχουν στους hackers απεριόριστη πρόσβαση σε βασικά στοιχεία του υπολογιστή.

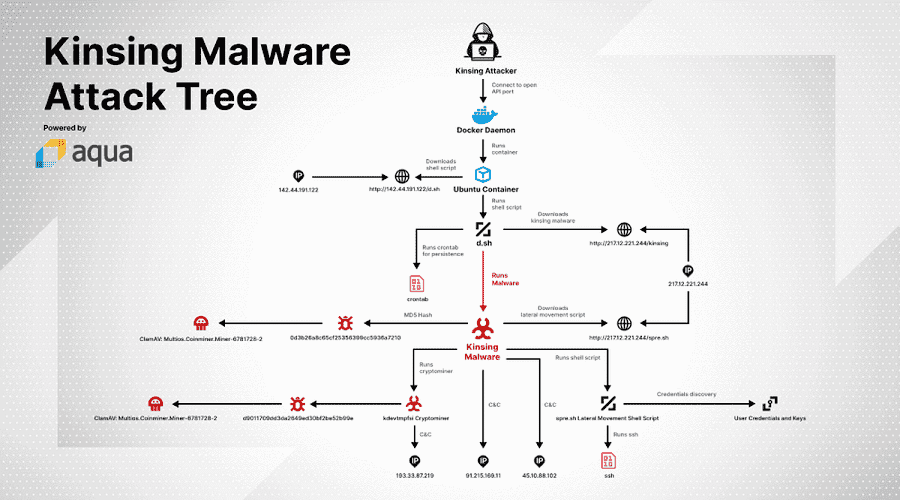

Σύμφωνα με τον Gal Singer, ερευνητή ασφάλειας στην Aqua, όταν οι hackers εντοπίσουν ένα Docker σύστημα με εκτεθειμένο API port, χρησιμοποιούν την πρόσβαση που παρέχει αυτή η θύρα για να ενεργοποιήσουν ένα Ubuntu container, όπου κατεβάζουν και εγκαθιστούν το Kinsing malware.

Ο πρωταρχικός σκοπός του κακόβουλου λογισμικού είναι να κλέψει cryptocurrency, αλλά έχει και κάποιες άλλες λειτουργίες. Το Kinsing malware διαθέτει scripts που αφαιρούν άλλα malware (που ενδέχεται να εκτελούνται τοπικά), ενώ επίσης κλέβουν SSH credentials, σε μια προσπάθεια να εξαπλωθεί το malware στο container δίκτυο μιας εταιρείας και να μολύνει άλλα cloud συστήματα.

Σύμφωνα με την Aqua, οι Kinsing επιθέσεις βρίσκονται σε εξέλιξη. Επομένως, οι εταιρείες πρέπει να ελέγξουν τις ρυθμίσεις ασφαλείας των Docker servers και να βεβαιωθούν ότι δεν υπάρχουν εκτεθειμένα APIs.

Η πρόσφατη εκστρατεία με το Kinsing malware είναι η τελευταία σε μια μακρά λίστα επιθέσεων που στοχεύουν Docker servers με crypto-mining botnets.

Οι πρώτες επιθέσεις παρατηρήθηκαν την άνοιξη του 2018 από τις Aqua και Sysdig.

Στη συνέχεια, ακολούθησαν και άλλες επιθέσεις και κακόβουλα προγράμματα. Άλλες εταιρείες ασφαλείας, όπως η Trend Micro (Οκτώβριος 2018, Μάιος 2019, Ιούνιος 2019), η Juniper Networks (Νοέμβριος 2018), η Imperva (Μάρτιος 2019), Alibaba Cloud (Μάιος 2019) και η Palo Alto Networks (Οκτώβριος 2019) έχουν ανακαλύψει τέτοιες επιθέσεις και έχουν δημοσιεύσει σχετικές εκθέσεις.