Ερευνητές κυβερνοασφάλειας ανακάλυψαν μια νέα καμπάνια που αποδίδεται στην κινεζική ομάδα hacking “Tropic Trooper”, η οποία χρησιμοποιεί έναν νέο loader που ονομάζεται Nimbda και μια νέα παραλλαγή του Yahoyah trojan.

Δείτε επίσης: Ρώσοι hackers στοχεύουν την Ουκρανία με το CredoMap malware

Το trojan είναι ενσωματωμένο σε ένα εργαλείο greyware που ονομάζεται «SMS Bomber», το οποίο χρησιμοποιείται για επιθέσεις denial of service (DoS) εναντίον τηλεφώνων, πλημμυρίζοντας τα με μηνύματα. Εργαλεία σαν αυτό χρησιμοποιούνται συνήθως από «αρχάριους» απειλητικούς παράγοντες που θέλουν να εξαπολύσουν επιθέσεις εναντίον ιστότοπων.

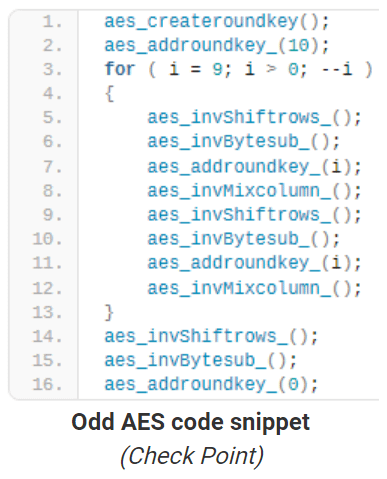

Σύμφωνα με μια αναφορά του Check Point, οι απειλητικοί παράγοντες επιδεικνύουν και σε βάθος κρυπτογραφική γνώση, επεκτείνοντας την προδιαγραφή AES σε μια προσαρμοσμένη υλοποίηση.

Επίθεση

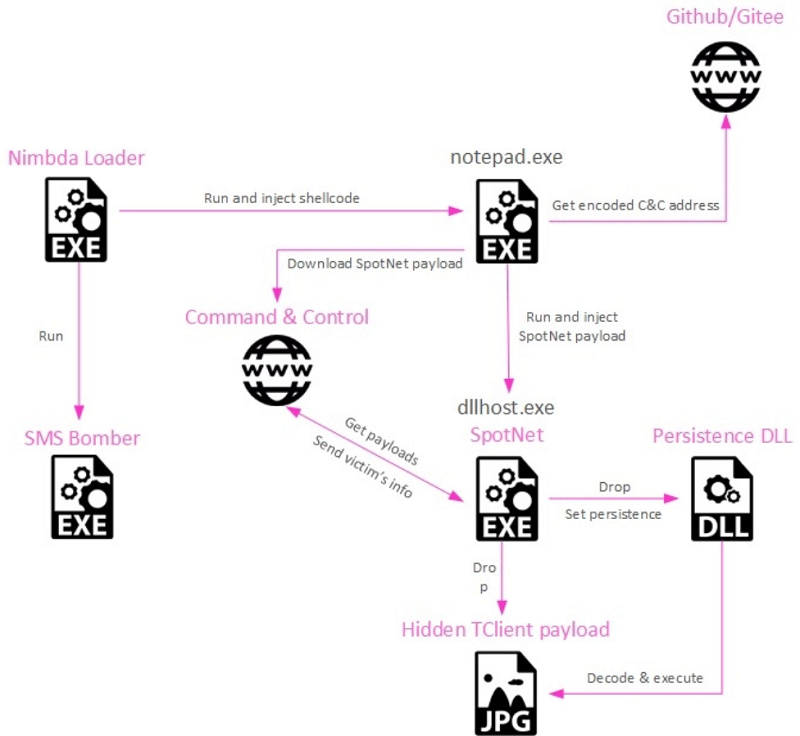

Η μόλυνση ξεκινά με τη λήψη μιας κακόβουλης έκδοσης του SMS Bomber, η οποία περιέχει την binary και standard λειτουργικότητα του εργαλείου. Ωστόσο, η λήψη έχει τροποποιηθεί ώστε να περιλαμβάνει πρόσθετο κώδικα που εισάγεται σε μια διαδικασία notepad.exe.

Δείτε επίσης: Europol: Συνελήφθη phishing συμμορία που είχε κλέψει εκατομμύρια ευρώ

Το ληφθέν executable είναι στην πραγματικότητα ο loader «Nimbda», ο οποίος χρησιμοποιεί το εικονίδιο SMS Bomber και περιέχει το SMS Bomber ως ενσωματωμένο εκτελέσιμο αρχείο.

Στο παρασκήνιο, ο loader εισάγει shellcode στη διαδικασία του σημειωματάριου για να φτάσει σε ένα GitHub repository, να ανακτήσει ένα obfuscated executable, να το αποκωδικοποιήσει και, στη συνέχεια, να το εκτελέσει μέσω της διαδικασίας hollowing στο ‘dllhost.exe.

Δείτε επίσης: Κυβερνοεπίθεση διακόπτει τις υπηρεσίες της εταιρείας δεμάτων Yodel

Αυτό το payload είναι η νέα παραλλαγή του Yahoyah, η οποία συλλέγει δεδομένα σχετικά με τον host και τα στέλνει στον C2 server. Οι πληροφορίες που συλλέγονται από τον Yahoyah περιλαμβάνουν τα ακόλουθα:

- όνομα υπολογιστή

- διεύθυνση MAC

- έκδοση λειτουργικού συστήματος

- εγκατεστημένα προϊόντα AV

- παρουσία αρχείων WeChat και Tencent

Το τελικό payload, που απορρίφθηκε από το εκτελέσιμο αρχείο Yahoyah, κωδικοποιείται σε μια εικόνα JPG χρησιμοποιώντας steganography. Η Check Point το προσδιορίζει ως “TClient”, ένα backdoor Tropic Trooper που χρησιμοποιήθηκε σε προηγούμενες καμπάνιες.

Προσαρμοσμένo AES implementation

Η κρυπτογράφηση που χρησιμοποιείται για την αναδίπλωση του Yahoyah είναι μια προσαρμοσμένη υλοποίηση του AES, το οποίο εκτελεί την ανεστραμμένη ακολουθία round operations δύο φορές, γι’ αυτό το Check Point το ονομάζει AEES.

Αυτό δεν κάνει την κρυπτογράφηση ισχυρότερη, αλλά κάνει την ανάλυση του δείγματος πολύ δύσκολη, αποθαρρύνοντας τους ερευνητές που δεν είναι αρκετά αποφασισμένοι ή καθιστώντας την εργασία τους πολύ πιο κουραστική.

Ιδιόμορφη στόχευση

Το Tropic Trooper είναι ένας εξελιγμένος απειλητικός παράγοντας που επικεντρώνεται στην κατασκοπεία, ο οποίος είχε προηγουμένως διεξάγει εκστρατείες phishing εναντίον Ρώσων αξιωματούχων.

Το trojanizing «SMS Bomb» υποδηλώνει ακριβή, στενή στόχευση, επομένως είναι πιθανό να είναι μια απόφαση που βασίζεται σε πληροφορίες που συλλέχθηκαν κατά την προηγούμενη κατασκοπεία.

Αν και το ακριβές εύρος στόχευσης είναι άγνωστο, αυτή η καμπάνια καταδεικνύει την ικανότητα του Tropic Trooper να δημιουργεί οποιοδήποτε decoy χρειάζεται για τις λειτουργίες του, τις γνώσεις κρυπτογράφησης και τη δραστηριότητα ανάπτυξης κακόβουλου λογισμικού.

Πηγή πληροφοριών: bleepingcomputer.com