Το Windows Update client μπορεί να χρησιμοποιηθεί από εγκληματίες του κυβερνοχώρου για την εκτέλεση κακόβουλου κώδικα σε συστήματα Windows. Όπως λένε και οι ειδικοί, το Windows Update προστέθηκε στη λίστα με τα LoLBins (living-off-the-land binaries).

Τα LoLBins είναι εκτελέσιμα με υπογραφή Microsoft (προεγκατεστημένα ή κατεβασμένα), που μπορούν να χρησιμοποιηθούν από hackers για την αποφυγή της ανίχνευσης (κατά τη λήψη) και για την εγκατάσταση ή εκτέλεση κακόβουλου κώδικα.

Επίσης, οι εγκληματίες μπορούν να τα επιλέξουν για να παρακάμψουν τον έλεγχο Windows User Account Control (UAC) ή το Windows Defender Application Control (WDAC) και για να μείνουν για μεγάλο χρονικό διάστημα σε συστήματα που έχουν παραβιαστεί ήδη.

Εκτέλεση κακόβουλου κώδικα με κακόβουλα DLLs

Το WSUS / Windows Update client (wuauclt) είναι ένα βοηθητικό πρόγραμμα που βρίσκεται στο% windir% \ system32 \, παρέχοντας στους χρήστες μερικό έλεγχο σε ορισμένες από τις λειτουργίες του Windows Update Agent, από τη γραμμή εντολών.

Επιτρέπει στους χρήστες να ελέγχουν για νέες ενημερώσεις και να τις εγκαθιστούν χωρίς να χρειάζεται να χρησιμοποιήσουν το Windows UI. Μπορούν να το κάνουν από ένα παράθυρο Command Prompt.

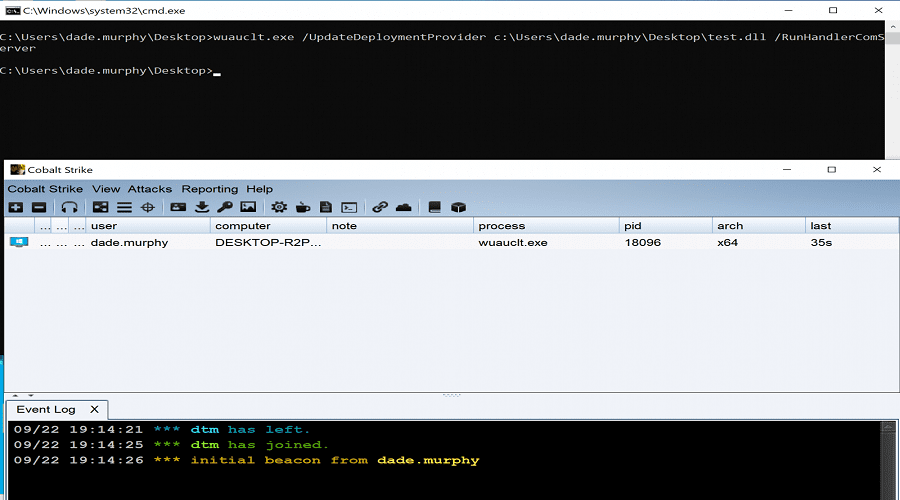

Ωστόσο, ο ερευνητής της MDSec, David Middlehurst, ανακάλυψε ότι το wuauclt μπορεί να χρησιμοποιηθεί από επιτιθέμενους για την εκτέλεση κακόβουλου κώδικα σε συστήματα που τρέχουν Windows 10, φορτώνοντάς το από ένα ειδικά κατασκευασμένο DLL:

wuauclt.exe / UpdateDeploymentProvider [path_to_dll] / RunHandlerComServer

Όπως φαίνεται στο παραπάνω screenshot, το Full_Path_To_DLL είναι το μόνο path προς το ειδικά κατασκευασμένο αρχείο DLL που θα εκτελούσε κώδικα.

Σύμφωνα με την MITRE ATT&CK, αυτή η τεχνική αποφυγής της ανίχνευσης ανήκει στην κατηγορία Signed Binary Proxy Execution μέσω Rundll32 και επιτρέπει στους εισβολείς να παρακάμψουν το πρόγραμμα προστασίας από ιούς, τον έλεγχο εφαρμογών και την επικύρωση ψηφιακών πιστοποιητικών.

Σύμφωνα με το Bleepingcomputer, σε αυτήν την περίπτωση, γίνεται εκτελώντας κακόβουλο κώδικα από ένα DLL που φορτώθηκε χρησιμοποιώντας ένα signed-Microsoft binary, το Windows Update client (wuauclt).

Αφού ανακάλυψε ότι το wuauclt μπορεί να χρησιμοποιηθεί ως LoLBin, ο ερευνητής Middlehurst βρήκε ένα δείγμα που χρησιμοποιούνταν ήδη.

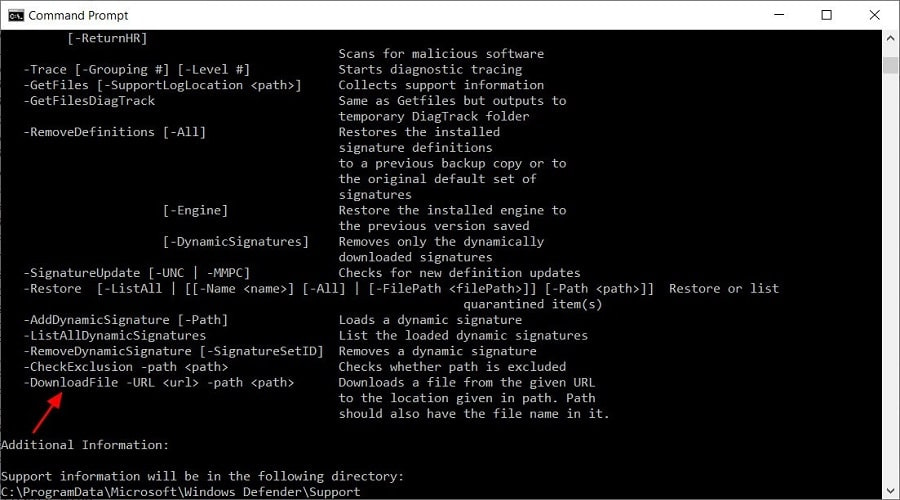

Η Microsoft είχε ενημερώσει πρόσφατα το Windows 10 Microsoft Defender, προσθέτοντας έναν τρόπο λήψης αρχείων (δυνητικά κακόβουλων) σε συσκευές Windows.

Αργότερα, αφαίρεσε αυτή τη δυνατότητα από το MpCmdRun.exe (the Microsoft Antimalware Service Command Line Utility).