Η F5 έχει εκδώσει ένα security advisory warning σχετικά με ένα ελάττωμα που μπορεί να επιτρέψει σε μη επαληθευμένους εισβολείς με πρόσβαση στο δίκτυο να εκτελούν αυθαίρετες εντολές συστήματος, να εκτελούν ενέργειες αρχείων και να απενεργοποιούν υπηρεσίες σε BIG-IP.

Δείτε επίσης: Ανακαλύφθηκαν bugs που σταματούν την κρυπτογράφηση σε γνωστά ransomware

Η ευπάθεια παρακολουθείται ως CVE-2022-1388 και έχει βαθμολογία σοβαρότητας CVSS v3 9,8, δηλαδή έχει κατηγοριοποιηθεί ως κρίσιμη. Η εκμετάλλευσή της μπορεί ενδεχομένως να οδηγήσει σε πλήρες takeover του συστήματος.

Σύμφωνα με το security advisory του F5, το ελάττωμα έγκειται στο component iControl REST και επιτρέπει σε έναν κακόβουλο παράγοντα να στέλνει άγνωστα αιτήματα για να παρακάμψει τον έλεγχο ταυτοποίησης iControl REST στο BIG-IP.

Δηλαδή με πιο απλά λόγια θα λέγαμε ότι αυτή η ευπάθεια μπορεί να επιτρέψει σε έναν εισβολέα χωρίς έλεγχο ταυτότητας με πρόσβαση στο δίκτυο στο σύστημα BIG-IP μέσω της θύρας διαχείρισης ή/και των ίδιων διευθύνσεων IP να εκτελεί αυθαίρετες εντολές συστήματος, να δημιουργεί ή να διαγράφει αρχεία ή να απενεργοποιεί υπηρεσίες. Δεν υπάρχει έκθεση σε επίπεδο δεδομένων, πρόκεται μόνο για ένα θέμα του επιπέδου ελέγχου.

Λόγω της σοβαρότητας της ευπάθειας και της ευρείας ανάπτυξης προϊόντων BIG-IP σε κρίσιμα περιβάλλοντα, και η CISA (Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών) εξέδωσε μια προειδοποίηση σήμερα.

Δείτε επίσης: Η Synology προειδοποιεί για κρίσιμα bugs Netatalk σε πολλά προϊόντα

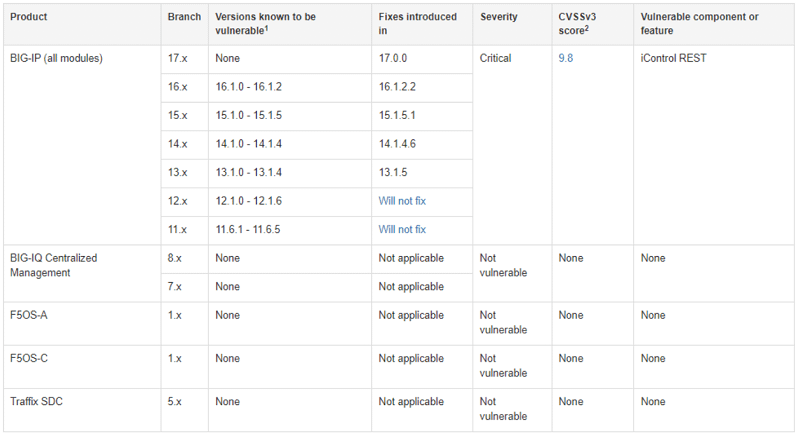

Ο πλήρης κατάλογος των προϊόντων που επηρεάζονται δίνεται παρακάτω:

- Εκδόσεις BIG-IP 16.1.0 έως 16.1.2

- Εκδόσεις BIG-IP 15.1.0 έως 15.1.5

- Εκδόσεις BIG-IP 14.1.0 έως 14.1.4

- Εκδόσεις BIG-IP 13.1.0 έως 13.1.4

- Εκδόσεις BIG-IP 12.1.0 έως 12.1.6

- Εκδόσεις BIG-IP 11.6.1 έως 11.6.5

Το F5 έχει εισαγάγει διορθώσεις στις εκδόσεις 17.0.0, v16.1.2.2, v15.1.5.1, v14.1.4.6 και v13.1.5. Οι κλάδοι των 12.x και 11.x δεν θα λάβουν ένα fixing patch.

Επίσης, το advisory διευκρινίζει ότι το BIG-IQ Centralized Management, τα F5OS-A, F5OS-C και Traffic SDC δεν επηρεάζονται από το CVE-2022-1388.

Το F5 έχει παράσχει τα ακόλουθα τρια αποτελεσματικά mitigations που μπορούν να χρησιμοποιηθούν προσωρινά για όσους δεν μπορούν να εφαρμόσουν αμέσως τις ενημερώσεις ασφαλείας.

Αποκλείστε κάθε πρόσβαση στο interface iControl REST του BIG-IP συστήματός σας μέσω προσωπικών διευθύνσεων IP, περιορίστε την πρόσβαση μόνο σε αξιόπιστους χρήστες και συσκευές μέσω του management interface ή τροποποιήστε το httpd configuration του BIG-IP.

Το F5 έχει παράσχει όλες τις λεπτομέρειες σχετικά με το πώς να κάνετε τα παραπάνω στο advisory, αλλά ορισμένες μέθοδοι όπως ο πλήρης αποκλεισμός της πρόσβασης μπορεί να επηρεάσουν τις υπηρεσίες, συμπεριλαμβανομένης της παραβίασης των configurations υψηλής διαθεσιμότητας (HA). Ως εκ τούτου, η εφαρμογή των ενημερώσεων ασφαλείας εξακολουθεί να είναι η προτεινόμενη διαδρομή που πρέπει να ακολουθήσετε, εάν κάτι τέτοιο είναι δυνατόν.

Τέλος, η F5 κυκλοφόρησε ένα πιο γενικό advisory για να καλύψει ένα επιπλέον σύνολο 17 ευπαθειών υψηλής σοβαρότητας που ανακαλύφθηκαν και επιδιορθώθηκαν στο BIG-IP, οπότε φροντίστε να το ελέγξετε και αυτό.

Εκτέθηκαν περισσότερες από 16.000 συσκευές BIG-IP

Με τις συσκευές F5 BIG-IP που χρησιμοποιούνται συνήθως στην επιχείρηση, αυτή η ευπάθεια παρουσιάζει σημαντικό κίνδυνο για να επιτρέψει στους απειλητικούς φορείς να αποκτήσουν αρχική πρόσβαση στα εταιρικά δίκτυα.

Για να γίνουν τα πράγματα χειρότερα, αντί η επιχείρηση να ασφαλίζει σωστά τις συσκευές BIG-IP, ο ερευνητής ασφάλειας Nate Warfield είδε τον αριθμό των συσκευών που εκτίθενται στο κοινό να αυξάνεται σημαντικά από το 2020.

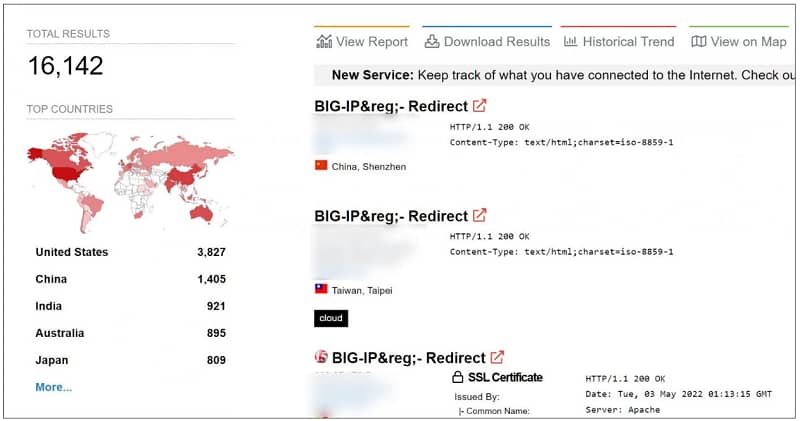

Χρησιμοποιώντας το ερώτημα που κοινοποιήθηκε από τον Warfield, η Shodan δείχνει ότι υπάρχουν επί του παρόντος 16.142 συσκευές F5 BIG-IP δημοσίως εκτεθειμένες στο Διαδίκτυο. Οι περισσότερες από αυτές τις συσκευές βρίσκονται στις ΗΠΑ και ακολουθούν η Κίνα, η Ινδία, η Αυστραλία και η Ιαπωνία.

Οι ερευνητές ασφαλείας έχουν ήδη αρχίσει να περιορίζουν τη θέση της ευπάθειας και δεν θα ήταν περίεργο να δούμε τους απειλητικούς φορείς να αρχίζουν να σαρώνουν για ευάλωτες συσκευές σύντομα.

Δείτε επίσης: QNAP: Απενεργοποιήστε το AFP μέχρι να διορθώσουμε κάποια σημαντικά bugs

Επομένως, οι διαχειριστές δικτύου πρέπει να επιδιορθώσουν αυτές τις συσκευές το συντομότερο δυνατό ή τουλάχιστον να εφαρμόσουν τους παρεχόμενους μετριασμούς.

Πηγή πληροφοριών: bleepingcomputer.com