Η Cisco έχει διορθώσει κρίσιμα τρωτά σημεία ασφαλείας που επηρεάζουν τα routers Small Business VPN και επιτρέπουν σε μη επαληθευμένους, απομακρυσμένους εισβολείς να εκτελούν αυθαίρετο κώδικα ή εντολές και να ενεργοποιούν συνθήκες denial of service (DoS) σε ευάλωτες συσκευές.

Δείτε επίσης: Malware ZuoRAT: Στοχεύει routers SOHO σε Βόρεια Αμερική και Ευρώπη

Τα δύο ελαττώματα ασφαλείας που εντοπίστηκαν ως CVE-2022-20842 και CVE-2022-20827 εντοπίστηκαν στα management interfaces που βασίζονται στον ιστό και στη δυνατότητα ενημέρωσης web filter database και οφείλονται και τα δύο σε ανεπαρκή input validation.

Το επιτυχές exploitation του CVE-2022-20842 με επεξεργασμένο HTTP input θα μπορούσε να επιτρέψει στους εισβολείς “να εκτελούν αυθαίρετο κώδικα ως ο χρήστης root στο υποκείμενο λειτουργικό σύστημα ή να προκαλέσει επαναφόρτωση της συσκευής, με αποτέλεσμα μια κατάσταση DoS”, εξηγεί η εταιρεία.

Τα exploits CVE-2022-20827 υποβάλλοντας επεξεργασμένα δεδομένα στη δυνατότητα ενημέρωσης web filter database μπορούν να επιτρέψουν στους απειλητικούς παράγοντες να “εκτελούν εντολές στο υποκείμενο λειτουργικό σύστημα με δικαιώματα root“.

Δείτε επίσης: Cisco: Δεν θα διορθώνουμε zero-day RCE σε EOL VPN routers

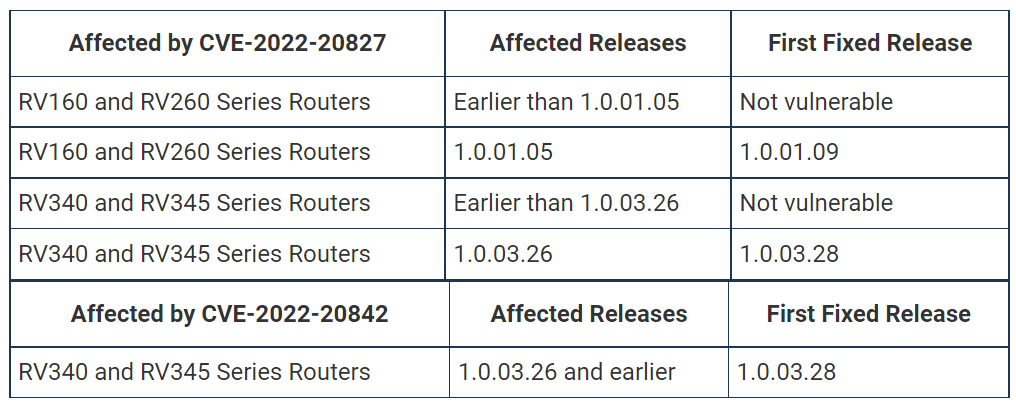

Η πλήρης λίστα των routers που επηρεάζονται από αυτά τα σφάλματα περιλαμβάνει routers VPN της σειράς Small Business RV160, RV260, RV340 και RV345 (το CVE-2022-20842 επηρεάζει μόνο τα δύο τελευταία).

Και τα δύο ελαττώματα είναι εκμεταλλεύσιμα από απόσταση χωρίς να απαιτείται έλεγχος ταυτότητας σε επιθέσεις που δεν απαιτούν αλληλεπίδραση με τον χρήστη.

Η Cisco κυκλοφόρησε ενημερώσεις λογισμικού για την αντιμετώπιση και των δύο τρωτών σημείων και λέει ότι δεν υπάρχουν λύσεις για την κατάργηση των φορέων της επίθεσης.

Κανένα exploitation από τους χάκερ

Αυτά τα τρωτά σημεία ασφαλείας εντοπίστηκαν από ερευνητές ασφαλείας με το IoT Inspector Research Lab, το Chaitin Security Research Lab και την ομάδα CLP.

Το Product Security Incident Response Team (PSIRT) της εταιρείας δήλωσε ότι η Cisco δεν έχει ενημερωθεί για ενεργό exploitation.

Δείτε επίσης: QNAP σε πελάτες: Απενεργοποιήστε το UPnP Port Forwarding στα routers

Σήμερα, η Cisco επιδιορθώνει και ένα τρίτο σφάλμα υψηλής σοβαρότητας (CVE-2022-20841) στο module Open Plug and Play (PnP) των series routers RV160, RV260, RV340 και RV345.

Εάν δεν επιδιορθωθεί, αυτό το ελάττωμα μπορεί να επιτρέψει στους εισβολείς να εκτελούν αυθαίρετες εντολές στο υποκείμενο λειτουργικό σύστημα Linux, στέλνοντας κακόβουλες πληροφορίες σε unpatched συσκευές.

Πηγή πληροφοριών: bleepingcomputer.com