Ας δούμε πως το κατάφεραν

Σε μια επίθεση brute-force, ένας hacker ή ένας ερευνητής χρησιμοποιεί ένα εργαλείο που προσπαθεί να μαντέψει ένα συγκεκριμένο κωδικό πρόσβασης εισάγοντας λέξεις από κάποιο λεξικό, μέχρι να ανακαλύψει την σωστή.

Οι επιθέσεις brute-force με την χρήση λεξικού είναι αρκετά αποτελεσματικές σε γενικές γραμμές, αλλά είναι χρονοβόρες και καταναλώνουν πολλούς πόρους του συστήματος του επιτιθέμενου.

Ένας καλός κωδικός πρόσβασης είναι περισσότερο ανθεκτικός σε επιθέσεις brute-force, καθώς υπάρχει περίπτωση το λεξικό που χρησιμοποιούν οι επιτιθέμενοι να μην περιέχει τον ισχυρό κωδικό. Η πρωταρχική αδυναμία του hotspot της Apple είναι ότι όχι μόνο στηρίζεται σε εύκολες λέξεις (έτσι ώστε οι χρήστες να θυμούνται τους κωδικούς πρόσβασης), αλλά και από την άλλη χρησιμοποιεί απίστευτα περιορισμένη ποσότητα λέξεων με τέσσερις και έξι χαρακτήρες και φυσικά έναν απίστευτα περιορισμένο αριθμό τετραψήφιων αριθμών.

Οι ερευνητές λοιπόν χρησιμοποίησαν ένα open-source, λεξικό του Scrabble, από το οποίο ξεχώρισαν 52.500 λέξεις που περιέχουν τέσσερα, πέντε και έξι γράμματα. Όμως παρόλο που ο αριθμός των λέξεων ήταν μικρός, η επίθεση με brute-force τους πήρε 49 λεπτά για να ανακαλύψει τον σωστό κωδικό.

Οι ερευνητές βέβαια δεν ήταν ικανοποιημένοι με αυτόν τον χρόνο. Έτσι, χρησιμοποίησαν αντίστροφη μηχανική, ή αλλιώς reverse engineering, μέθοδος που χρησιμοποιούν οι crackers, για να ψάξουν τον κώδικα του λογισμικού, ή της εφαρμογής.

Οι ερευνητές ανακάλυψαν το αρχείο λεξικού της αγγλικής γλώσσας στο iOS που είναι υπεύθυνο για την ανάπτυξη αυτών των κωδικών. Το ενδιαφέρον είναι, ότι το ίδιο αρχείο χρησιμοποιείτε από το iOS να μαντέψει τις λέξεις που πληκτρολογείτε πριν ολοκληρώσετε την πληκτρολόγηση τους. Έτσι οι ερευνητές κατάφεραν να περιορίσουν τις 52.500 πιθανές λέξεις που χρησιμοποιούσαν στο λεξικό τους σε 1.842 λέξεις!

Με 1.842 λέξεις συν ένα τετραψήφιο καταλαβαίνετε ότι ο χρόνος επίθεσης μειώθηκε αρκετά. Κατάφεραν να ανακαλύψουν τον κάθε νέο κωδικό του iOS για το hotspots, μέσα σε 50 δευτερόλεπτα, όπως αναφέρει η Kaspersky.

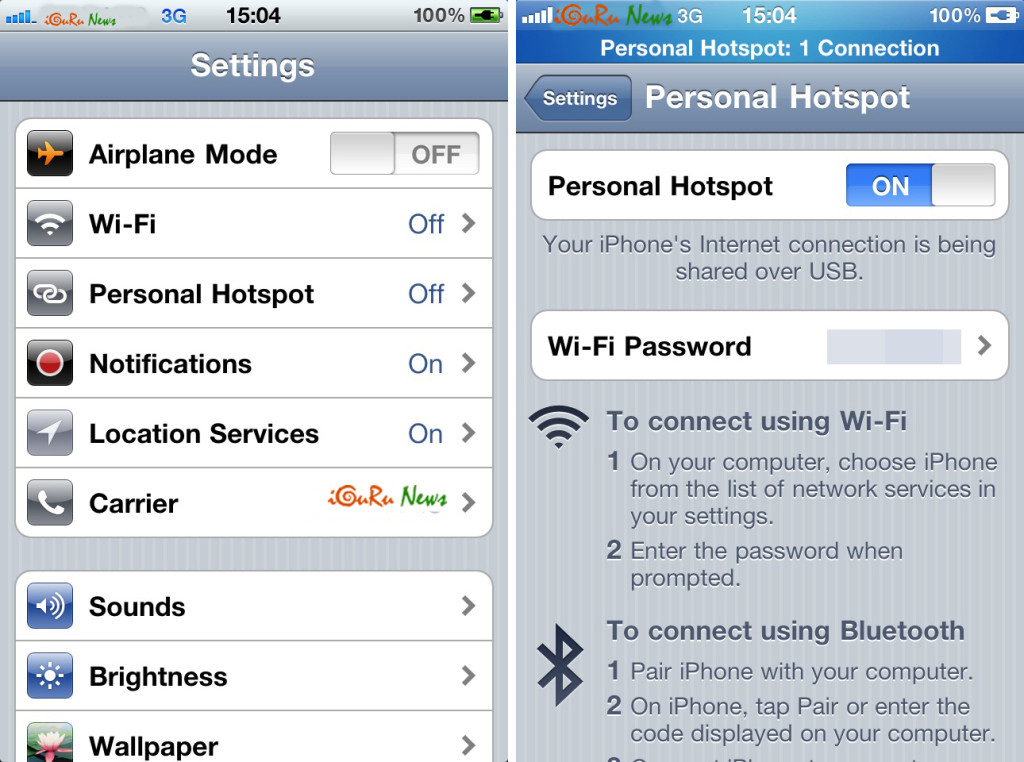

Για αυτό το λόγο, καλό θα ήταν να ορίσετε έναν δικό σας κωδικό πρόσβασης στην συγκεκριμένη υπηρεσία της συσκευής σας.