Νέα έρευνα για τις εσωτερικές λειτουργίες του malware BPFdoor για Linux και Solaris αποκαλύπτει ότι ο απειλητικός παράγοντας πίσω από αυτό χρησιμοποίησε μια παλιά ευπάθεια για να επιτύχει persistence σε στοχευμένα συστήματα.

Το BPFDoor είναι ένα custom backdoor που έχει χρησιμοποιηθεί για τουλάχιστον πέντε χρόνια σε επιθέσεις εναντίον οργανισμών τηλεπικοινωνιών, κυβέρνησης, εκπαίδευσης και υλικοτεχνικής υποστήριξης.

Το malware ανακαλύφθηκε μόλις πρόσφατα και αναφέρθηκε πρώτα από ερευνητές από την PricewaterhouseCoopers (PwC), οι οποίοι το απέδωσαν σε έναν απειλητικό παράγοντα με έδρα την Κίνα που αναφέρεται ως Red Menshen.

Δείτε επίσης: Mozilla: Επιδιορθώνει zero-days που αξιοποιήθηκαν στο Pwn2Own

Η PwC βρήκε το BPFDoor κατά τη διάρκεια ενός incident response engagement το 2021. Κοιτάζοντας πιο προσεκτικά το malware, οι ερευνητές παρατήρησαν ότι λάμβανε εντολές από Virtual Private Servers (VPS) που ελέγχονται μέσω παραβιασμένων routers στην Ταϊβάν.

Επακόλουθη, ολοκληρωμένη έρευνα από τον Craig Rowland, τον ιδρυτή της Sandfly Security, και τον Kevin Beaumont έδειξε την εξαιρετικά ύπουλη φύση του κακόβουλου λογισμικού, το οποίο μπορεί ουσιαστικά να παρακάμψει τα περισσότερα συστήματα ανίχνευσης.

Το BPFDoor δεν μπορεί να σταματήσει από firewalls, μπορεί να λειτουργήσει χωρίς να ανοίγει καμία θύρα και δεν χρειάζεται έναν command and control server, καθώς μπορεί να λάβει εντολές από οποιαδήποτε διεύθυνση IP στον Ιστό.

Χρήση δημόσιου exploit

Η εταιρεία κυβερνοασφάλειας CrowdStrike παρατήρησε έναν απειλητικό παράγοντα που εστίαζε κυρίως στη στόχευση συστημάτων Linux και Solaris χρησιμοποιώντας το προσαρμοσμένο implant BPFDoor σε παρόχους τηλεπικοινωνιών για την κλοπή προσωπικών πληροφοριών χρήστη (π.χ. αρχεία λεπτομερειών κλήσεων, δεδομένα σε συγκεκριμένους αριθμούς τηλεφώνου).

Το CrowdStrike παρακολουθεί το backdoor με το όνομα JustForFun και την αποδίδει σε έναν αντίπαλο που αναφέρεται ως DecisiveArchitect. Οι ερευνητές ανέλυσαν τη δραστηριότητα αυτού του αντιπάλου πολλές φορές από το 2019.

Σε μια έκθεση σήμερα, οι ερευνητές παρέχουν λεπτομέρειες σχετικά με το πώς οι υπερασπιστές μπορούν να ανιχνεύσουν το implant BPFDoor και να τονίσουν τις τεχνικές που χρησιμοποιούνται σε όλα τα συστήματα Solaris.

Δείτε επίσης: Το Zoom διορθώνει κάποιες τρύπες ασφαλείας – Κάντε update στην version 5.10.0

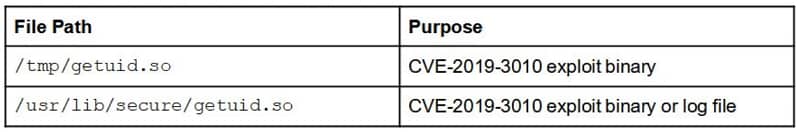

Σημειώνουν ότι μόλις το DecisiveArchitect αποκτήσει πρόσβαση σε ένα σύστημα Solaris, επιτυγχάνει δικαιώματα σε επίπεδο root εκμεταλλευόμενο το CVE-2019-3010 – μια ευπάθεια στο component XScreenSaver του λειτουργικού συστήματος Solaris (έκδοση 11.x).

Ο κώδικας εκμετάλλευσης για την ευπάθεια είναι δημόσια διαθέσιμος για τρία χρόνια και φαίνεται ότι η DecisiveArchitect δεν έκανε καμία προσπάθεια να τον τροποποιήσει.

Ο απειλητικός παράγοντας αρχίζει να εκμεταλλεύεται το σφάλμα συνήθως “μέσα σε λίγα λεπτά από την ανάπτυξη του implant JustForFun”, σύμφωνα με τις παρατηρήσεις των ερευνητών.

Οι ερευνητές του CrowdStrike σημειώνουν ότι στα συστήματα Solaris ο απειλητικός παράγοντας χρησιμοποιεί την περιβαλλοντική μεταβλητή LD_PRELOAD για να επιτύχει λειτουργικότητα παρόμοια με το command-line spoofing που παρατηρείται σε hosts Linux.

Ωστόσο, από τον Απρίλιο του 2022, η DecisiveArchitect ενημέρωσε τις τακτικές, τις τεχνικές και τις διαδικασίες της και άρχισε να χρησιμοποιεί την περιβαλλοντική μεταβλητή LD_PRELOAD σε μηχανές Linux, επίσης, για να φορτώσει το implant BPFDoor/JustForFun στη νόμιμη διαδικασία /sbin/agetty.

Χειροκίνητη ανίχνευση

Οι ερευνητές υπογραμμίζουν ότι η ανίχνευση implants BPFDoor/JustForFun σε ένα σύστημα Linux μπορεί να αποδειχθεί μια αποθαρρυντική εργασία, επειδή ο απειλητικός παράγοντας τροποποιεί τα υπάρχοντα scripts SysVinit στο host για να επιτύχει persistence.

Ως εκ τούτου, η απλή ανασκόπηση των γραμμών κώδικα στα scripts SysVinit είναι απίθανο να αποκαλύψει την αναφορά στο implant και όλες οι αναφορές αρχείων θα πρέπει να αναλυθούν.

Δείτε επίσης: DuckDuckGo: Επιτρέπει τους Microsoft trackers λόγω συμφωνίας

Για να γίνει ακόμη πιο δύσκολος ο εντοπισμός, τα ονόματα αρχείων και τα paths για το implant και τα σχετικά scripts που σχετίζονται με το persistence είναι διαφορετικά από το ένα σύστημα στο άλλο.

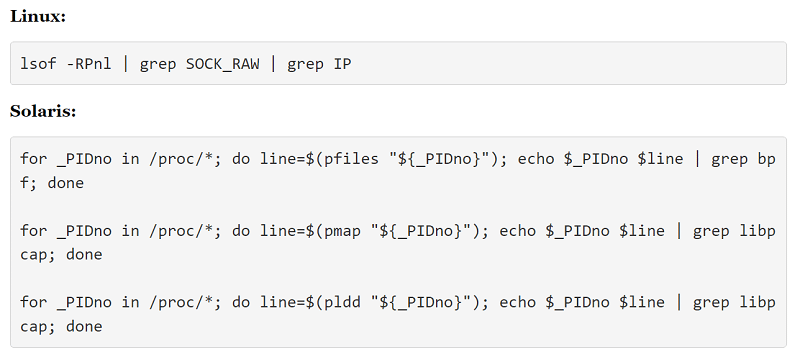

Το CrowdStrike παρέχει ένα σύνολο εντολών που θα μπορούσαν να βοηθήσουν τους υπερασπιστές να διερευνήσουν εάν το BPFDoor είναι παρόν στο δίκτυό τους, προσδιορίζοντας τις διεργασίες που εκτελούνται με ένα raw socket ανοιχτό:

Η εντολή lsof στο Linux θα αναφέρει το spoofed command line και μπορεί να βοηθήσει τους αναλυτές να παραθέσουν ανοιχτά αρχεία που σχετίζονται με ένα process ID.

Οι εντολές για τα συστήματα Solaris θα κάνουν loop σε κάθε διαδικασία που αναζητά strings που υποδεικνύουν μια διαδικασία που εκτελείται με ένα φίλτρο πακέτων και αναζητά διεργασίες που φόρτωσαν το libpcap library.

Αν και αυτές οι εντολές από μόνες τους δεν μπορούν απαραίτητα να αποκαλύψουν το implant, είναι χρήσιμες για να καθοριστεί εάν απαιτείται περαιτέρω διερεύνηση ύποπτης δραστηριότητας.

Η σημερινή αναφορά του CrowdStrike περιλαμβάνει μια λίστα indicators of compromise τόσο για συστήματα Linux όσο και για Solaris, καθώς και δύο scripts Windows των οποίων ο σκοπός προς το παρόν παραμένει άγνωστος.

Οι ερευνητές λένε ότι ο απειλητικός παράγοντας πίσω από το BFPDoor αλληλεπιδρά με μηχανές Windows κατά τα πρώτα στάδια της εισβολής, αλλά δεν εντόπισαν custom implants για αυτό το λειτουργικό σύστημα.

Πηγή πληροφοριών: bleepingcomputer.com