Ερευνητές κυβερνοασφάλειας αναφέρουν αυξημένη δραστηριότητα του Hello XD ransomware, οι χειριστές του οποίου αναπτύσσουν τώρα ένα αναβαθμισμένο δείγμα που διαθέτει ισχυρότερη κρυπτογράφηση.

Το HelloXD είναι μια οικογένεια ransomware που εκτελεί διπλές επιθέσεις εκβιασμού που εμφανίστηκαν τον Νοέμβριο του 2021. Κατά τη διάρκεια της έρευνάς της Unit 42, παρατηρήθηκαν πολλές παραλλαγές που επηρεάζουν τα συστήματα Windows και Linux. Σε αντίθεση με άλλες ομάδες ransomware, αυτή η οικογένεια ransomware δεν διαθέτει ενεργό ιστότοπο διαρροής. Αντίθετα, προτιμά να κατευθύνει το επηρεαζόμενο θύμα σε διαπραγματεύσεις μέσω συνομιλιών TOX και messenger instances που βασίζονται σε onion.

Δείτε επίσης: Η ransomware συμμορία Vice Society πίσω από την επίθεση στο Παλέρμο;

Η συγκεκριμένη οικογένεια που εντοπίστηκε για πρώτη φορά τον Νοέμβριο του 2021 βασίστηκε στον πηγαίο κώδικα του Babuk που διέρρευσε και συμμετείχε σε έναν μικρό αριθμό επιθέσεων διπλού εκβιασμού, όπου οι απειλητικοί παράγοντες έκλεψαν εταιρικά δεδομένα πριν κρυπτογραφήσουν συσκευές.

Σύμφωνα με μια νέα αναφορά του Palo Alto Networks Unit 42, ο author του malware δημιούργησε έναν νέο encryptor που διαθέτει προσαρμοσμένο packing για αποφυγή εντοπισμού και αλλαγές στον αλγόριθμο κρυπτογράφησης.

Αυτό σηματοδοτεί μια σημαντική απόκλιση από τον κώδικα Babuk και υπογραμμίζει την πρόθεση του author να αναπτύξει ένα νέο στέλεχος ransomware με μοναδικές δυνατότητες και χαρακτηριστικά για αυξημένες επιθέσεις.

Hello XD ransomware λειτουργία

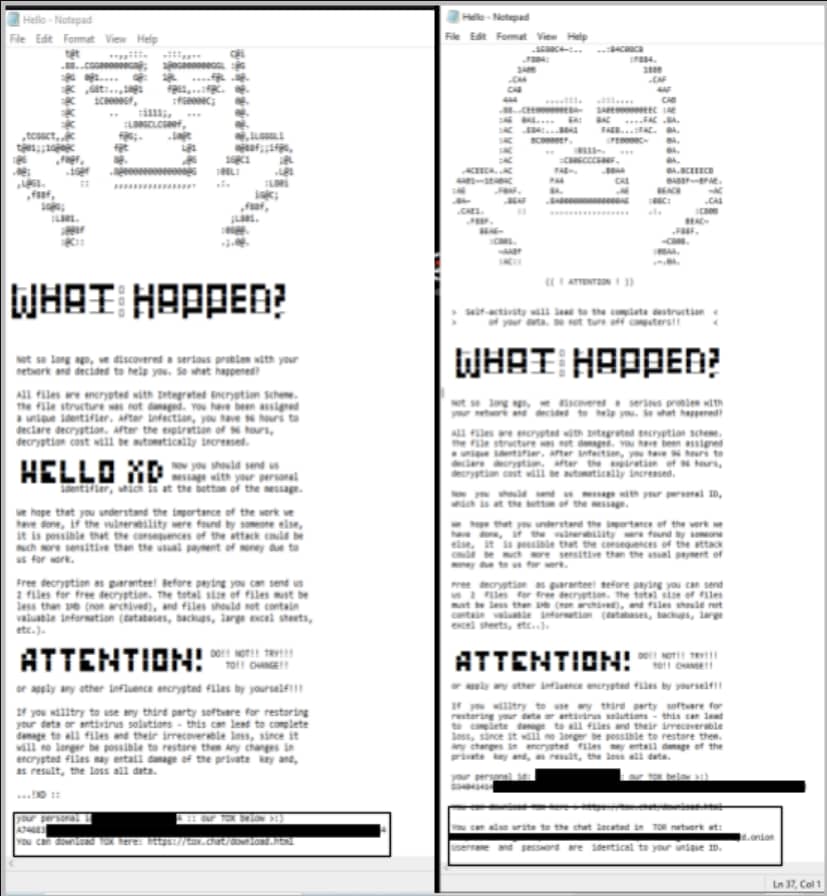

Η λειτουργία Hello XD ransomware δεν χρησιμοποιεί αυτήν τη στιγμή έναν ιστότοπο πληρωμών Tor για να εκβιάσει θύματα, αλλά αντ’ αυτού καθοδηγεί τα θύματα να ξεκινήσουν διαπραγματεύσεις απευθείας μέσω μιας υπηρεσίας συνομιλίας TOX.

Στην πιο πρόσφατη έκδοση, οι χειριστές malware έχουν προσθέσει ένα onion site link στη σημείωση λύτρων που έπεσε, αλλά η Unit 42 λέει ότι ο ιστότοπος είναι εκτός σύνδεσης, επομένως ενδέχεται να είναι υπό κατασκευή.

Όταν εκτελείται, το Hello XD επιχειρεί να απενεργοποιήσει τα shadow copies για να αποτρέψει την εύκολη ανάκτηση του συστήματος και, στη συνέχεια, κρυπτογραφεί τα αρχεία, προσθέτοντας την επέκταση .hello στα ονόματα αρχείων.

Δείτε επίσης: Ransomware πουλά τον decryptor του στο κατάστημα Roblox Game Pass

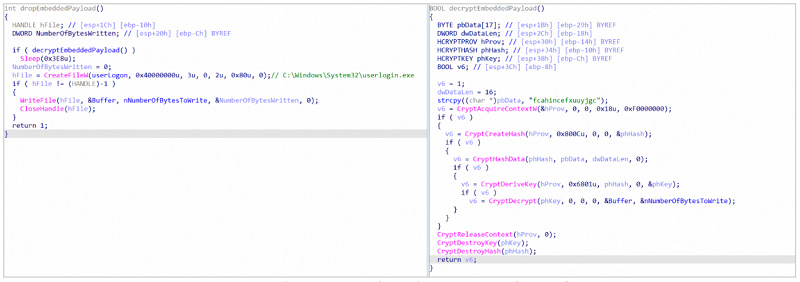

Εκτός από το ransomware payload, η Unit 42 παρατήρησε και χειριστές Hello XD που χρησιμοποιούν τώρα ένα open-source backdoor που ονομάζεται MicroBackdoor για πλοήγηση στο παραβιασμένο σύστημα, εξαγωγή αρχείων, εκτέλεση εντολών και διαγραφή ιχνών.

Αυτό το εκτελέσιμο αρχείο MicroBackdoor είναι κρυπτογραφημένο χρησιμοποιώντας το WinCrypt API και είναι ενσωματωμένο στο ransomware payload, επομένως “απορρίπτεται” στο σύστημα αμέσως μετά τη μόλυνση.

Crypter και encryption

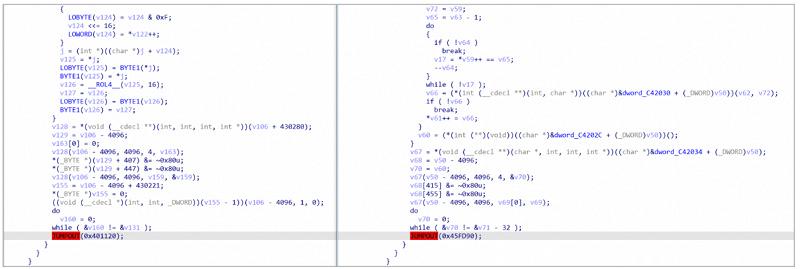

Το προσαρμοσμένο πρόγραμμα συσκευασίας που αναπτύσσεται στη δεύτερη έκδοση του ransomware payload διαθέτει δύο επίπεδα obfuscation.

Ο author εξήγαγε τον κρυπτογράφηση τροποποιώντας το UPX, ένα πρόγραμμα open-source packer που πολλοί δημιουργοί κακόβουλου λογισμικού έχουν καταχραστεί ευρέως στο παρελθόν.

Η αποκρυπτογράφηση των ενσωματωμένων blobs περιλαμβάνει τη χρήση ενός προσαρμοσμένου αλγόριθμου που περιέχει ασυνήθιστες οδηγίες όπως το XLAT, ενώ οι κλήσεις API στο πρόγραμμα συσκευασίας παραδόξως δεν είναι obfuscated.

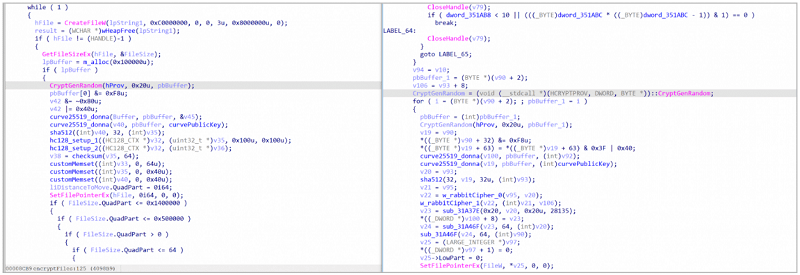

Η πιο ενδιαφέρουσα πτυχή της δεύτερης μεγάλης έκδοσης του Hello XD είναι η αλλαγή του αλγόριθμου encryption από τα τροποποιημένα HC-128 και Curve25519-Donna σε Rabbit Cipher και Curve25519-Donna.

Επιπλέον, ο file marker στη δεύτερη έκδοση άλλαξε από ένα coherent string σε τυχαία byte, κάνοντας το κρυπτογραφικό αποτέλεσμα πιο ισχυρό.

Δείτε επίσης: Cuba ransomware: Εντοπίστηκε νέα έκδοση σε πρόσφατες επιθέσεις

Τι να περιμένουμε

Αυτή τη στιγμή, το Hello XD είναι ένα επικίνδυνο ransomware project σε πρώιμο στάδιο που χρησιμοποιείται επί του παρόντος από τους χάκερ. Παρόλο που οι όγκοι μόλυνσης του δεν είναι ακόμη σημαντικοί, η ενεργός και στοχευμένη ανάπτυξή του θέτει το έδαφος για μια πιο επικίνδυνη κατάσταση.

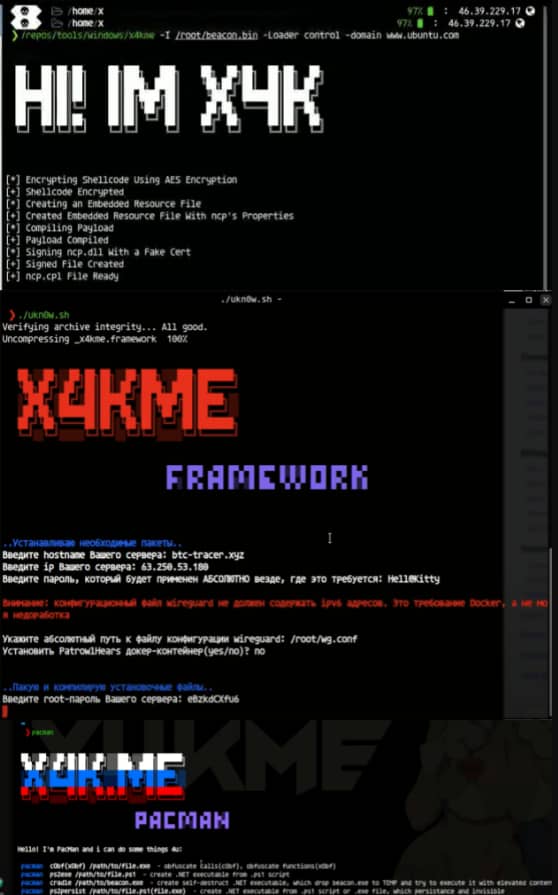

Η Unit 42 εντόπισε την προέλευσή της σε έναν ρωσόφωνο απειλητικό παράγοντα χρησιμοποιώντας το alias X4KME, ο οποίος ανέβασε tutorials σχετικά με την ανάπτυξη Cobalt Strike Beacons και κακόβουλης υποδομής στο διαδίκτυο.

Επιπλέον, ο ίδιος χάκερ έχει δημοσιεύσει σε φόρουμ για να προσφέρει proof-of-concept (PoC) exploits, υπηρεσίες κρυπτογράφησης, προσαρμοσμένες διανομές Kali Linux και υπηρεσίες malware-hosting και distribution.

Συνολικά, ο συγκεκριμένος απειλητικός παράγοντας φαίνεται ότι έχει γνώση και είναι σε θέση να προχωρήσει το Hello XD, επομένως οι αναλυτές πρέπει να παρακολουθούν στενά την ανάπτυξή του.

Πηγή πληροφοριών: bleepingcomputer.com