Ερευνητές ασφαλείας ανακάλυψαν μια νέα hacking καμπάνια με emails που χρησιμοποιεί συνημμένα αρχεία PDF για τη διανομή κακόβουλων εγγράφων Word που μολύνουν τους χρήστες με το Snake Keylogger malware.

Η επιλογή των αρχείων PDF δεν είναι τόσο συνηθισμένη, καθώς τα περισσότερα κακόβουλα emails περιλαμβάνουν συνημμένα Word ή Excel, με κακόβουλες μακροεντολές που επιτρέπουν την εγκατάσταση malware. Ο λόγος που επιλέγονται είναι ότι οι χρήστες είναι εξοικειωμένοι με αυτούς τους τύπους αρχείων και οι εφαρμογές που χρησιμοποιούνται για το άνοιγμά τους είναι πανταχού παρούσες. Ωστόσο, τώρα, όλο και περισσότεροι χρήστες είναι επιφυλακτικοί με αυτά τα έγγραφα και έτσι οι φορείς απειλών επιλέγουν άλλες μεθόδους για την ανάπτυξη κακόβουλων μακροεντολών και την αποφυγή εντοπισμού.

Δείτε επίσης: Hackers χρησιμοποιούν deep fake videos του Elon Musk σε crypto απάτη

Σε μια νέα έκθεση της HP Wolf Security, οι ερευνητές επεξηγούν τον τρόπο με τον οποίο τα PDF χρησιμοποιούνται για τη διανομή εγγράφων Word με κακόβουλες μακροεντολές που κατεβάζουν και εγκαθιστούν malware κλοπής πληροφοριών στις συσκευές των θυμάτων.

Ενσωμάτωση εγγράφων Word σε PDF

Σύμφωνα με τους ερευνητές της HP Wolf Security, το PDF που λαμβάνεται μέσω email ονομάζεται “Remittance Invoice” και πιθανότατα το κείμενο του email περιέχει ασαφείς υποσχέσεις πληρωμής στον παραλήπτη.

Όταν ανοίγει το PDF, το Adobe Reader ζητά από τον χρήστη να ανοίξει ένα αρχείο DOCX που περιέχεται μέσα, κάτι που είναι ήδη ασυνήθιστο και μπορεί να προκαλέσει σύγχυση στο θύμα.

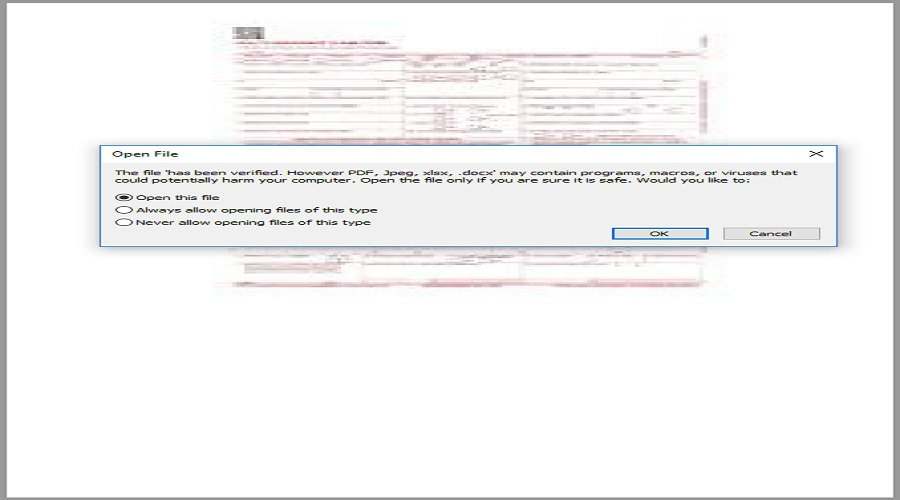

Επειδή οι επιτιθέμενοι έχουν ονομάσει το ενσωματωμένο έγγραφο “has been verified”, το Open File prompt παρακάτω αναφέρει: “The file ‘has been verified’“. Αυτό το μήνυμα θα μπορούσε να εξαπατήσει τους παραλήπτες ώστε να πιστέψουν ότι η Adobe επαλήθευσε το αρχείο ως νόμιμο και ότι το αρχείο είναι ασφαλές για άνοιγμα.

Δείτε επίσης: Microsoft: Τεράστια αύξηση της δραστηριότητας του Linux XorDDoS malware

Ενώ οι αναλυτές κακόβουλου λογισμικού μπορούν να επιθεωρήσουν ενσωματωμένα αρχεία σε αρχεία PDF χρησιμοποιώντας parsers και scripts, οι απλοί χρήστες που λαμβάνουν αυτά τα emails με τα συνημμένα PDF, θα μπορούσαν να πέσουν στην παγίδα και να μολυνθούν με malware. Έτσι, πολλοί μπορεί να μπερδευτούν και να ανοίξουν το DOCX. Εάν είναι ενεργοποιημένες οι μακροεντολές, θα κατεβάσουν ένα αρχείο RTF από έναν απομακρυσμένο πόρο και θα το ανοίξουν.

Η λήψη του RTF είναι το αποτέλεσμα της ακόλουθης εντολής, που είναι ενσωματωμένη στο αρχείο Word μαζί με το hardcoded URL “vtaurl[.]com/IHytw”, όπου φιλοξενείται το payload.

Εκμετάλλευση παλιάς ευπάθειας RCE

Το έγγραφο RTF ονομάζεται “f_document_shp.doc” και περιέχει malformed OLE objects, πιθανότατα για αποφυγή της ανάλυσης. Οι αναλυτές διαπίστωσαν ότι επιχειρεί να κάνει κατάχρηση μιας παλιάς ευπάθειας του Microsoft Equation Editor για την εκτέλεση κώδικα.

Η ευπάθεια που επιτρέπει την απομακρυσμένη εκτέλεση κώδικα (CVE-2017-11882), είχε διορθωθεί το Νοέμβριο του 2017, αλλά εξακολουθεί να είναι διαθέσιμη για εκμετάλλευση. Αυτό το bug τράβηξε αμέσως την προσοχή των hackers όταν αποκαλύφθηκε, ενώ η καθυστερημένη επιδιόρθωση είχε ως αποτέλεσμα να γίνει μια από τις ευπάθειες με τη μεγαλύτερη εκμετάλλευση το 2018.

Δείτε επίσης: Πώς να χακάρετε έναν υπολογιστή Windows 10;

Με την εκμετάλλευση του CVE-2017-11882, το shellcode στο RTF κατεβάζει και εκτελεί το Snake Keylogger, ένα modular πρόγραμμα κλοπής πληροφοριών, που επιτρέπει ισχυρό persistence, αποφυγή ανίχνευσης, πρόσβαση σε credentials και συλλογή δεδομένων.

Περισσότερες λεπτομέρειες μπορείτε να βρείτε στην έκθεση των ερευνητών.

Πηγή: www.bleepingcomputer.com