Παρατηρήθηκε νέα δραστηριότητα από την Bitter, μια ομάδα APT που επικεντρώνεται στην κυβερνοκατασκοπεία, στοχεύοντας την κυβέρνηση του Μπαγκλαντές με νέο malware με δυνατότητες απομακρυσμένης εκτέλεσης αρχείων.

Η Bitter, γνωστή και ως T-APT-17, είναι ένας ύποπτος απειλητικός παράγοντας από τη Νότια Ασία. Δραστηριοποιείται από το 2013, στοχεύοντας στους τομείς της ενέργειας, της μηχανικής και της κυβέρνησης στην Κίνα, το Πακιστάν και τη Σαουδική Αραβία. Στην τελευταία τους καμπάνια, επέκτειναν τη στόχευσή τους σε κυβερνητικές οντότητες του Μπαγκλαντές.

Η εκστρατεία βρίσκεται σε εξέλιξη τουλάχιστον από τον Αύγουστο του 2021 και αποτελεί χαρακτηριστικό παράδειγμα του πεδίου στόχευσης της ομάδας Bitter, η οποία παραμένει αμετάβλητη από το 2013.

Η ανακάλυψη και οι λεπτομέρειες αυτής της καμπάνιας προέρχονται από αναλυτές απειλών της Cisco Talos, οι οποίοι μοιράστηκαν την έκθεσή τους με το BleepingComputer.

Οι ερευνητές της Cisco Talos αποδίδουν αυτήν την καμπάνια στην ομάδα Bitter που βασίζεται σε C2 IP address overlaps με προηγούμενες καμπάνιες, κοινά στοιχεία string encryption και το module naming scheme.

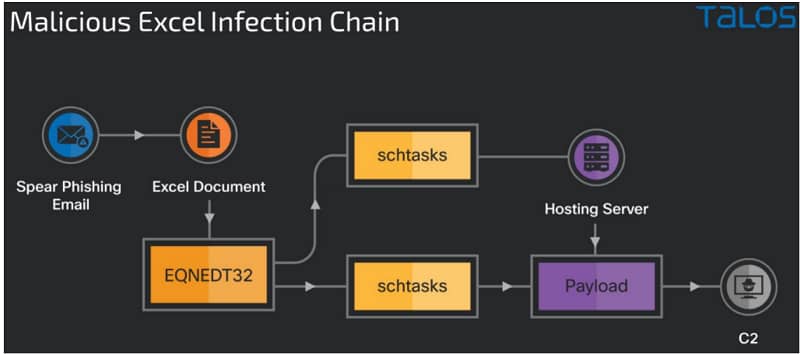

Αλυσίδα μόλυνσης

Κατά τη διάρκεια αυτής της εκστρατείας, η οποία στοχεύει διάφορους οργανισμούς εντός της κυβέρνησης του Μπαγκλαντές, η Cisco παρατήρησε δύο αλυσίδες μόλυνσης, και οι δύο ξεκινώντας με ένα spear-phishing email.

Αυτά τα μηνύματα αποστέλλονται μέσω πλαστών διευθύνσεων email για να φαίνονται σαν να προέρχονται από κυβερνητικούς οργανισμούς του Πακιστάν.

Αυτό ήταν πιθανόν δυνατό με την εκμετάλλευση ενός ελαττώματος στον Zimbra mail server που επέτρεπε στους εισβολείς να στέλνουν μηνύματα από έναν ανύπαρκτο email account/domain.

Η διαφορά μεταξύ των δύο αλυσίδων μόλυνσης έγκειται στον τύπο του αρχείου που επισυνάπτεται στο κακόβουλο email: το ένα έχει ένα έγγραφο .RTF και το άλλο ένα έγγραφο .XLSX.

Τα θέματα που χρησιμοποιούνται σε αυτά τα emails σχετίζονται με αρχεία κλήσεων και επαλήθευση αριθμών που σχετίζονται με πραγματικές κυβερνητικές λειτουργίες.

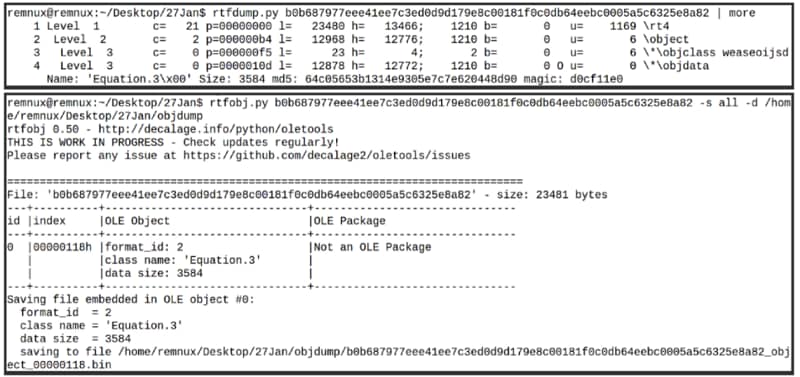

Τα έγγραφα RTF είναι εξοπλισμένα για να εκμεταλλεύονται το CVE-2017-11882 και να ενεργοποιούν την απομακρυσμένη εκτέλεση κώδικα σε μηχανήματα που εκτελούν ευάλωτες εκδόσεις του Microsoft Office.

“Όταν το θύμα ανοίγει το αρχείο RTF με το Microsoft Word, καλεί την εφαρμογή Equation Editor και εκτελεί τον τύπο εξίσωσης που περιέχει τα gadgets Return-Oriented Programming (ROP)” – Cisco Talos

“Το ROP φορτώνει και εκτελεί τον shellcode που βρίσκεται στο τέλος των maldocs σε μια κρυπτογραφημένη μορφή που συνδέεται με τον κακόβουλο host olmajhnservice[.]com και κατεβάζει το payload”, εξηγούν οι ερευνητές.

Στην περίπτωση του Excel spreadsheet, το άνοιγμα αυτού του αρχείου ενεργοποιεί ένα exploit για τα CVE-2018-0798 και CVE-2018-0802, η οποία οδηγεί σε απομακρυσμένη εκτέλεση κώδικα σε παλιές εκδόσεις του Microsoft Office.

Σε αυτήν την περίπτωση, η ανάκτηση του payload αναλαμβάνεται από δύο προγραμματισμένα tasks που δημιουργούνται από το exploit που εκτελούνται κάθε πέντε λεπτά μετά την αρχική μόλυνση για να συνδεθείτε στον hosting server και να κατεβάσετε το trojan.

Το trojan ZxxZ

Η Cisco Talos ονόμασε το trojan ZxxZ. Είναι ένα εκτελέσιμο αρχείο 32-bit των Windows που πραγματοποιεί λήψη και εκτέλεση των modules με γενικά ονόματα αρχείων όπως “Update.exe”, “ntfsc.exe” ή “nx.exe”.

Αυτά τα αρχεία “είτε κατεβαίνουν είτε απορρίπτονται στον φάκελο δεδομένων της τοπικής εφαρμογής του θύματος και εκτελούνται ως ενημέρωση ασφαλείας των Windows με medium integrity για να αυξήσουν τα προνόμια ενός τυπικού χρήστη“, αναφέρεται λεπτομερώς στην αναφορά.

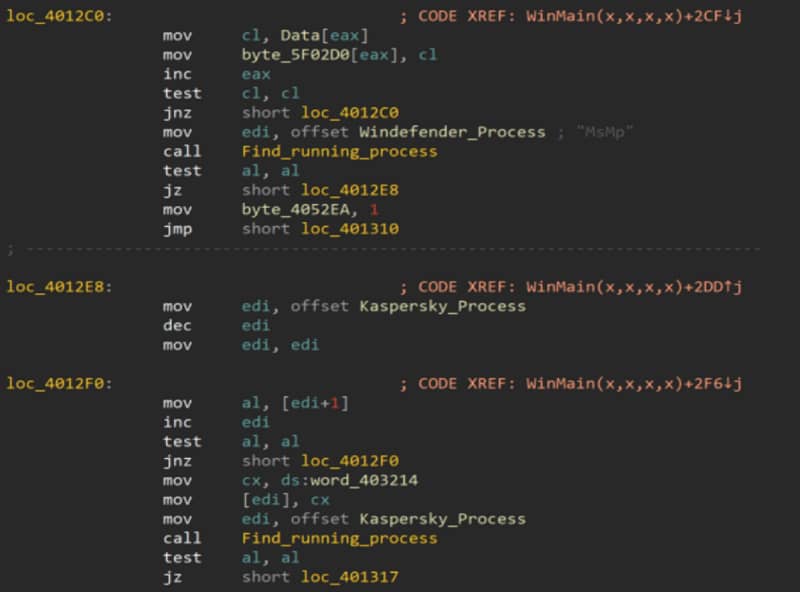

Το malware διαθέτει λειτουργίες κατά της ανίχνευσης, όπως obfuscated strings, ενώ αναζητά και την ύπαρξη διεργασιών antivirus Windows Defender και Kaspersky για να τις σκοτώσει.

Μετά από αυτό, ενεργοποιείται μια λειτουργία κλοπής πληροφοριών, που κάνει dump δεδομένα προφίλ θυμάτων σε μια προσωρινή μνήμη και τα στέλνει στον command and control server (C2). Στη συνέχεια, το C2 απαντά με ένα φορητό executable που είναι αποθηκευμένο στο “%LOCALAPPDATA%\Debug\”.

Σε περίπτωση αποτυχίας λήψης αυτού του εκτελέσιμου αρχείου, το trojan ZxxZ επαναλαμβάνει 225 περισσότερες φορές πριν εγκαταλείψει και βγει.

Η ομάδα Bitter είναι ακόμα εκεί έξω, ανανεώνοντας το οπλοστάσιό της με νέα εργαλεία και καταβάλλοντας περισσότερη προσπάθεια για να αποφύγει τον εντοπισμό.

Πηγή πληροφοριών: bleepingcomputer.com