Hackers χρησιμοποιούν .NET library για να δημιουργήσουν κακόβουλα έγγραφα Excel που παρακάμπτουν συστήματα ασφαλείας.

Μια νέα συμμορία που διανέμει malware, χρησιμοποιεί ένα έξυπνο τέχνασμα για να δημιουργήσει κακόβουλα αρχεία Excel που έχουν χαμηλά ποσοστά ανίχνευσης και υψηλότερες πιθανότητες να παρακάμψουν τα συστήματα ασφαλείας.

Η ομάδα ανακαλύφθηκε πρόσφατα από ερευνητές ασφάλειας της NVISO Labs, οι οποίοι την ονόμασαν Epic Manchego. Οι hackers δραστηριοποιούνται από τον Ιούνιο, στοχεύοντας εταιρείες σε όλο τον κόσμο με phishing emails που περιέχουν ένα κακόβουλο έγγραφο Excel.

Αλλά η NVISO είπε ότι αυτά δεν ήταν τα τυπικά spreadsheets Excel. Τα κακόβουλα αρχεία μπορούσαν να παρακάμψουν τους σαρωτές ασφαλείας και είχαν χαμηλά ποσοστά ανίχνευσης.

Κακόβουλα αρχεία Excel χάρη στο EPPlus

Σύμφωνα με την NVISO, αυτές οι δυνατότητες οφείλονται στο ότι τα έγγραφα δεν δημιουργήθηκαν με το τυπικό λογισμικό του Microsoft Office, αλλά με ένα .NET library που ονομάζεται EPPlus.

Οι προγραμματιστές συνήθως χρησιμοποιούν αυτό το library για να προσθέσουν τις λειτουργίες “Εξαγωγή ως Excel” ή “Αποθήκευση ως spreadsheet”. Το library μπορεί να χρησιμοποιηθεί για τη δημιουργία αρχείων σε μια μεγάλη ποικιλία spreadsheet formats και υποστηρίζει ακόμη και το Excel 2019.

Η NVISO αναφέρει ότι η συμμορία Epic Manchego φαίνεται ότι χρησιμοποίησε το .NET library EPPlus για τη δημιουργία αρχείων σε format Office Open XML (OOXML).

Τα OOXML αρχεία, που δημιουργήθηκαν από τους hackers της Epic Manchego δεν διέθεταν ένα τμήμα κώδικα, που υπάρχει στα έγγραφα Excel που έχουν δημιουργηθεί με το standard Office λογισμικό της Microsoft.

Ορισμένα προϊόντα προστασίας από ιούς και σαρωτές email αναζητούν συγκεκριμένα αυτό το τμήμα του κώδικα (VBA) για να βρουν πιθανές ενδείξεις για κακόβουλα έγγραφα Excel. Επομένως, η έλλειψη αυτού του κώδικα μπορεί να είναι υπεύθυνη για τα χαμηλότερα ποσοστά ανίχνευσης των συγκεκριμένων εγγράφων Excel σε σχέση με άλλα κακόβουλα αρχεία.

Αυτό το τμήμα του κώδικα είναι συνήθως το μέρος όπου αποθηκεύεται ο κακόβουλος κώδικας ενός επιτιθέμενου. Ωστόσο, αυτό δεν σημαίνει ότι τα έγγραφα Excel των hackers ήταν καθαρά. Η NVISO λέει ότι η Epic Manchego απλώς αποθηκεύει τον κακόβουλο κώδικα σε ένα ειδικό VBA code format, το οποίο προστατεύεται με κωδικό πρόσβασης για να εμποδίσει τα συστήματα ασφαλείας και τους ερευνητές να αναλύσουν το περιεχόμενό του.

Ωστόσο, παρά τη χρήση διαφορετικής μεθόδου για τη δημιουργία κακόβουλων εγγράφων Excel, τα EPPlus-based αρχεία εξακολουθούν να λειτουργούν όπως οποιοδήποτε άλλο έγγραφο του Excel.

Οι hackers μοιράζουν τα κακόβουλα έγγραφα Excel από τον Ιούνιο

Τα κακόβουλα έγγραφα Excel εξακολουθούν να περιέχουν κακόβουλο script. Το άνοιγμα των αρχείων επέτρεπε την εκτέλεση του script (κάνοντας κλικ στο κουμπί “Ενεργοποίηση επεξεργασίας”), το οποίο με τη σειρά του επέτρεπε στις μακροεντολές να κατεβάσουν και να εγκαταστήσουν κακόβουλο λογισμικό στα συστήματα του θύματος.

Τα τελικά payloads ήταν κλασικά trojan κλοπής δεδομένων όπως τα Azorult, AgentTesla, Formbook, Matiex και njRat, τα οποία έκλεβαν κωδικούς πρόσβασης από τα προγράμματα περιήγησης του χρήστη, τα email και τους FTP clients και τους έστελναν στους servers των hackers.

Ενώ η απόφαση να χρησιμοποιήσουν το .NET library EPPlus για τη δημιουργία κακόβουλων αρχείων Excel ενδέχεται να είχε κάποια οφέλη στην αρχή, κατέληξε να βλάψει τους hackers, καθώς επέτρεψε στην ομάδα NVISO να εντοπίσει πολύ εύκολα όλες τις προηγούμενες λειτουργίες τους, ψάχνοντας περίεργα έγγραφα Excel.

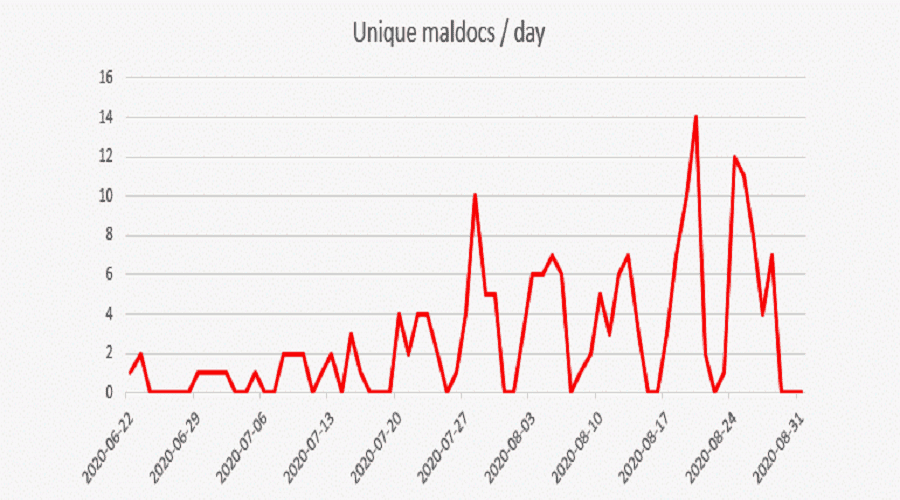

Στο τέλος, η NVISO είπε ότι ανακάλυψε περισσότερα από 200 κακόβουλα αρχεία Excel που συνδέονται με τους hackers της Epic Manchego, με το πρώτο να χρονολογείται στις 22 Ιουνίου.

Η NVISO λέει ότι η ομάδα φαίνεται να πειραματίζεται με αυτήν την τεχνική και οι πιο πρόσφατες επιθέσεις της είναι πιο πολλές και εξελιγμένες σε σχέση με τις πρώτες. Επομένως, αυτή η hacking εκστρατεία μπορεί να μας απασχολήσει και στο μέλλον.

Ωστόσο, οι ερευνητές δεν εξεπλάγησαν με την επιλογή του .NET library EPPlus. “Είμαστε εξοικειωμένοι με αυτό το .NET library, καθώς το χρησιμοποιούμε εδώ και μερικά χρόνια για να δημιουργήσουμε κακόβουλα έγγραφα (“maldocs”) για την «red team» και τους penetration testers μας“, δήλωσε η εταιρεία.

Περισσότερες λεπτομέρειες γι’ αυτούς τους hackers και τις επιθέσεις τους μπορείτε να βρείτε στην έκθεση της NVISO Labs.