Οι δημιουργοί του Mac malware Shlayer κατάφεραν να περάσουν τα κακόβουλα payloads τους από την αυτόματη διαδικασία ασφαλούς πιστοποίησης της Apple.

Από τον Φεβρουάριο του 2020, όλα τα Mac λογισμικά που διανέμονται εκτός του Mac App Store πρέπει να περάσουν τη διαδικασία πιστοποίησης της Apple για να μπορούν να τρέξουν στην έκδοση Catalina του MacOS και στις νεότερες εκδόσεις.

Η διαδικασία πιστοποίησης απαιτεί από τους προγραμματιστές να υποβάλουν τα λογισμικά που δημιουργούν (για την πλατφόρμα macOS) σε σάρωση, μέσω της υπηρεσίας πιστοποίησης της Apple. Η υπηρεσία είναι ένα αυτοματοποιημένο σύστημα που έχει σχεδιαστεί για τη σάρωση του υποβληθέντος λογισμικού τόσο για κακόβουλα στοιχεία όσο και για code-signing προβλήματα.

Εάν περάσουν αυτόν τον αυτοματοποιημένο έλεγχο ασφαλείας, το macOS Gatekeeper επιτρέπει στις εφαρμογές να εκτελεστούν στο σύστημα. Το macOS Gatekeeper είναι μια δυνατότητα ασφαλείας του macOS που ελέγχει εάν οι ληφθείσες εφαρμογές έχουν ελεγχθεί για γνωστό κακόβουλο περιεχόμενο.

Η Apple περιγράφει τη διαδικασία αυτή ως εξής: “εάν υπάρχει ποτέ πρόβλημα με μια εφαρμογή, η Apple μπορεί να σταματήσει γρήγορα νέες εγκαταστάσεις και να εμποδίσει την εκκίνηση της εφαρμογής“.

Η διαδικασία ασφαλούς πιστοποίησης της Apple απέτυχε

Παρόλο που η Apple λέει ότι το λογισμικό πιστοποίησής της έχει σχεδιαστεί για να δίνει στους χρήστες περισσότερη αυτοπεποίθηση σχετικά με τον έλεγχο για κακόβουλο περιεχόμενο, ο Peter Dantini ανακάλυψε ότι η Apple εξαπατήθηκε και επέτρεψε την εκτέλεση του Shlayer malware.

Ο Dantini ανακάλυψε ότι Shlayer adware installers διανέμονται μέσω ενός ψεύτικου και κακόβουλου Homebrew website και θα μπορούσαν να εκτελεστούν σε οποιοδήποτε Mac που εκτελεί macOS Catalina, αφού δεν μπλοκάρονται από τη διαδικασία ασφαλούς πιστοποίησης.

Αυτό επέτρεψε στους επιτιθέμενους πίσω από την adware εκστρατεία να παραδώσουν το payload τους σε συστήματα όπου τα installers θα έπρεπε να είχαν αποκλειστεί.

Ο ερευνητής ασφαλείας Patrick Wardle επιβεβαίωσε ότι αυτά τα installers παρέδιδαν πράγματι δείγματα του Shlayer adware που είχαν προσπεράσει τη διαδικασία πιστοποίησης της Apple, το οποίο σημαίνει ότι μπορούν να μολύνουν χρήστες που χρησιμοποιούν την τελευταία έκδοση MacOS 11.0 Big Sur της εταιρείας.

Δεδομένου ότι τα δείγματα έχουν την έγκριση της Apple, οι χρήστες τα εμπιστεύονται χωρίς να ελέγξουν, επιτρέποντας στους προγραμματιστές του malware να εξαπλώσουν τα payloads σε ακόμη μεγαλύτερο αριθμό συστημάτων, εγκαθιστώντας και μια πιο ισχυρή παραλλαγή adware στους μολυσμένους Mac υπολογιστές.

Ο Wardle ειδοποίησε την Apple και η εταιρεία έδρασε αμέσως και ανακάλεσε τις πιστοποιήσεις (που σημαίνει ότι θα αποκλειστούν αυτόματα από τον Gatekeeper) στις 28 Αυγούστου.

Ωστόσο, κατά τη διάρκεια του Σαββατοκύριακου, ο ερευνητής διαπίστωσε ότι η εκστρατεία Shlayer εξακολουθούσε να είναι ενεργή.

“Τόσο το παλιό όσο και το “νέο” payload(s) φαίνεται να είναι σχεδόν πανομοιότυπα και περιέχουν το OSX.Shlayer συνδυασμένο με το Bundlore adware“, δήλωσε ο Wardle.

“Σαφώς, στο ατελείωτο παιχνίδι γάτας και ποντικιού μεταξύ των επιτιθέμενων και της Apple, οι επιτιθέμενοι κερδίζουν αυτήν τη στιγμή“, είπε ακόμα.

Shlayer macOS malware

Σύμφωνα με έκθεση της Kaspersky, πολλοί χρήστες Mac πιστεύουν ότι τα malware στοχεύουν μόνο τα Windows, αλλά το Shlayer έχει επιτεθεί σε πάνω από 10% όλων των Mac.

Πέρυσι, μια παραλλαγή του Shlayer malware που παρατηρήθηκε από την Carbon Black’s Threat Analysis Unit, απενεργοποιούσε τον μηχανισμό προστασίας του Gatekeeper για να εκτελέσει payloads χωρίς να περάσουν τη διαδικασία ασφαλούς πιστοποίησης.

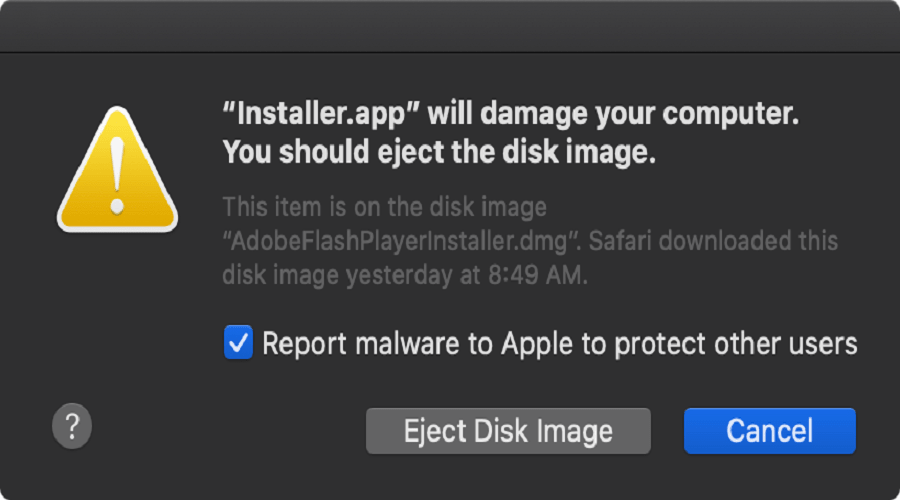

Το Shlayer εντοπίστηκε για πρώτη φορά από την ερευνητική ομάδα της Intego, στα πλαίσια μιας malware εκστρατείας τον Φεβρουάριο του 2018. Τότε, το malware εμφανιζόταν ως Adobe Flash Player installer.

Και οι νεότερες εκδόσεις του κακόβουλου λογισμικού διανέμονται ως κακόβουλα Adobe Flash software update installers αλλά, σε αντίθεση με τις αρχικές που προωθήθηκαν μέσω torrent sites, το Shlayer εξαπλώνεται τώρα μέσω αναδυόμενων παραθύρων για ενημερώσεις που εμφανίζονται σε πιθανά θύματα.

Αφού μολύνει έναν Mac υπολογιστή, το Shlayer εγκαθιστά το mitmdump proxy software και ένα αξιόπιστο πιστοποιητικό, ώστε να μπορεί να αναλύει και να τροποποιεί το HTTPS traffic, επιτρέποντάς την εισαγωγή σελίδων διαφημίσεων, την παρακολούθηση της κίνησης του browser των θυμάτων και την εισαγωγή κακόβουλων scripts στα sites που επισκέπτονται οι χρήστες.

Επιπλέον, το malware μπορεί να αναλύσει και να τροποποιήσει όλο το traffic, ακόμη και το κρυπτογραφημένο, όπως διαδικτυακές τραπεζικές συναλλαγές και ασφαλή email.

Προς το παρόν, οι δημιουργοί του Shlayer αναπτύσσουν μόνο adware ως δευτερεύον payload, αλλά μπορούν ανά πάσα στιγμή να εγκαταστήσουν πιο επικίνδυνα δείγματα malware, όπως ransomware ή wipers.