Οι αναλυτές απειλών ανακάλυψαν μια μεγάλη λειτουργία ενός νέου cryptocurrency mining malware που ονομάζεται Clipminer που απέφερε στους χειριστές του τουλάχιστον 1,7 εκατομμύρια δολάρια από εισβολή συναλλαγών.

Δείτε επίσης: Hackers χρησιμοποιούν deep fake videos του Elon Musk σε crypto απάτη

Σύμφωνα με ερευνητές της Symantec, το Clipminer βασίζεται στο malware KryptoCibula. Και τα δύο trojans επικεντρώνονται στην κλοπή πορτοφολιών, στα hijacking transactions και στην εξόρυξη κρυπτονομισμάτων σε μολυσμένα μηχανήματα.

Το νέο trojan ονομάζεται Clipminer από τους ερευνητές ασφαλείας που χαρτογράφησαν τη λειτουργία του, η οποία είχε αυξηθεί σε μέγεθος μέχρι την ανακάλυψή του.

Κατά την ανάλυση αυτής της νέας λειτουργίας, η Symantec βρήκε 4375 διευθύνσεις cryptocurrency wallet που πιστεύεται ότι έχουν λάβει κλεμμένα funds.

Πώς λειτουργεί το Clipminer

Το Clipminer πέφτει στο σύστημα host ως αρχείο WinRAR και εξάγει αυτόματα για να ξεκινήσει ένα αρχείο control panel (.CPL) που κατεβάζει μια βιβλιοθήκη dynamic link (.DLL).

Το DLL δημιουργεί ένα νέο registry value και τοποθετείται στο “C:\Windows\Temp\” κάτω από ένα τυχαίο όνομα αρχείου. Σκοπός του είναι να δημιουργήσει προφίλ του host και να κατεβάσει και να εγκαταστήσει το payload Clipminer από το δίκτυο Tor.

Το αναγνωριστικό συστήματος αποστέλλεται στον command and control server (C2) μέσω αιτήματος HTTP GET μέσω Tor και λαμβάνεται ένα payload 10 MB στο “C:\ProgramData\”, ή στο “C:\Program Files (x86)\”, ή “[USERPROFILE]\AppData\Local\”.

Δείτε επίσης: Microsoft: Το Cryware info-stealer malware στοχεύει crypto wallets

Κατά την εκτέλεση, το malware δημιουργεί προγραμματισμένες εργασίες για persistence και δημιουργεί και ένα κενό registry key, πιθανότατα ως δείκτης μόλυνσης για να αποτρέψει την εκ νέου μόλυνση του ίδιου host, σημειώνουν οι ερευνητές σε σημερινή τους έκθεση.

Στη συνέχεια, το payload ξεκινά μια υπηρεσία v3 Onion με μια μοναδική διεύθυνση και παρακολουθεί όλη τη δραστηριότητα του πληκτρολογίου και του ποντικιού στον host. Επίσης, ελέγχει τις διεργασίες που εκτελούνται για να εντοπίσει τυχόν εργαλεία ανάλυσης.

Όταν δεν υπάρχει δραστηριότητα στον host, που υποδηλώνει ότι ο χρήστης είναι μακριά, το Clipminer ξεκινά ένα XMRig Monero miner που έχει ρυθμιστεί να χρησιμοποιεί όλα τα διαθέσιμα CPU threads. Δεδομένου ότι το μηχάνημα είναι χωρίς επίβλεψη, δεν υπάρχει κίνδυνος επιβράδυνσης της απόδοσης του συστήματος διώχνοντας τη μόλυνση.

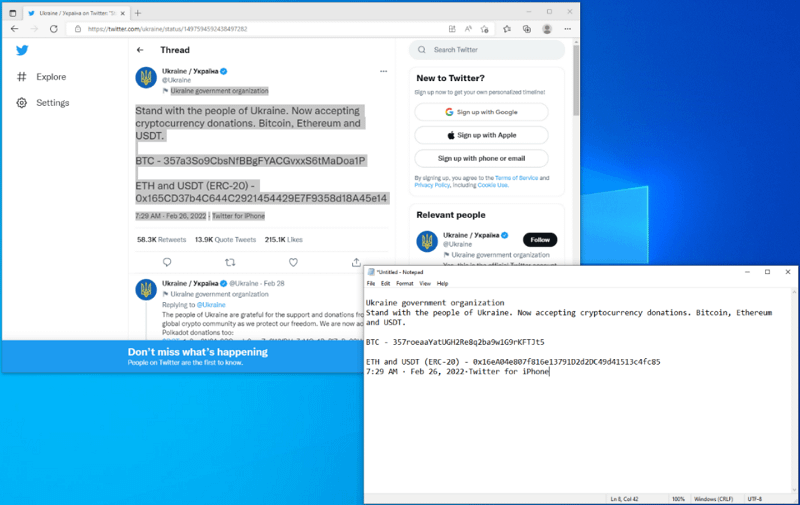

Παράλληλα, το malware παρακολουθεί συνεχώς το πρόχειρο για αντιγραμμένες διευθύνσεις cryptocurrency και τις αντικαθιστά επί τόπου με άλλες που ανήκουν στον εισβολέα, εκτρέποντας έτσι τις πληρωμές.

Πώς να παραμείνετε ασφαλείς

Η Symantec λέει ότι τα πρώτα δείγματα του Clipminer άρχισαν να κυκλοφορούν γύρω στον Ιανουάριο του 2021, ενώ και η κακόβουλη δραστηριότητα ανέβασε ρυθμούς τον Φεβρουάριο.

Έκτοτε, το malware διανέμεται μέσω παιχνιδιών και “pirated software cracks” και έχει εξαπλωθεί σε P2P networks, torrent indexers ή βίντεο στο YouTube.

Αποφύγετε τη λήψη λογισμικού από σκοτεινές πηγές για να ελαχιστοποιήσετε τις πιθανότητες να μολυνθείτε με το Clipminer ή άλλο malware.

Δείτε επίσης: H Grayscale κάνει ντεμπούτο στην Ευρώπη με το Crypto ETF

Για να προστατευθείτε από οποιονδήποτε clipboard hijacker, ελέγξτε την επικολλημένη διεύθυνση cryptocurrency wallet πριν ξεκινήσετε τη συναλλαγή.

Πηγή πληροφοριών: bleepingcomputer.com