Ο πηγαίος κώδικας για το ευρέως χρησιμοποιούμενο κιτ εργαλείων Cobalt Strike φέρεται να έχει διαρρεύσει στο διαδίκτυο σε ένα repository στο GitHub.

Το Cobalt Strike είναι ένα κιτ εργαλείων penetration testing που επιτρέπει στους εισβολείς να αναπτύσσουν “beacons” σε παραβιασμένες συσκευές για να δημιουργήσουν εξ αποστάσεως shells, να εκτελέσουν scripts PowerShell ή να πραγματοποιήσουν κλιμάκωση προνομίων στο επιτιθέμενο σύστημα.

Το Cobalt Strike είναι ένα εξαιρετικά δημοφιλές εργαλείο στους χάκερ που χρησιμοποιούν σπασμένες εκδόσεις για να αποκτήσουν απομακρυσμένη πρόσβαση σε ένα παραβιασμένο δίκτυο. Αυτό το εργαλείο χρησιμοποιείται συνήθως κατά τη διάρκεια των επιθέσεων ransomware.

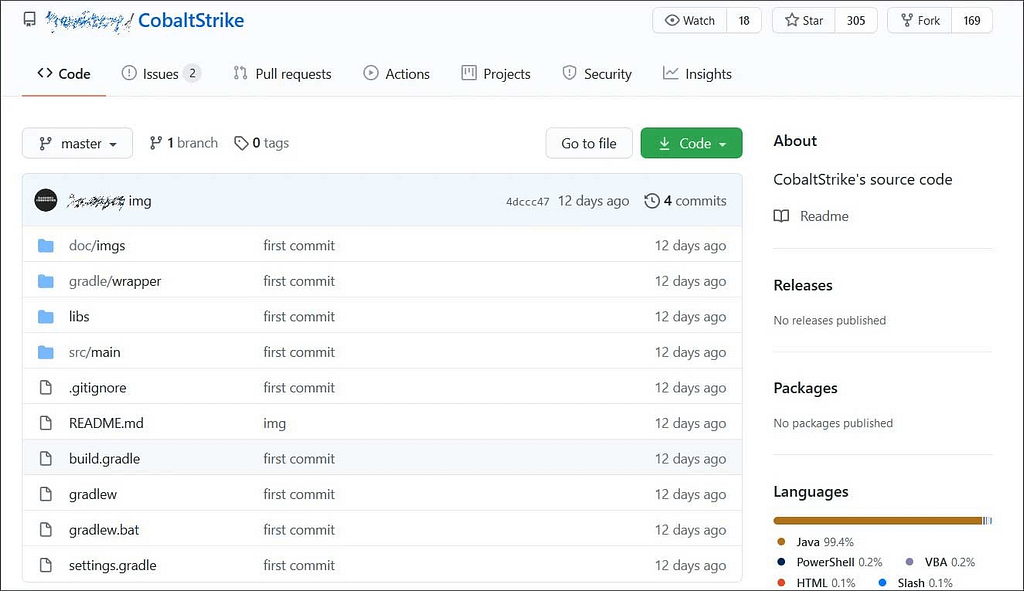

Πριν από δώδεκα ημέρες, δημιουργήθηκε ένα repository στο GitHub που περιέχει τον πηγαίο κώδικα για το Cobalt Strike 4.0.

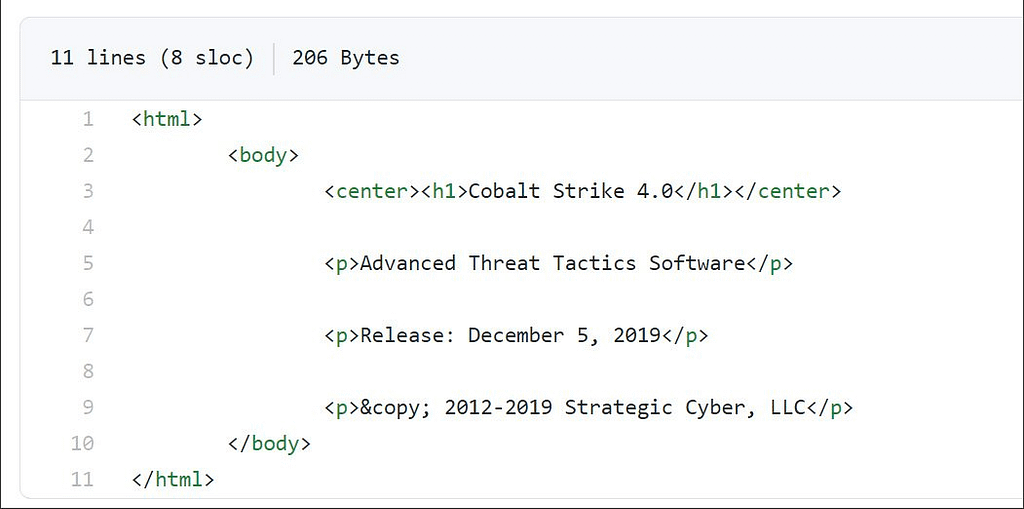

Με βάση το αρχείο “src/main/resources/about.html”, αυτός ο πηγαίος κώδικας προορίζεται για το Cobalt Strike 4.0 που κυκλοφόρησε στις 5 Δεκεμβρίου 2019.

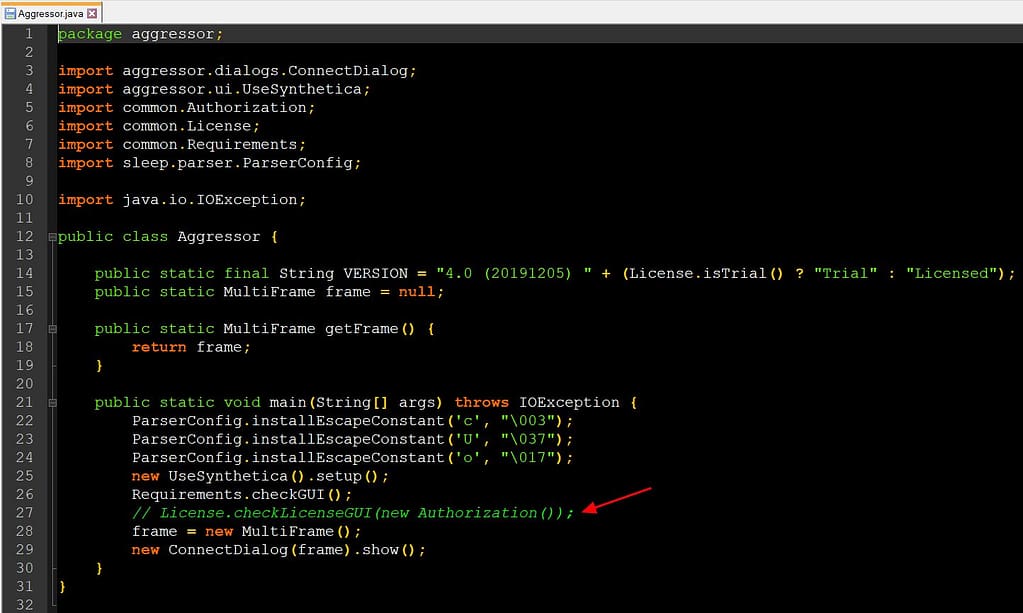

Όπως φαίνεται από τον πηγαίο κώδικα που μπορείτε να δείτε παρακάτω, ο έλεγχος για την άδεια χρήσης του Cobalt Strike “άλλαξε”, το οποίο προφανώς “σπάει” το πρόγραμμα.

Ο Vitali Kremez, ο οποίος εξέτασε τον πηγαίο κώδικα, είπε στο BleepingComputer ότι πιστεύει ότι ο κώδικας Java “αποσυντέθηκε” χειροκίνητα. Στη συνέχεια, το άτομο διόρθωσε τυχόν dependencies και αφαίρεσε τον έλεγχο άδειας, έτσι ώστε να μπορεί να ανακατασκευαστεί.

Από τη δημοσίευση του, το repository με τον πηγαίο κώδικα έχει διαμορφωθεί 172 φορές.

Παρόλο που δεν είναι ο αρχικός πηγαίος κώδικας, είναι αρκετός για να προκαλέσει ανησυχία στους επαγγελματίες ασφαλείας.

“Το ότι μάλλον κυκλοφόρησε “ανακατασκευασμένος” ο πηγαίος κώδικας της έκδοσης “2019” του Cοbalt Strike 4.0 έχει σημαντικές συνέπειες, καθώς αφαιρεί τα εμπόδια εισόδου στην απόκτηση του εργαλείου και ουσιαστικά διευκολύνει τις ομάδες hacking να προμηθεύονται και να τροποποιούν τον κώδικα, όπως απαιτείται κατά την διάρκεια των ενεργειών τους.”

“Η διαρροή του εργαλείου ανοίγει την πόρτα στην πρόσθετη βελτίωση του εργαλείου όπως συμβαίνει με τις περισσότερες διαρροές εργαλείων malware, όπως το Zeus 2.0.8.9. και το TinyNuke που συνεχώς επαναχρησιμοποιούνταν και ενημερώνονταν από τους χάκερ μετά τη διαρροή“, δήλωσε ο Kremez στο BleepingComputer.

Το BleepingComputer επικοινώνησε με την Cοbalt Strike και τη μητρική τους εταιρεία Help Systems για να επιβεβαιώσει την αυθεντικότητα του πηγαίου κώδικα, αλλά δεν έχει λάβει μέχρι στιγμής κάποια απάντηση.