Οι ερευνητές ασφαλείας έχουν βρει μια μέθοδο για την αποκρυπτογράφηση εικόνων firmware που είναι ενσωματωμένες σε D-Link routers.

Το firmware είναι το κομμάτι του κώδικα που τροφοδοτεί λειτουργίες χαμηλού επιπέδου σε συσκευές hardware.

Οι εταιρείες κρυπτογραφούν εικόνες firmware στις συσκευές τους για να αποτρέψουν το reverse engineering από ανταγωνιστές και απειλητικούς παράγοντες και για να αποτρέψουν τους πελάτες τους – (ή καλύτερα ακόμη το malware) – να αντικαταστήσουν τη συσκευή με προσαρμοσμένο firmware.

Για την αποκρυπτογράφηση του οτιδήποτε, θα χρειαζόταν είτε το μυστικό κλειδί αποκρυπτογράφησης είτε ένα μέσο για να σπάσει ο αλγόριθμος κρυπτογράφησης. Εάν οι firmware εικόνες είναι πράγματι κρυπτογραφημένες, πώς θα μπορούσαν να αποκρυπτογραφηθούν τόσο εύκολα;

Ανάλυση κρυπτογραφημένης εικόνας firmware D-Links

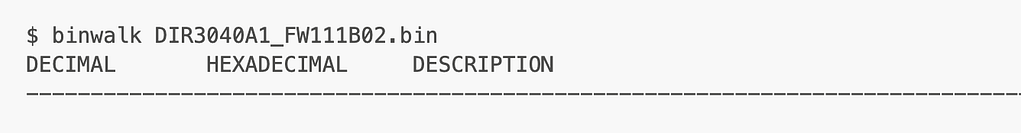

Στην αρχή της ανάλυσής του, ο Starke είχε κατεβάσει την τελευταία έκδοση του D-Link firmware (1.11B02) από τον ιστότοπο υποστήριξης και προχώρησε στη χρήση του Binwalk για να το αναλύσει.

Το Binwalk είναι ένα απλό βοηθητικό πρόγραμμα reverse engineering ειδικά σχεδιασμένο για εξαγωγή και ανάλυση firmware.

Προς έκπληξη του ερευνητή, το Binwalk δεν αποκάλυψε τίποτα:

Το αποτέλεσμα ήταν μια άμεση ένδειξη ότι το firmware ήταν κρυπτογραφημένο.

Είναι ενδιαφέρον ότι, η αποσυμπίεση μιας παλαιότερης έκδοσης “1.02B03” που αποκτήθηκε από τον ίδιο ιστότοπο υποστήριξης D-Link αποκάλυψε δύο firmware αρχεία:

DIR3040A1_FW102B03.binDIR3040A1_FW102B03_uncrypted.bin

Η παρουσία ενός δυαδικού που τελειώνει σε “…_ uncrypted.bin” ήταν μια άμεση ένδειξη ότι είναι δυνητικά μη κρυπτογραφημένη, ενώ η άλλη ήταν πιθανώς κρυπτογραφημένη.

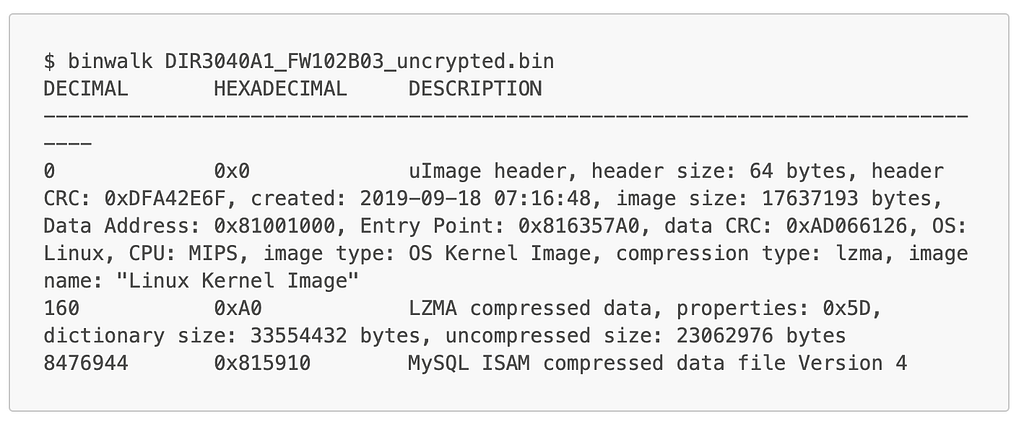

Η ανάλυση του binwalk στο “DIR3040A1_FW102B03_uncrypted.bin” αποκάλυψε μερικές χρήσιμες πληροφορίες:

Οι παραπάνω πληροφορίες δήλωσαν στους ερευνητές ότι η εικόνα περιείχε ένα μη κρυπτογραφημένο δυαδικό firmware που θα μπορούσαν στη συνέχεια να εξαγάγουν και να αναλύσουν για αποθηκευμένα κλειδιά αποκρυπτογράφησης.

“Bingo, ένα header uImage και το συνοδευτικό σύστημα αρχείων. Μπορούμε να το εξαγάγουμε χρησιμοποιώντας το binwalk -eM DIR3040A1_FW102B03_uncrypted.bin. Κοιτάζοντας το σύστημα αρχείων, το πρώτο πράγμα που έκανα είναι να αναζητήσω πιστοποιητικά“, εξηγεί ο Starke στο blog του.

Κλειδιά ενσωματωμένα σε παλαιότερο firmware

Μετά από περαιτέρω ανάλυση, οι υποψίες του ήταν σωστές και βρέθηκαν και τα δύο κλειδιά αποκρυπτογράφησης και κρυπτογράφησης ενσωματωμένα στο binary.

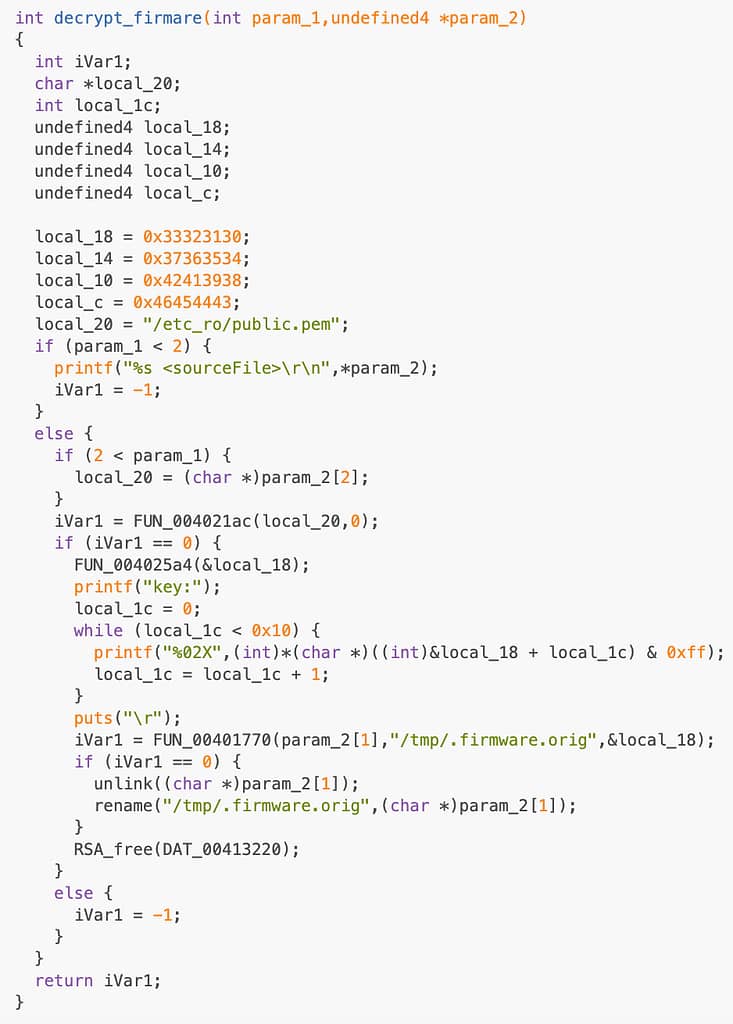

Εκτός από τα αρχεία κλειδιού και πιστοποιητικών, υπήρχε επίσης ένα πρόγραμμα που ονομάζεται / bin / imgdecrypt, το οποίο είναι το εργαλείο αποκρυπτογράφησης για κρυπτογραφημένες εικόνες.

Αφού έκανε μια σειρά από βήματα, ο ερευνητής μπόρεσε να δημιουργήσει το περιβάλλον για να επιτρέψει επαρκώς την αποκρυπτογράφηση της τελευταίας έκδοσης firmware 1.11B02.

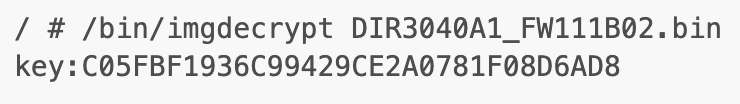

Η εκτέλεση του binary imgdecrypt ενάντια στην κρυπτογραφημένη firmware εικόνα αποκάλυψε το μυστικό κλειδί: C05FBF1936C99429CE2A0781F08D6AD8

“Όχι μόνο εξάγει το κλειδί για την αποκρυπτογράφηση της εικόνας του firmware αρχείου, αλλά τοποθετεί επίσης την αποκρυπτογραφημένη έκδοση στο /tmp/.firmware.orig”, αναφέρει το post.

Αυτό σημαίνει ότι ένας reverse engineer θα μπορούσε τώρα να προχωρήσει στην ανάλυση της εικόνας υλικολογισμικού που είχε κρυπτογραφηθεί.

Η ίδια τεχνική χρησιμοποιήθηκε νωρίτερα αυτό το μήνα από έναν άλλο ερευνητή ασφαλείας τον Rick Sanchez ο οποίος έκανε μια σε βάθος στατική ανάλυση του αλγορίθμου αποκρυπτογράφησης σε μια ανάρτηση στο blog του που χωρίστηκε σε πολλά parts.

Ο Sanchez, ο οποίος είχε αρχικά ανακαλύψει αυτό το ελάττωμα, βασίστηκε στην αγορά μιας φυσικής συσκευής D-Link, η οποία μπορεί να κοστίσει έως και 200 $, όπως εξηγείται στο Μέρος 1 της ανάρτησής του.

Καθώς το μυστικό κλειδί παραμένει το ίδιο για όλες τις κρυπτογραφημένες εικόνες υλικολογισμικού (σε οποιαδήποτε συσκευή), η απόκτηση προηγούμενης εικόνας από έναν ιστότοπο υποστήριξης θα επιτύχει τον ίδιο στόχο.

Και οι δύο ερευνητές ανακάλυψαν το ελάττωμα ανεξάρτητα σε διαφορετικούς χρόνους, και υπάρχουν σαφείς διαφορές στις ερευνητικές τους προσεγγίσεις και στα εργαλεία που χρησιμοποιήθηκαν.