Ένας κινεζόφωνος απειλητικός παράγοντας ανακαλύφθηκε από τους αναλυτές απειλών SentinelLabs που μπόρεσαν να τον συνδέσουν με κακόβουλη δραστηριότητα που γινόταν το 2013. Η ομάδα hacking που ονομάζεται Aoqin Dragon επικεντρώνεται στην κατασκοπεία στον κυβερνοχώρο, στοχεύοντας κυβερνητικούς, εκπαιδευτικούς και τηλεπικοινωνιακούς οργανισμούς με έδρα τη Σιγκαπούρη, το Χονγκ Κονγκ, το Βιετνάμ, την Καμπότζη και την Αυστραλία.

Δείτε επίσης: Symbiote malware: Μολύνει όλα τα running processes σε συστήματα Linux

Οι τεχνικές του απειλητικού παράγοντα έχουν εξελιχθεί όλα αυτά τα χρόνια, αλλά ορισμένες τακτικές και έννοιες παραμένουν αμετάβλητες.

Τακτικές εισβολής και μόλυνσης

Η ομάδα Aoqin Dragon έχει χρησιμοποιήσει τρεις διακριτές αλυσίδες μόλυνσης από τότε που εντοπίστηκε για πρώτη φορά, σύμφωνα με την SentinelLabs. Το παλαιότερο, που χρησιμοποιήθηκε μεταξύ 2012 και 2015, περιλαμβάνει έγγραφα του Microsoft Office που εκμεταλλεύονται γνωστά τρωτά σημεία όπως το CVE-2012-0158 και το CVE-2010-3333.

Αυτή η τακτική εντοπίστηκε από την FireEye το 2014 σε μια εκστρατεία spear-phishing που συντονίστηκε από τον όμιλο Naikon APT που υποστηρίζεται από την Κίνα, με στόχο μια κυβερνητική οντότητα APAC και ένα think tank των ΗΠΑ.

Η δεύτερη μέθοδος μόλυνσης είναι η κάλυψη κακόβουλων εκτελέσιμων αρχείων με ψεύτικα anti-virus icons, η εξαπάτηση των χρηστών ώστε να τα εκκινήσουν και η ενεργοποίηση ενός malware dropper στις συσκευές τους.

Δείτε επίσης: Μαζική καμπάνια phishing στο Facebook δημιουργεί εκατομμύρια

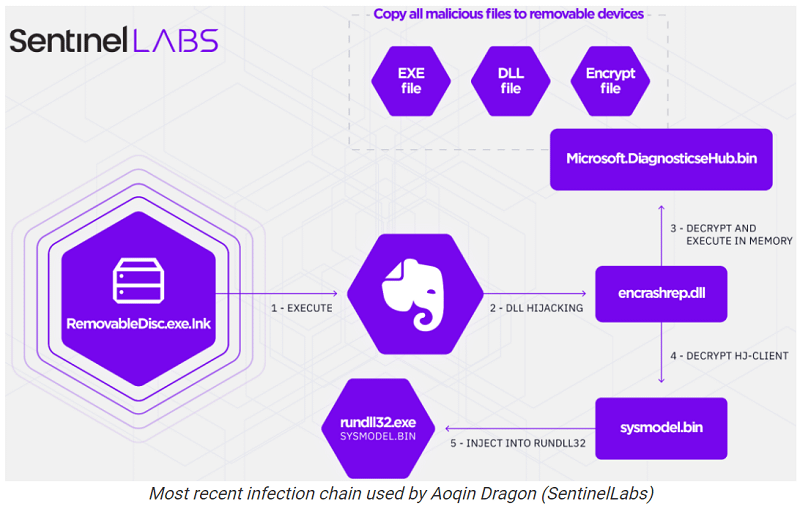

Από το 2018 έως τώρα, το Aoqin Dragon έχει στραφεί στη χρήση ενός αφαιρούμενου disk shortcut file το οποίο, όταν πατηθεί, εκτελεί DLL hijacking και φορτώνει ένα κρυπτογραφημένο backdoor payload.

Το malware εκτελείται με το όνομα “Evernote Tray Application” και εκτελείται κατά την εκκίνηση του συστήματος. Εάν ο loader εντοπίσει αφαιρούμενες συσκευές, αντιγράφει και το payload για να μολύνει άλλες συσκευές στο δίκτυο του στόχου.

Η SentinelLabs εντόπισε δύο διαφορετικά backdoors που χρησιμοποιούνται από τη συγκεκριμένη ομάδα απειλών, το Mongall και μια τροποποιημένη έκδοση του Heyoka. Και τα δύο είναι DLL που εισάγονται στη μνήμη, αποκρυπτογραφούνται και εκτελούνται.

Το Aoqin Dragon κατάφερε να μείνει στη σκιά για μια δεκαετία, με μόνο τμήματα της λειτουργίας του να εμφανίζονται σε παλαιότερες αναφορές [PDF] από εταιρείες κυβερνοασφάλειας.

Ο όμιλος το πέτυχε αυτό εξελίσσοντας συνεχώς τις τεχνικές του και αλλάζοντας τακτικές, κάτι που πιθανότατα θα συμβεί ξανά μετά την έκθεση που πήρε μετά την αναφορά της SentinelLabs.

Δείτε επίσης: Cuba ransomware: Εντοπίστηκε νέα έκδοση σε πρόσφατες επιθέσεις

Λαμβάνοντας υπόψη ότι οι δραστηριότητές του ευθυγραμμίζονται με τα πολιτικά συμφέροντα της κινεζικής κυβέρνησης, είναι σχεδόν βέβαιο ότι το Aoqin Dragon θα συνεχίσει τις επιχειρήσεις κυβερνοκατασκοπείας του, βελτιώνοντας την αποφυγή εντοπισμού του και μεταβαίνοντας σε νέες τακτικές φοροδιαφυγής.

Πηγή πληροφοριών: bleepingcomputer.com