Οι ερευνητές ανακάλυψαν μια καμπάνια phishing μεγάλης κλίμακας που έκανε κατάχρηση του Facebook και του Messenger για να παρασύρει εκατομμύρια χρήστες σε σελίδες phishing, εξαπατώντας τους να εισάγουν τα διαπιστευτήρια του λογαριασμού τους και να δουν διαφημίσεις.

Οι χειριστές της καμπάνιας χρησιμοποίησαν αυτούς τους κλεμμένους λογαριασμούς για να στείλουν περαιτέρω μηνύματα ηλεκτρονικού ψαρέματος στους φίλους τους, δημιουργώντας σημαντικά έσοδα μέσω διαφημίσεων στο διαδίκτυο.

Σύμφωνα με την PIXM, μια εταιρεία κυβερνοασφάλειας που εστιάζει στην τεχνητή νοημοσύνη με έδρα τη Νέα Υόρκη, η εκστρατεία phishing κορυφώθηκε στο Facebook τον Απρίλιο-Μάιο του 2022, αλλά ήταν ενεργή τουλάχιστον από τον Σεπτέμβριο του 2021. Το PIXM μπόρεσε να εντοπίσει τον παράγοντα απειλής και να χαρτογραφήσει την καμπάνια λόγω μιας από τις αναγνωρισμένες σελίδες phishing που φιλοξενούσε έναν σύνδεσμο προς μια εφαρμογή παρακολούθησης της κυκλοφορίας (whos.amung.us) που ήταν δημόσια προσβάσιμη χωρίς έλεγχο ταυτότητας.

Αν και είναι άγνωστο πώς ξεκίνησε αρχικά η καμπάνια, το PIXM αναφέρει ότι τα θύματα έφτασαν σε σελίδες προορισμού phishing από μια σειρά ανακατευθύνσεων που προέρχονται από το Facebook Messenger.

Δείτε επίσης: Cuba ransomware: Εντοπίστηκε νέα έκδοση σε πρόσφατες επιθέσεις

Καθώς κλάπηκαν περισσότεροι λογαριασμοί Facebook, οι παράγοντες απειλών χρησιμοποίησαν αυτοματοποιημένα εργαλεία για να στείλουν περαιτέρω συνδέσμους phishing στους φίλους του παραβιασμένου λογαριασμού, δημιουργώντας τεράστια αύξηση στους κλεμμένους λογαριασμούς.

«Ο λογαριασμός ενός χρήστη θα παραβιαζόταν και με έναν πιθανό αυτοματοποιημένο τρόπο, ο παράγοντας απειλής θα συνδεόταν σε αυτόν τον λογαριασμό και θα έστελνε τον σύνδεσμο στους φίλους του χρήστη μέσω του Facebook Messenger», εξηγεί το PIXM στην αναφορά.

Ενώ το Facebook έχει μέτρα προστασίας για να σταματήσει τη διάδοση των διευθύνσεων URL ηλεκτρονικού ψαρέματος (phishing), οι φορείς απειλών χρησιμοποίησαν ένα τέχνασμα για να παρακάμψουν αυτές τις προστασίες.

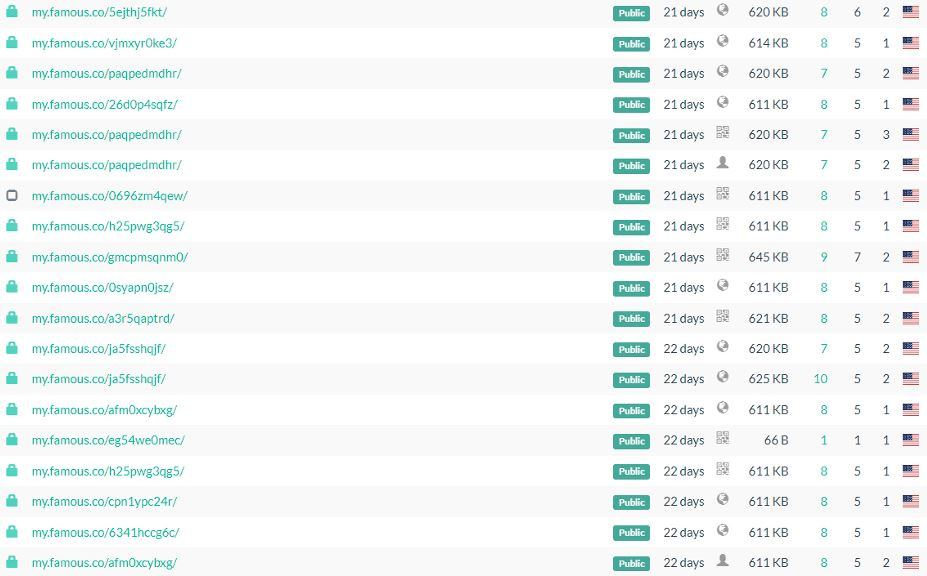

Τα μηνύματα ηλεκτρονικού ψαρέματος (phishing) που στέλνονταν μέσω Facebook, χρησιμοποιούσαν νόμιμες υπηρεσίες δημιουργίας διευθύνσεων URL, όπως το litch.me, το famous.co, το amaze.co και το funnel-preview.com, το οποίο θα ήταν πρόβλημα να αποκλειστούν καθώς τα χρησιμοποιούν νόμιμες εφαρμογές.

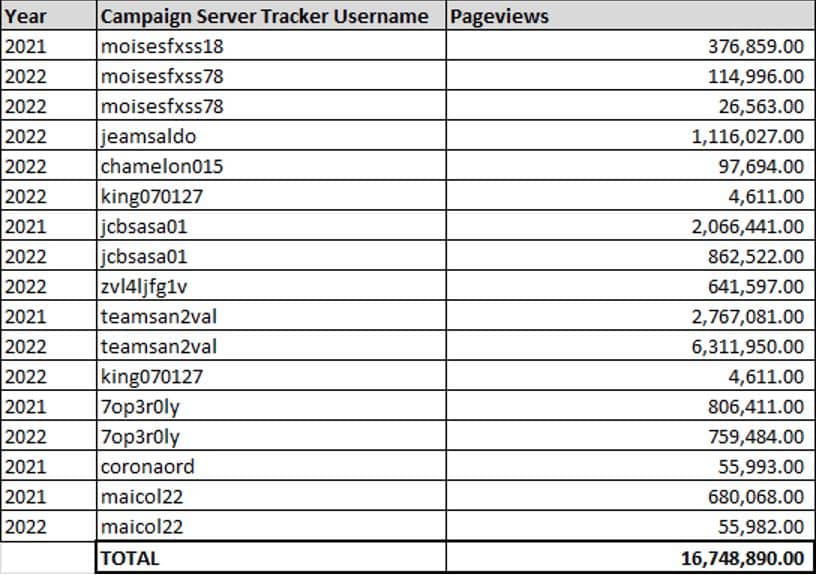

Αφού ανακάλυψαν ότι θα μπορούσαν να αποκτήσουν πρόσβαση χωρίς έλεγχο ταυτότητας στις σελίδες στατιστικών της phishing καμπάνιας, οι ερευνητές διαπίστωσαν ότι το 2021, 2,7 εκατομμύρια χρήστες είχαν επισκεφτεί μία από τις πύλες phishing. Αυτός ο αριθμός ανέβηκε στα 8,5 εκατομμύρια το 2022, αντικατοπτρίζοντας τη μαζική ανάπτυξη της εκστρατείας. Βουτώντας βαθύτερα, οι ερευνητές εντόπισαν 405 μοναδικά ονόματα χρήστη που χρησιμοποιούνται ως αναγνωριστικά καμπάνιας, το καθένα με ξεχωριστή σελίδα phishing στο Facebook. Αυτές οι σελίδες phishing είχαν προβολές σελίδων που κυμαίνονταν από μόνο 4.000 προβολές έως κάποιες στο επίπεδο των εκατομμυρίων, με μία από αυτές να φτάνει έως και τις 6 εκατομμύρια προβολές σελίδας.

Οι ερευνητές πιστεύουν ότι αυτά τα 405 ονόματα χρήστη αντιπροσωπεύουν μόνο ένα κλάσμα των λογαριασμών που χρησιμοποιούνται για την καμπάνια.

Αφού το θύμα εισαγάγει τα διαπιστευτήριά του στη σελίδα προορισμού phishing που πάτησε στο Facebook, ξεκινά ένας νέος κύκλος ανακατευθύνσεων, μεταφέροντάς το σε διαφημιστικές σελίδες, φόρμες έρευνας κ.λπ. Οι φορείς της απειλής λαμβάνουν έσοδα από παραπομπές από αυτές τις ανακατευθύνσεις, τα οποία υπολογίζονται σε εκατομμύρια δολάρια σε αυτήν την κλίμακα λειτουργίας.

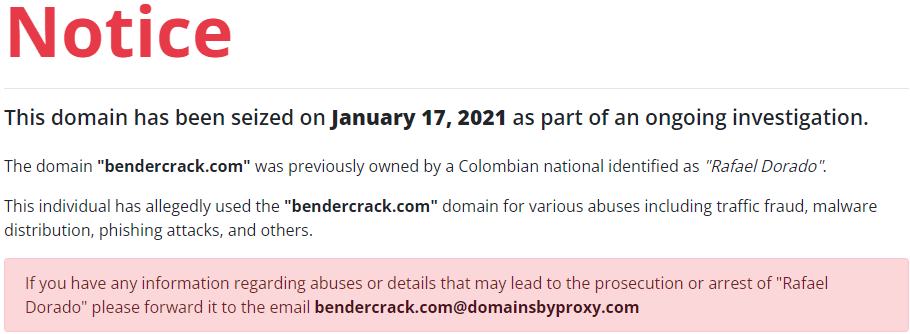

Το PIXM βρήκε ένα κοινό απόσπασμα κώδικα σε όλες τις σελίδες προορισμού, το οποίο περιείχε μια αναφορά σε έναν ιστότοπο που κατασχέθηκε και αποτελεί μέρος μιας έρευνας εναντίον ενός Κολομβιανού που προσδιορίζεται ως Rafael Dorado.

Δεν είναι σαφές ποιος κατέλαβε τον τομέα και τοποθέτησε την ειδοποίηση στον ιστότοπο.

Μια αντίστροφη whois αναζήτηση αποκάλυψε συνδέσμους με μια νόμιμη εταιρεία ανάπτυξης ιστού στην Κολομβία και παλιούς ιστότοπους που προσφέρουν στο Facebook “like bots” και υπηρεσίες hacking.

Δείτε επίσης: Emotet: Κλέβει στοιχεία πιστωτικών καρτών από χρήστες του Chrome

Η PIXM μοιράστηκε τα αποτελέσματα της έρευνάς της με την Κολομβιανή Αστυνομία και την Ιντερπόλ, αλλά όπως σημειώνουν, η εκστρατεία phishing του Facebook συνεχίζεται ακόμη, παρόλο που πολλές από τις αναγνωρισμένες διευθύνσεις URL έχουν βγει εκτός σύνδεσης.

Πηγή: bleepingcomputer.com