Παγκόσμια αποκλειστικότητα στο SecNews η συνέντευξη της Τούρκικης hacking ομάδας Turkdef Ops, η οποία αποτελείται από επίδοξους χάκερ με γνώσεις που τους επιτρέπουν την εκτέλεση επιτυχημένων και ισχυρών hacking επιθέσεων.

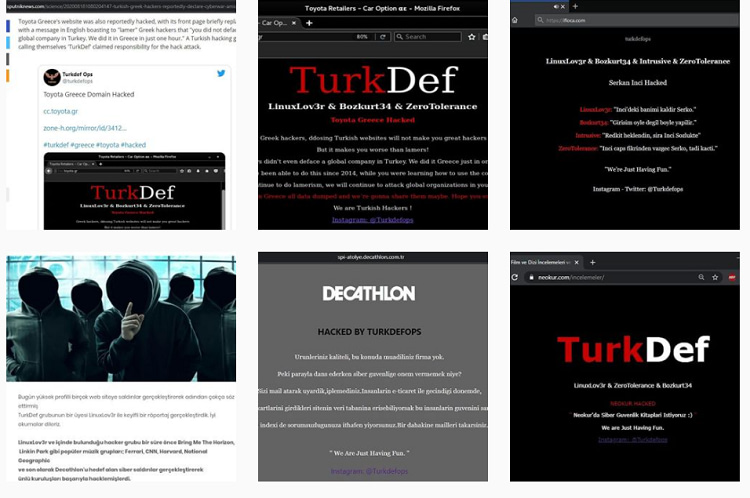

Η Turkdef Ops μετράει αρκετές hacking επιθέσεις από την ημερομηνία ίδρυσής της, με μερικές από αυτές να έχουν λάβει την ονομασία Sea Turtle campaign από ξένους ειδικούς ασφαλείας αλλά και τα παγκόσμια media.

Οι Τούρκοι hackers απαντάνε στις ερωτήσεις της συντακτικής ομάδας του SecNews αποκαλύπτοντας ενδιαφέρουσες πληροφορίες για την ομάδα και της δράσης της, η οποία διαθέτει παγκόσμια φήμη και πολλοί ειδικοί ασφαλείας προσπαθούν να αναλύσουν τις εκστρατείες τους.

Μεταξύ άλλων, οι Τούρκοι χάκερ αναφέρονται στις κρίσιμες κρατικές υποδομές και υπηρεσίες της Ελλάδας που έχουν παραβιάσει, για τον τρόπο με τον οποίον οργανώνουν τις επιχειρήσεις τους, ποιοι είναι οι στόχοι τους αλλά και ποια η άποψη τους για τους Έλληνες hackers και το επίπεδο ασφάλειας των ελληνικών υποδομών.

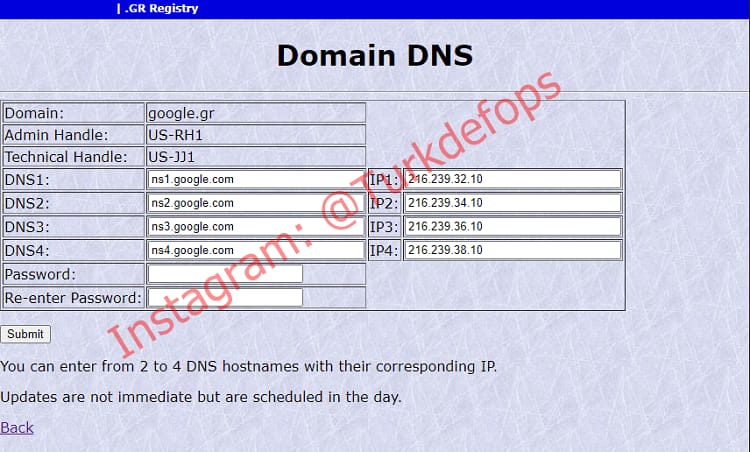

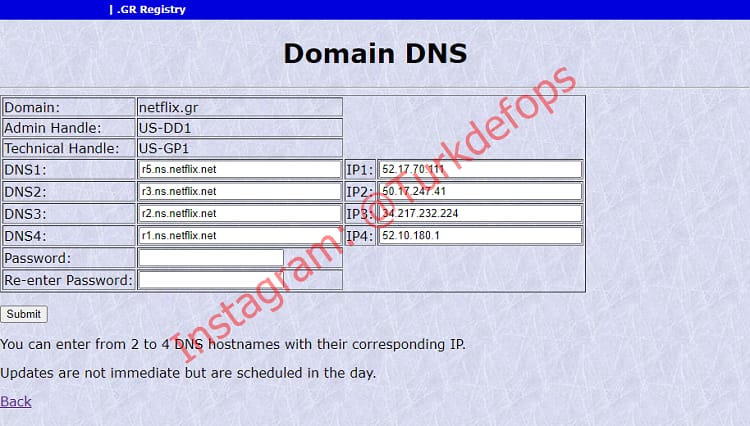

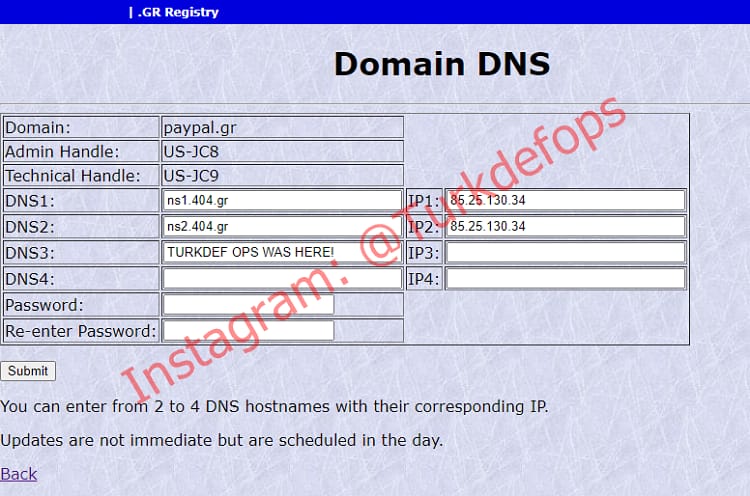

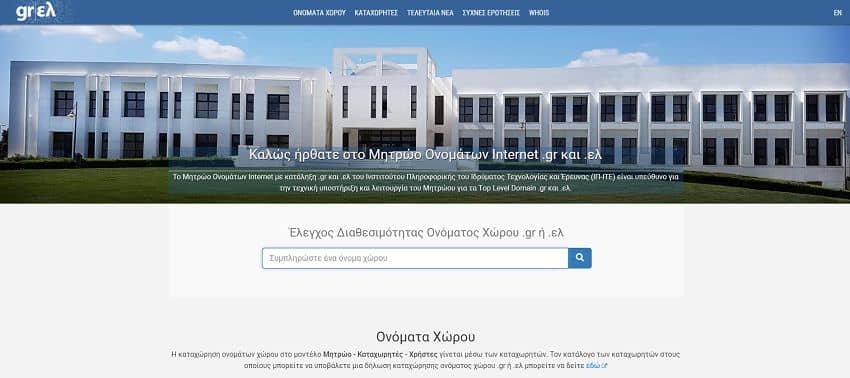

Ένας από τους ελληνικούς στόχους ήταν το Ελληνικό Μητρώο Ονομάτων Internet .gr, το οποίο υπέστη επίθεση κατά των πληροφοριακών του συστημάτων τον Απρίλιο του 2019.

Σύμφωνα με πληροφορίες που δεν επιδέχονται αμφισβήτηση (και δεν μπορούν να κοινοποιηθούν) οι Turkdef Ops έχουν αποκτήσει μη εξουσιοδοτημένη πρόσβαση και σε άλλους gTLD (Top level Registra) ευρωπαικών χωρών αλλά και αντίστοιχους της Μέσης Ανατολής. Αυτό τους επιτρέπει υπο συνθήκες εφόσον ισχύουν τα αναγραφόμενα να ανακατευθύνουν οποιοδήποτε domain επιθυμούν απο τις υπο στόχευση χώρες σε ιστοσελίδες που επιθυμούν οι ίδιοι!!!

Κάτι τέτοιο είχε πραγματοποιηθεί και εναντίον Ελληνικών στόχων τον Απρίλιο του 2019 όπου η στόχευση αφορούσε τότε το Υπουργείο Εξωτερικών, το Μέγαρο Μαξίμου, το Υπουργείο Προστασίας του Πολίτη και την Εθνική Υπηρεσία Πληροφοριών. Τα δεδομένα που ειχαν υποκλαπεί τότε (μέσω DNS redirection) ήταν ελάχιστα (μιας και η επίθεση είχε διάρκεια λιγότερο απο 24 ώρες) και αφορούσαν κυρίως κωδικούς πρόσβασης σε webmail υπηρεσίες και ηλεκτρονική αλληλογραφία.

Επιπρόσθετα στην συνέντευξη που παραχώρησαν οι Turkdef Ops εξέφρασαν ανοιχτά την γνώμη τους για τους Anonymous Greece.

Οι χάκερ με υψηλή τεχνογνωσία δίνουν απαντήσεις που θα εντυπωσιάσουν αλλά και θα θορυβήσουν το ελληνικό κοινό!

–Ακολουθεί η συνέντευξη–

Πως θα θέλατε να σας αποκαλούμε; Διαθέτετε ψευδώνυμα;

Δεν χρησιμοποιούμε δημόσια τα πραγματικά μας ονόματα. Σε αυτή τη συνέντευξη συμμετέχουμε οι: LinuxLov3r, ZeroTolerance, Bozkurt34 και fl0ry. Ωστόσο, μπορείτε να μας αναφέρετε με το όνομα της ομάδας μας, Turkdef Ops.

Πολύς κόσμος δεν γνωρίζει την ιστορία σας. Πότε ξεκίνησαν οι Turkdef Ops; Δεν υπάρχουν δημόσιες πληροφορίες σχετικά με την ίδρυση της ομάδας σας.

Στην πραγματικότητα, ξεκινήσαμε τις hacking επιθέσεις για να ξεφύγουμε από έναν μονότονο τρόπο ζωής, να περνάμε ευχάριστα τον χρόνο μας και να διασκεδάζουμε.

Αυτό οδήγησε στην γνωριμία μας. Εφόσον δρούσαμε από κοινού, αποφασίσαμε να σχηματίσουμε την δική μας ομάδα, την Turkdef. Κάθε μέλος της Turkdefops έχει το δικό του τομέα ειδίκευσης, και όλοι μαζί αποτελούμε την καλύτερη ομάδα στο defacement.

Ο Bozkurt34 είναι ειδικός στο phishing (ηλεκτρονικό ψάρεμα), ο LinuxLov3r έχει εμπειρία σε DNS attacks, ο ZeroTolerance είναι ειδικός σε database attacks και, τέλος, ο fl0ry είναι ειδικός σε web application vulnerabilities.

Εκτός από την Turkdef Ops, έχουμε πολύ συνηθισμένες ζωές. Σχολείο, οικογένεια, κορίτσια, αθλήματα, φίλοι κ.λπ.

Πόσο εύκολη / δύσκολη είναι η ασφαλής επικοινωνίας μεταξύ σας;

Επικοινωνούμε μέσω WhatApp. Τις περισσότερες φορές επιλέγουμε τα ηχητικά μηνύματα.

Έχει δεχτεί ποτέ η Turkdef Ops hacking επίθεση;

Ναι, μερικά μέλη της ομάδας έχουν στοχοποιηθεί στο παρελθόν από (ερασιτέχνες) χάκερ. Επίσης, άλλοι έχουν μολυνθεί με κακόβουλο λογισμικό. Και στις δύο περιπτώσεις, όμως, δεν πρόκειται για επιτυχημένες επιθέσεις.

Η ομάδα σας δρα κατά δικής σας πρωτοβουλία ή χρηματοδοτείστε από κάποιο κυβερνητικό ή ιδιωτικό φορέα;

Όχι, δρούμε για τους εαυτούς μας. Δεν αποζητάμε χρήματα ή χορηγούς για αυτό που κάνουμε. Στη πραγματικότητα, αυτό που κερδίζουμε κάθε φορά μέσω των επιθέσεων (σαν εμπειρία) είναι μεγαλύτερο από χρήματα.

Ποιος είναι ο βασικός στόχος της δράσης σας;

Δεν είμαστε παιδιά που προσπαθούν να τραβήξουν την προσοχή. Αυτό που προσπαθούμε να πετύχουμε είναι να δει ο κόσμος, πως οι μεγαλύτερες εταιρείες και οργανισμοί του κόσμου αποτυγχάνουν στο security.

Έχετε στοχοποιήσει άλλη κρίσιμη υποδομή της Ελλάδας, πέρα από το ICS FORTH και την Toyota Greece;

Ναι, στο παρελθόν έχουμε κάνει hijack μερικά ελληνικά υπουργεία επιτιθέμενοι στο ελληνικό DNS. Οι αρμόδιοι δεν έκρυψαν την αλήθεια άλλα παραδέχτηκαν μέσω δήλωσης ότι έχουν πέσει θύμα hacking επίθεσης. Προφανώς, εξακολουθούν να μην έχουν λάβει τα απαραίτητα μέτρα ασφάλειας. Η επίθεσή μας συζητήθηκε αρκετά στα μέσα ενημέρωσης.

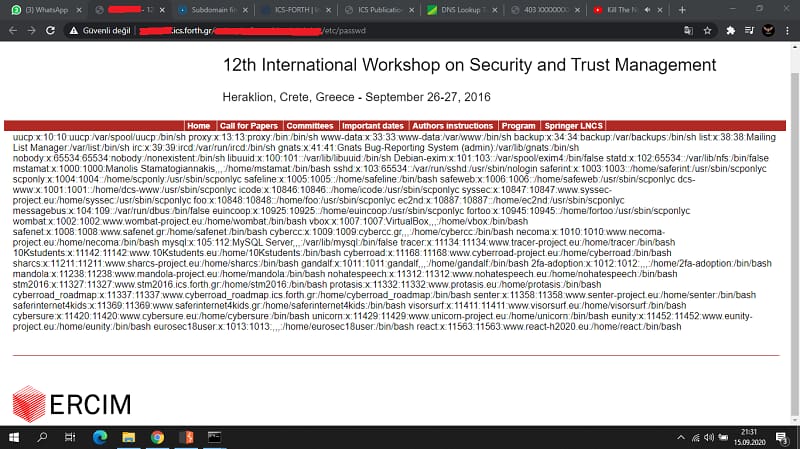

Μπορείτε να μοιραστείτε μαζί μας μερικές λεπτομέρειες (μη εμπιστευτικές) για το πώς είναι δυνατή μια επιτυχημένη επίθεση μεγάλης κλίμακας όπως αυτή που επιτυγχάνετε στο ICS FORTH; Υπήρξαν sql injection vulnerabilities, zeroday exploits ή κάποιοι άλλοι τρόποι (παραθυράκια) για να πετύχετε μια τέτοιου είδους επίθεση;

Πάντα υπάρχει μια ευπάθεια σε κάθε σύστημα, που τις περισσότερες φορές παραβλέπετε. Αλλά το γεγονός ότι την παραβλέπουμε δεν σημαίνει ότι δεν υπάρχει. Εμείς δίνουμε βάση σε κάθε λεπτομέρεια, εξετάζουμε κάθε πιθανό ενδεχόμενο πριν επιτεθούμε. Σχετικά με το ICS Forth, εκμεταλλευτήκαμε διάφορες ευπάθειες. Χρησιμοποιήσαμε αρκετά σφάλματα.

Ο αρχικός στόχος μας ήταν η Volkswagen.gr. Εφόσον δεν βρήκαμε κάποια ευπάθεια στη Volkswagen Greece, αποφασίσαμε να πάμε ένα βήμα πιο πέρα και να αποκτήσουμε πρόσβαση στο domain από το Greek DNS panel.

Σε περίπου δύο εβδομάδες, αποκτήσαμε πρόσβαση και την δυνατότητα τροποποίησης του DNS και των domain records στο Μητρώο Ονομάτων Internet .gr και .ελ. Θα σας πούμε ένα μυστικό, δεν το χρησιμοποιήσαμε, αλλά υπάρχουν ακόμα Command Injection και LFI ευπάθειες στο ICS Forth. Δεν μας πιστεύετε; Η παρακάτω εικόνα το επιβεβαιώνει.

Πως θα περιγράφατε το επίπεδο ασφάλειας πληροφοριακών συστημάτων στην Ελλάδα; H Ελλάδα αποτελεί εύκολο στόχο;

Το επίπεδο της Ελλάδας είναι μέτριο και αποτελεί εύκολο στόχο για κάποιον ταλαντούχο hacker. Θα βαθμολογούσαμε με 5/10

Έχετε συναντήσει ποτέ κατά την διάρκεια των επιθέσεων σας κάποια ελληνική hacking ομάδα;

Τους Anonymous Greece. Μάλλον δεν θα τους χαρακτηρίζαμε ως hackers. Είναι θλιβεροί. Δεν έχουν δεξιότητες στο web hacking, μόνο στο TCP / UDP DDoS.

Ακόμα και όταν μας προκαλούν, έχουν παιδικές χειρονομίες. Έτσι, χακάραμε την Toyota Greece και μέσα σε μία ώρα είχαμε στα χέρια μας πληροφορίες από 50.000 Έλληνες πολίτες. Ελπίζουμε να κατάλαβαν τι θεωρείται πραγματικό hacking από επαγγελματίες. Καλή δουλειά, σωστά;

Τελικά, η Ελλάδα αποτελεί τον βασικό σας στόχο; Υπάρχουν άλλοι στόχοι στην λίστα της Turkdef Ops;

Διαλέγουμε στόχους που θεωρούμε ενδιαφέροντες. Δεν είναι το στυλ μας να στοχεύουμε συγκεκριμένα μια χώρα. Ο λόγος που οργανώσαμε cyber-attack ενάντια της Ελλάδας είναι για να δώσουμε ένα μάθημα στα παιδάκια που προαναφέραμε.

Μπορείτε να μοιραστείτε μαζί μας μερικές μελλοντικές επιθέσεις σας (με το επιθέσεις εννοούμε κατηγορίες ή τομείς όπως εταιρείες τηλεπικοινωνιών, εταιρείες πετρελαίου, ναυτιλιακές εταιρείες, κρατικές υπηρεσίες κλπ)

Μεταξύ των μελλοντικών μας στόχων, υπάρχει ένας διάσημος ιστότοπος τεχνολογίας, ένα σύστημα διαχείρισης domain μιας χώρας και ένα παγκοσμίου φήμης άτομο. Αυτοί οι στόχοι ενδέχεται να αλλάξουν. Συνεχίστε να μας παρακολουθείτε 😉

Έχετε βρεθεί ποτέ στο στόχαστρο των Αρχών; Αν ναι, ποιες hacking επιθέσεις σας το πυροδότησαν;

Μια φορά είχαμε επιτεθεί στον ιστότοπο ενός τουρκικού πολιτικού κόμματος που είχε πολλούς ψηφοφόρους. Είμασταν έφηβοι, ακόμα, τότε. Μέσω SQL Injection ευπάθειας, αποκτήσαμε πρόσβαση σε αριθμούς τηλεφώνου πολλών βουλευτών. Τους προσθέταμε σε ομαδικές συνομιλίες στο WhatsApp και τους κοροϊδεύαμε.

Λόγω της επίθεσης στον κυβερνοχώρο, ο ιστότοπος του πολιτικού κόμματος δεν ήταν προσβάσιμος στο κοινό για 4-5 ημέρες. Αργότερα, η τουρκική αστυνομία μας συνέλαβε και μας ανάκρινε έναν προς έναν και εξέτασαν τους υπολογιστές μας. Καθώς ήμασταν ανήλικοι, απλώς μας είπαν να μην το κάνουμε ξανά και να μας αφήσουν τελικά να φύγουμε.

Εκτός από αυτό, οι επιθέσεις μας δεν έχουν ενοχλήσει τις Αρχές. Παρεμπιπτόντως, ένας φίλος με το όνομα Hasan έκλεβε πιστωτικές κάρτες με zeroday που βρήκε στο Deep Web. Αγόρασε υπολογιστές και τηλέφωνα με τις κλεμμένες πιστωτικές κάρτες. Τότε, άξιζαν 20 χιλιάδες τουρκικές λίρες.

Στην πιθανότητα ενός μελλοντικού κυβερνοπολέμου, η Turkdef θα συμμετάσχει; Θεωρείτε ότι θα είστε ένας δύσκολος αντίπαλος για αυτούς που θα σας έχουν απέναντι;

Το hacking είναι ένας χαοτικός κόσμος. Δεν μπορούμε να ισχυριστούμε ότι γνωρίζουμε τα πάντα. Πιστεύουμε όμως στον εαυτό μας, ειδικευόμαστε σε κάθε τομέα του hacking. Προσπαθούμε να είμαστε οι καλύτεροι.

Σύμφωνα με την δική σας εμπειρία, ποια είναι η πιο επικίνδυνη hacking μέθοδος αυτές τις μέρες;

Σύμφωνα με εμάς, οι επιθέσεις ransomware γίνονται όλο και πιο επικίνδυνες αυτές τις μέρες. Γνωρίζουμε μερικές από τις ομάδες που χρησιμοποιούν αυτήν τη μέθοδο. Είμαστε σε θέση να αναγνωρίζουμε ποια ομάδα κρύβεται πίσω από μια επίθεση απλά κοιτάζοντας το ransom paper που έδωσαν στις εταιρείες. Γίνεται ιδιαίτερα δύσκολο για τις μεγάλες εταιρείες. Πρέπει να πληρώσουν τους hackers ή να σταματήσει να λειτουργεί η επιχείρηση τους. Πολύ μεγάλο τίμημα.

Ποια είναι τα τρία πιο σημαντικά βήματα που πρέπει να ακολουθήσουν οι χρήστες με σκοπό να αποφύγουν μια hacking επίθεση;

Δεν είμαστε μια μηχανή αναζήτησης όπως το Google. Δεν πρόκειται να σας δώσουμε συμβουλές όπως κάνουν όλοι οι άλλοι, “χρησιμοποιήστε δύσκολους κωδικούς πρόσβασης, μην δώσετε τους κωδικούς πρόσβασης σε κανέναν, blablabla”.

Ο μέσος χρήστης του διαδικτύου πιστεύει ότι είναι 100% ασφαλής με μερικά προγράμματα προστασίας από ιούς και πηγαίνοντας σε μια εταιρεία ασφαλείας. Η ασφάλεια δεν λειτουργεί, πιστέψτε μας. Κανείς δεν μπορεί να είναι ασφαλής σε τρία βήματα.

Στα υπόγεια φόρουμ στα οποία συμμετέχουμε, μπορείτε να βρείτε εκατομμύρια zombie computers με ιό. Ενδέχεται να διαπιστώσετε ότι πωλούνται προσβάσεις στη NASA και την Interpol. Η βάση δεδομένων του αμερικανικού στρατού βρίσκεται προς πώληση. Το πιο σημαντικό, πωλούνται ιοί που μπορούν να εκμεταλλευτούν προγράμματα περιήγησης. Έχετε ακούσει ποτέ τι είναι αυτά; Μόλις κάνετε κλικ σε έναν σύνδεσμο που φαίνεται φυσιολογικός, ο υπολογιστής σας παραβιάζεται. Το πρόγραμμα προστασίας από ιούς δεν μπορεί να το αποκλείσει. Αυτό είναι το μόνο που θέλουμε να σας πούμε.

Θα θέλατε να στείλετε ένα μήνυμα στους χρήστες του SecNews ή να πείτε κάτι που δεν έχει ειπωθεί στη συνέντευξή μας;

Θέλουμε να στείλουμε χαιρετισμούς στα αδέρφια μας: intrusive, pasa, exiqor, seeul8er, Injector_pCa, alfa, Ulukurt, AgonGYS, l0ryz.

Το SecNews αποτελεί αμερόληπτη και αντικειμενική ιστοσελίδα Ενημέρωσης εξειδικευμένη στις κυβερνοεπιθέσεις και στην ασφάλεια πληροφοριών και πάντα θα δίνει φωνή σε groups ή προσωπικότητες που ενδιαφέρουν τους χρήστες μας. Οι απόψεις που αναφέρονται στην συνέντευξη απηχούν ΑΠΟΚΛΕΙΣΤΙΚΑ τις απόψεις των Turkdef Ops.

Ευχαριστούμε θερμά τους LinuxLov3r, ZeroTolerance, Bozkurt34 και fl0ry για τις απαντήσεις που μας έδωσαν και την προθυμία τους να απαντήσουν στο ελληνικό κοινό για τις πολυσυζητημένες επιθέσεις τους σε κρίσιμες κρατικές υποδομές και υπηρεσίες της Ελλάδας.

Μάθετε περισσότερα για την Turkdef Ops στο website και το Twitter account.

[UPDATE] Αναφορικά με τα Screenshots που επισυνάπτονται στο άρθρο και αντλήθηκαν απο το προφιλ των hackers [που αυτή την στιγμή παραμένουν ανενεργά αμέσως μετα την δημοσιοποίηση] μεμονωμένοι Τούρκοι χρήστες/αναγνώστες που επικοινωνησαν με την συντακτική ομάδα αναφέρουν ότι ειναι fake screenshots και οτι οι hackers πραγματοποιησαν αλλοιωση στα screenshots που ανάρτησαν. Το SecNews μεταδίδει την συνέντευξη as-is χωρίς περικοπές ώστε να αξιολογηθεί απο τους αναγνώστες. Οι αρχές οφείλουν να επιβεβαιωσουν τα λεγόμενα των hackers και αν αποτελούν fake screenshots ή real μιας και τα εν λογω screenshots είχαν ανέβει στο public προφιλ στο Instagram και ήταν διαθέσιμα στο κοινό. Επιπλέον αναφερούμε ότι την στιγμή που πραγματοποιείται το update σε αυτο το άρθρο τα προφιλ των Turkdef Ops ειναι μη ενεργά.

Turkdef Ops και SeaTurtle campaign

Πολλές από τις επιθέσεις της Turkdef Ops ισχυρίζονται ότι έχουν πραγματοποιηθεί στα πλαίσια του Sea Turtle campaign, μια παγκόσμιας hacking εκστρατείας που έχει θορυβήσει ειδικούς ασφαλείας αλλά και μεγάλα media παγκοσμίως.

Η Sea Turtle εκστρατεία εντοπίζεται από τον Ιανουάριο του 2018, με βασικούς στόχους δημόσιους και ιδιωτικούς φορείς κρατών. Χαρακτηριστικό γνώρισμα της είναι οι DNS hijacking επιθέσεις.

Σύμφωνα με, τα μέχρι στιγμής, στοιχεία εντοπίζονται επιθέσεις σε περίπου 40 οργανισμούς σε 13 χώρες.

Οι επιτιθέμενοι είναι εξαιρετικά οργανωμένοι και χρησιμοποιούν εξελιγμένες μεθόδους, οι οποίες τους παρέχουν πρόσβαση σε ευαίσθητα δίκτυα και συστήματα. Η DNS hijacking επίθεση ανακατευθύνει τους χρήστες σε κακόβουλα website, τροποποιώντας τα DNS name records ή τις ρυθμίσεις του server.

Η εκστρατεία φαίνεται να στοχεύει σε δύο κατηγορίες θυμάτων. Στην πρώτη κατηγορία ανήκουν οργανώσεις εθνικής ασφάλειας, υπουργεία εξωτερικών και οργανώσεις που σχετίζονται με την ενέργεια. Στη δεύτερη κατηγορία θυμάτων ανήκουν διαχειριστές DNS, εταιρείες τηλεπικοινωνιών και πάροχοι υπηρεσιών διαδικτύου.

Αξίζει αν σημειώσουμε ότι πρώτος στόχος των επιτιθέμενων είναι οι τρίτες εταιρείες (πάροχοι), που προσφέρουν υπηρεσίες στους βασικούς τους στόχους (third party ή outsource).

Μάθετε περισσότερα για την SeaTurtle εκστρατεία εδώ.

Ισχυρή επίθεση από hackers στο Ελληνικό Μητρώο Ονομάτων .gr!

Το Απρίλιο του 2019, το Μητρώο ονομάτων χώρου με κατάληξη [.gr] και [.ελ] υπέστη επίθεση κατά των πληροφοριακών του συστημάτων. Η επίθεση αυτή είναι τμήμα μιας γενικότερης προσπάθειας, σε διεθνές επίπεδο, να επηρεασθεί αρνητικά η λειτουργία των Μητρώων ονομάτων του διαδικτύου. Από τη διερεύνηση του περιστατικού δεν προέκυψαν στοιχεία για διαρροή δεδομένων προσωπικού χαρακτήρα.

Στο πλαίσιο της προσπάθειας του Μητρώου ονομάτων χώρου με κατάληξη [.gr] και [.ελ] να διασφαλίσει την ακεραιότητα των δεδομένων του, καθώς και να προστατεύσει τους δικαιούχους των διαδικτυακών ονομάτων, προχώρησε σε άμεση αλλαγή των κωδικών εξουσιοδότησης των ονομάτων χώρου [.gr] και [.ελ].

Μάθετε περισσότερα για την επίθεση εδώ.

Άλλες επιθέσεις σε κρίσιμες υποδομές Ελλάδας:

Τούρκοι hackers επιτέθηκαν σε server της Βουλής των Ελλήνων; [UPDATED]

Τούρκοι hackers: Επίθεση σε ιστοσελίδες του Ιδρύματος Τεχνολογίας & Έρευνας (ΙΤΕ)