Εν έτει 2020 πολλά προγράμματα περιήγησης εξακολουθούν να επιτρέπουν drive-by-downloads από ασφαλή περιβάλλοντα, όπως τα iframes με sandbox. Για όσους δεν γνωρίζουν τον όρο drive-by-download, αυτός περιγράφει την επίσκεψη ενός χρήστη σε έναν ιστότοπο και την επακόλουθη λήψη ενός αρχείου χωρίς την αλληλεπίδραση του χρήστη. Αυτή η τεχνική μπορεί να χρησιμοποιηθεί για τη διανομή ανεπιθύμητου λογισμικού και κακόβουλων προγραμμάτων με την “ελπίδα” ότι οι χρήστες θα εκτελέσουν κατά λάθος ή τυχαία τις λήψεις και θα μολυνθούν.

Νέα έρευνα από την εταιρεία ασφάλειας διαφημίσεων Confiant δείχνει ότι τα ασφαλή περιβάλλοντα, όπως τα iframes με sandbox, μπορούν να καταχραστούν για να επιτρέψουν drive-by-downloads κατά την επίσκεψη σε έναν ιστότοπο. Καθώς οι περισσότερες διαφημίσεις εμφανίζονται σε μια ιστοσελίδα μέσω iframe, κακόβουλοι διαφημιζόμενοι μπορούν να τις χρησιμοποιήσουν για να παραδώσουν ανεπιθύμητες εφαρμογές που μολύνουν υπολογιστές χρηστών.

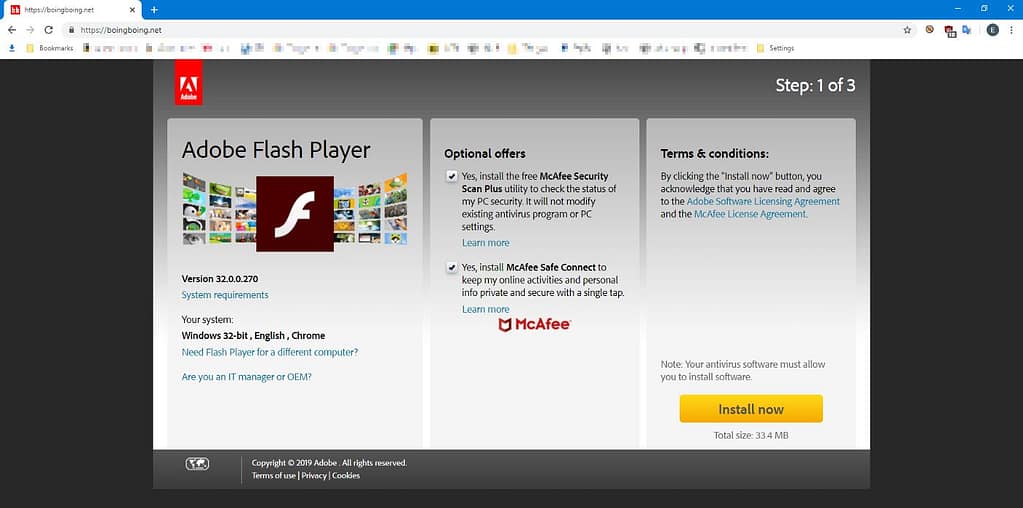

Τον Ιανουάριο του 2020, οι επισκέπτες του ιστότοπου Boing Boing άρχισαν να βλέπουν ψεύτικη επικάλυψη Google Play Protect που ωθούσε τους χρήστες να κατεβάσουν ένα κακόβουλο APK που εγκαθιστούσε το Anubis banking Trojan σε συσκευές Android. Στους χρήστες των Windows, εμφανιζόταν μια ψεύτικη σελίδα εγκατάστασης του Adobe Flash που διανέμει άλλα κακόβουλα προγράμματα. Έχοντας αρχικά εκτιμηθεί ότι ήταν μια εκστρατεία κακόβουλης διαφήμισης, ανακαλύφθηκε αργότερα ότι το CMS του Boing Boing είχε παραβιαστεί και εγχύθηκε ένα σενάριο που εμφανίζει αυτές τις επικαλύψεις στους επισκέπτες. Μετά τη διερεύνηση αυτής της επίθεσης, ένας ερευνητής της Confiant, ο Eliya Stein, παρατήρησε ότι το drive-by-download ξεκίνησε από το JavaScript που είναι ενσωματωμένο στη σελίδα. Αυτό το σενάριο θα δημιουργούσε έναν σύνδεσμο στη σελίδα και θα έκανε κλικ σε αυτόν τον σύνδεσμο, χωρίς καμία προτροπή από τον χρήστη, για να ξεκινήσει η λήψη.

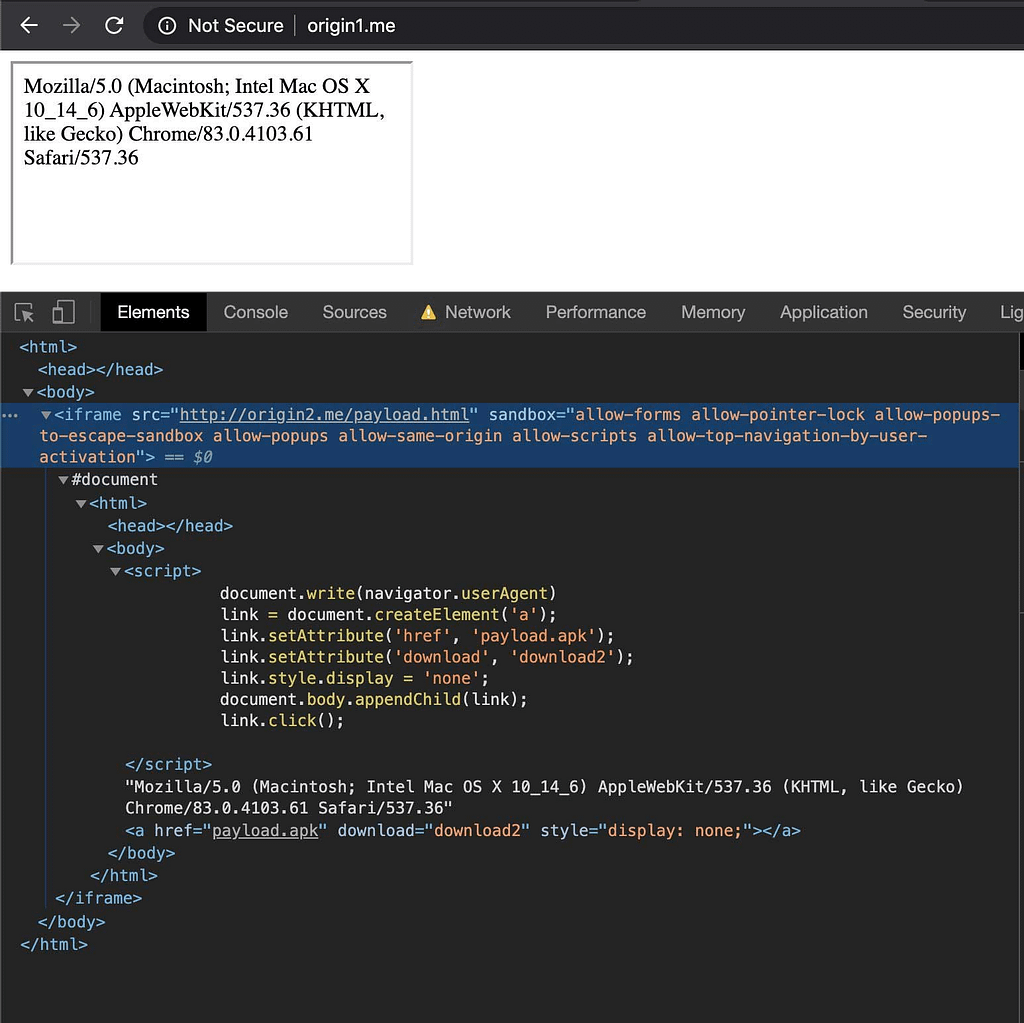

Ενώ αποδείχθηκε ότι αυτή η επίθεση δεν ήταν κακόβουλη διαφήμιση, ο Stein αναρωτήθηκε αν μια παρόμοια επίθεση θα μπορούσε να ξεκινήσει μέσω κακόβουλου διαφημισμού χρησιμοποιώντας iframes με sandbox. Όπως αναφέρθηκε προηγουμένως, οι περισσότερες διαφημίσεις χρησιμοποιούν iframes με sandbox για να ενσωματώσουν τη διαφήμιση σε μια ιστοσελίδα. Καθώς οι διαφημίσεις βρίσκονται υπό τον έλεγχο τρίτου μέρους, αυτά τα iframe χρησιμοποιούνται συνήθως με το όρισμα sandbox για να αυξήσουν την ασφάλεια και να περιορίσουν τις ενέργειες που μπορεί να εκτελέσει η σελίδα τρίτου μέρους. Για να διαπιστώσει εάν το ίδιο σενάριο που περιγράφεται παραπάνω θα προκαλούσε τη λήψη ενός APK σε iframes πολλαπλής προέλευσης με sandbox, το οποίο είναι ένα iframe φορτωμένο από διαφορετικό όνομα κεντρικού υπολογιστή, ο Stein δημιούργησε μια πειραματική σελίδα για να δοκιμάσει διάφορα προγράμματα περιήγησης. Κατά τη δημιουργία αυτού του iframe με sandbox, ο Stein χρησιμοποίησε τους ακόλουθους περιορισμούς που χρησιμοποιούνται συνήθως από διαφημίσεις: allow-forms allow-pointer-lock allow-popups-to-escape-sandbox allow-popups allow-same-origin allow-scripts allow-top-navigation-by-user-activation.

Τα καλά νέα είναι ότι με την κυκλοφορία του Chrome 83, οι λήψεις αποκλείονται σε iframes πολλαπλής προέλευσης με sandbox και έτσι η τεχνική του drive-by-download δεν λειτούργησε. Για να επιτραπούν οι λήψεις, ένας προγραμματιστής πρέπει να προσθέσει το “allow-downloads” στην τιμή του sandbox. Το Microsoft Edge, το οποίο βασίζεται στο Chrome 83, περιλαμβάνει επίσης αυτήν τη νέα δυνατότητα και αποκλείει τη μονάδα δίσκου ανά λήψη. Ο Mozilla Firefox δεν εμποδίζει τις λήψεις σε iframes πολλαπλής προέλευσης και ζητούταν από τον χρήστη να πραγματοποιήσει λήψη του αρχείου. Το πρόγραμμα περιήγησης που εστιάζει στην προστασία του απορρήτου και την ασφάλεια, το Brave, απέτυχε επίσης να μπλοκάρει το drive-by-download. Η συμπεριφορά του Safari ήταν αλλόκοτη καθώς προσπαθούσε να κατεβάσει το αρχείο APK, αλλά τελικά δεν το ολοκλήρωσε ποτέ. Τα προγράμματα περιήγησης για κινητά ήταν ασυνεπή στις δοκιμές του Stein. Τα προγράμματα περιήγησης Android θα ζητούσαν απ’τους χρήστες να κάνουν λήψη του αρχείου, με την προειδοποίηση ότι το αρχείο APK είναι επικίνδυνο. Άλλα προγράμματα περιήγησης για κινητά δεν κατεβάζουν καθόλου το αρχείο.

Επομένως, το να δοθεί η δυνατότητα σε σενάρια να ξεκινήσουν λήψεις σε αυτό που αναμένεται να είναι ασφαλές περιβάλλον, προκαλεί προβλήματα, καθώς θα μπορούσε να επιτρέψει τη διανομή κακόβουλου λογισμικού μέσω κακόβουλων διαφημίσεων. Ενώ τα Chrome 83 και Microsoft Edge 83 αποκλείουν και τις δύο λήψεις σε iframes με sandbox, το Brave και το Firefox το επιτρέπουν ακόμα. Σε μια ανάρτηση σφαλμάτων του Mozilla Firefox, οι προγραμματιστές του Firefox έχουν ήδη ολοκληρώσει τον κώδικα για τον αποκλεισμό λήψεων σε iframes με sandbox και θα τον προσθέσουν σύντομα στο πρόγραμμα περιήγησης. Τέλος, δεν είναι γνωστό εάν τα Brave, Safari και τα επηρεαζόμενα προγράμματα περιήγησης για κινητά θα επιλύσουν το πρόβλημα στο μέλλον.