Hackers έκαναν hijack έναν email server του Πανεπιστημίου της Οξφόρδης για να διανείμουν κακόβουλα email ως μέρος μιας phishing καμπάνιας που σχεδιάστηκε για να «συγκεντρώσει» credentials χρηστών του Microsoft Office 365 από την Ευρώπη, την Ασία και τις χώρες της Μέσης Ανατολής.

Οι εισβολείς χρησιμοποίησαν επίσης ένα domain που φιλοξενείται σε έναν Adobe server και χρησιμοποιήθηκε από την Samsung κατά την διάρκεια της εκδήλωσης Cyber Monday του 2018.

Αξιοποιώντας τα αξιόπιστα brand του Πανεπιστημίου της Οξφόρδης, της Adobe και της Samsung στην ίδια καμπάνια, οι επιθέσεις των hacker είχαν όλα όσα χρειάζονταν για να παρακάμψουν τα φίλτρα ασφαλείας των email των θυμάτων τους και να εξαπατήσουν τα ίδια τα θύματα να «δώσουν» τα credentials τους στο Office 365.

“Η χρήση νόμιμων server SMTP του Πανεπιστημίου της Οξφόρδης επέτρεψε στους εισβολείς να περάσουν τον έλεγχο φήμης για το domain που χρησιμοποιείται ως μέσο για τις αποστολές email”, εξηγούν οι ερευνητές της Check Point που ανακάλυψαν την καμπάνια.

“Επιπλέον, δεν υπήρχε ανάγκη compromise πραγματικών λογαριασμών email για να στείλουν phishing emails, επειδή θα μπορούσαν να δημιουργήσουν όσες διευθύνσεις email ήθελαν.”

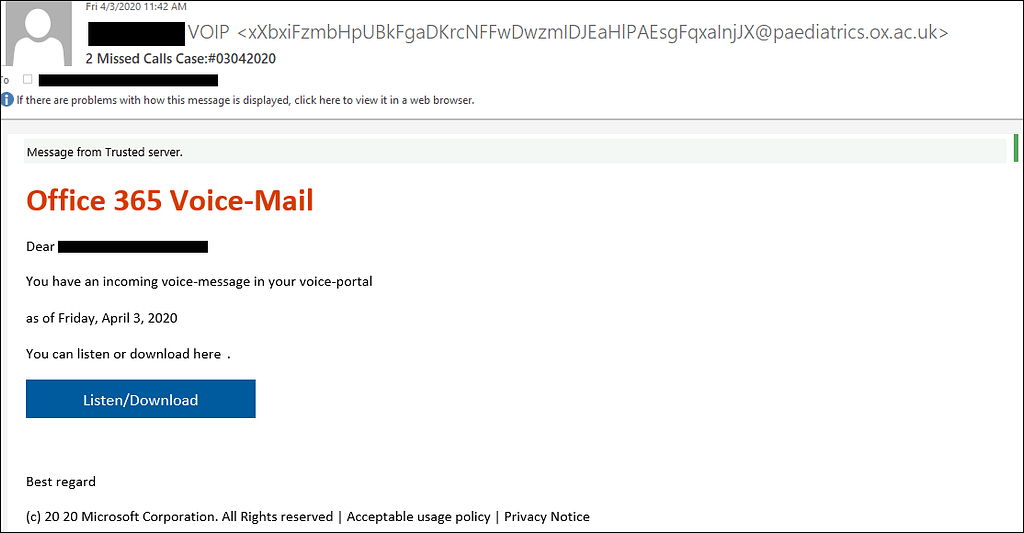

Η εκστρατεία εντοπίστηκε από τους ερευνητές της Check Point στις αρχές Απριλίου 2020, αφού παρατήρησε μια σειρά ύποπτων email που προσποιούνται ότι είναι ειδοποιήσεις για “χαμένα” φωνητικά μηνύματα του Office 365.

Για να επιβληθεί η ψευδαίσθηση ενός νόμιμου email, τα phishing μηνύματα περιείχαν και την ειδοποίηση «Message from Trusted server» εντός του περιεχομένου.

Αυτά τα email ισχυρίζονταν ότι ένα εισερχόμενο φωνητικό μήνυμα περιμένει στη φωνητική πύλη των στόχων, ζητώντας τους να κάνουν κλικ σε ένα κουμπί που θα τους οδηγούσε στη σελίδα του λογαριασμού τους στο Office 365 όπου θα μπορούσαν να ακούσουν ή να κατεβάσουν το χαμένο μήνυμα.

Αφού τα δυνητικά θύματα έκαναν κλικ στο κουμπί Ακρόαση / Λήψη που ήταν ενσωματωμένο στο phishing μήνυμα, μεταφέρονταν σε μια ψεύτικη σελίδα του Office 365.

“Αυτό το redirection αποτελείται από δύο στάδια: το πρώτο στάδιο κακοποίησε ένα υπάρχον σχήμα ανακατεύθυνσης στο νόμιμο domain (π.χ. samsung.ca) και το δεύτερο στάδιο ανακατεύθυνε τον χρήστη σε ένα WordPress website που έχει παραβιαστεί”, εξηγεί η Check Point.

Τα phishing kits που χρησιμοποιήθηκαν ως μέρος του δεύτερου σταδίου της επίθεσης φιλοξενούνταν σε αρκετά website του WordPress, με τον κώδικα ανακατεύθυνσης να ελέγχει αν οι επισκέπτες που έφτασαν στα παραβιασμένα website έφτασαν εκεί μέσω των phishing email, σταματώντας την επίθεση εάν δεν προέρχονταν από εκεί και έστελναν τους επισκέπτες στο πραγματικό site αντί της phishing σελίδας.

Καθ ‘όλη τη διάρκεια αυτής της καμπάνιας, οι κακόβουλοι παράγοντες άλλαζαν συνεχώς τις παραμέτρους των διευθύνσεων URL στα phishing links και βελτίωναν τις μεθόδους ανακατεύθυνσης για να αποφύγουν την ανίχνευση.

Επίσης, τα περισσότερα από τα email προέρχονταν από διάφορες μόνιμες διευθύνσεις που ανήκαν σε πραγματικά subdomain διαφόρων τμημάτων του Πανεπιστημίου της Οξφόρδης.

Η τελική σελίδα που φιλοξένησε το phishing kit και χρησιμοποιήθηκε για τη συλλογή και την «μεταφορά» των credentials του Office 365 σε servers που ελέγχονται από εισβολείς ήταν ασαφής και δημιούργησε ξεχωριστά εικονικά directories για κάθε θύμα, έτσι ώστε το κάθε ένα από αυτά να είχε τα δικά του μοναδικά URLs.

“Η Adobe έκανε τις σχετικές ενέργειες για να αποτρέψει αυτόν τον τύπο επίθεσης μέσω του server της σε όλους τους πελάτες”, δήλωσε η Check Point.

Περισσότερες λεπτομέρειες σχετικά με την phishing καμπάνια του Office 365 που χρησιμοποίησε ένα hijacked email server του Πανεπιστημίου της Οξφόρδης θα βρείτε στην αναφορά της Check Point.