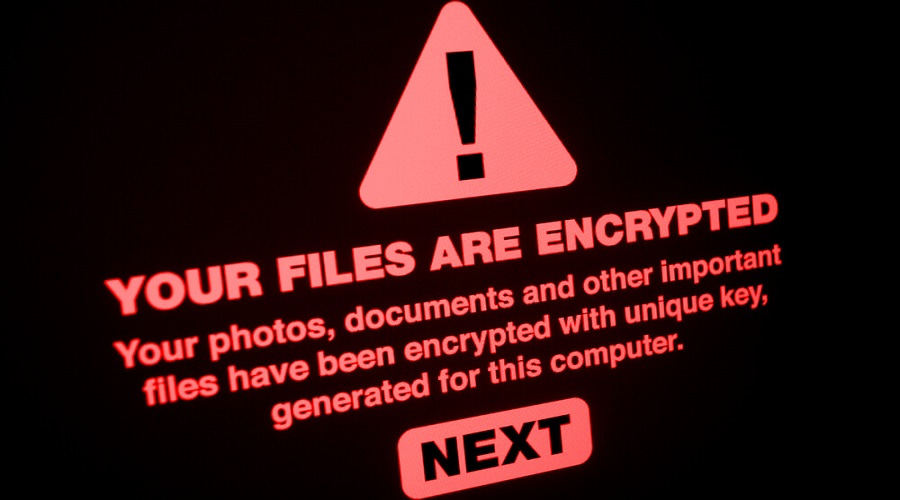

Οι εταιρείες MSP παρέχουν υπηρεσίες πληροφορικής και υποστήριξης σε εταιρείες και οργανισμούς σε όλο τον κόσμο. Η μόλυνση από το ransomware εντοπίστηκε χθες.

Ο Kyle Hanslovan, συνιδρυτής και διευθύνων σύμβουλος του Huntress Lab, προσέφερε βοήθεια σε κάποιες από αυτές τις MSPs, που επηρεάστηκαν από την επίθεση, για να διερευνήσουν τα περιστατικά.

Σύμφωνα με τον Hanslovan, οι hackers κατάφεραν να παραβιάσουν τις εταιρείες MSP χρησιμοποιώντας εκτεθειμένα RDP (Remote Desktop Endpoints), αυξημένα προνόμια σε παραβιασμένα συστήματα και AV προϊόντα, όπως το ESET και το Webroot.

Στη συνέχεια, οι hackers χρησιμοποίησαν το Webroot SecureAnywhere, το λογισμικό απομακρυσμένης διαχείρισης, που χρησιμοποιούν οι εταιρείες MSP για να βοηθούν και να διαχειρίζονται απομακρυσμένα τα δίκτυα των πελατών τους.

Με το Webroot SecureAnywhere, οι hackers εκτελούν ένα Powershell script σε απομακρυσμένα δίκτυα. Ωστόσο, αυτό το script στην πραγματικότητα κατεβάζει και εγκαθιστά το Sodinokibi ransomware.

Ο Hanslovan δήλωσε ότι οι hackers παραβίασαν, με αυτόν τον τρόπο, τουλάχιστον τρεις MSPs. Κάποιοι ανέφεραν ότι οι hackers μπορεί να χρησιμοποίησαν και την κονσόλα απομακρυσμένης διαχείρισης Kaseya VSA, για την πραγματοποίηση της επίθεσης. Ωστόσο, αυτό δεν επιβεβαιώθηκε επίσημα.

Οι δύο από τρεις εταιρείες, που επηρεάστηκαν, δήλωσαν ότι η παραβίαση έγινε μόνο σε υπολογιστές, που έτρεχαν το Webroot. Ο Hanslovan δήλωσε τα εξής: «Λαμβάνοντας υπόψη ότι το Webroot επιτρέπει στους διαχειριστές να κατεβάζουν και να εκτελούν αρχεία εξ’ αποστάσεως στους υπολογιστές των πελατών τους, η συγκεκριμένη επίθεση θα μπορούσε να χαρακτηριστεί ως «attack vector», κατά την οποία οι hackers αποκτούν πρόσβαση σε έναν υπολογιστή ή σε ένα δίκτυο και μπορούν να εγκαταστήσουν κακόβουλα λογισμικά κ.ά.

Λίγο μετά την ενημέρωση για την επίθεση, η Webroot ενεργοποίησε τον έλεγχο ταυτότητας δύο παραγόντων (2FA) για τους SecureAnywhere λογαριασμούς, με σκοπό να αποτρέψει τους hackers από το να χρησιμοποιήσουν άλλους παραβιασμένους λογαριασμούς και να αναπτύξουν νέα ransomware.

Σε φυσιολογικές συνθήκες, το SecureAnywhere υποστηρίζει 2FA, αλλά η λειτουργία δεν είναι ενεργοποιημένη από προεπιλογή.

Το Sodinokibi ransomware είναι ένα σχετικά νέο ransomware. Πρώτη φορά εντοπίστηκε στα τέλη Απριλίου. Τότε, ο hacker εκμεταλλευόταν μια ευπάθεια του Oracle WebLogic server και εξάπλωνε το ransomware σε δίκτυα εταιρειών.

Η τωρινή επίθεση είναι η δεύτερη μεγαλύτερη επίθεση σε εταιρείες MSP, όπου οι hackers χρησιμοποίησαν τα εργαλεία απομακρυσμένης διαχείρισης των ίδιων των εταιρειών.