Ερευνητές ασφαλείας της Proofpoint ανακάλυψαν ένα account-stealing malware που διανέμεται μέσω fake software crack sites, στοχεύοντας χρήστες μεγάλων παρόχων υπηρεσιών, όπως η Google, το Facebook, η Amazon και η Apple. Πρόκειται για το CopperStealer malware, έναν «κλέφτη» κωδικών πρόσβασης και cookies που επιτρέπει στους χειριστές του να παραδίδουν πρόσθετα κακόβουλα payloads σε «μολυσμένες» συσκευές.

Διαβάστε επίσης: Η Google το 2021 θα δαπανήσει 7 δις δολάρια σε data centers και γραφεία

Οι κακόβουλοι παράγοντες που βρίσκονται πίσω από αυτό το malware έχουν χρησιμοποιήσει παραβιασμένους λογαριασμούς για την εκτέλεση κακόβουλων διαφημίσεων και την παράδοση πρόσθετων malware σε επακόλουθες εκστρατείες κακόβουλης διαφήμισης.

Σύμφωνα με τους ερευνητές, πρόκειται για ένα επικίνδυνο malware, παρά το γεγονός ότι δεν είναι «πολύπλοκο». Συγκεκριμένα, η Proofpoint αναφέρει σε έκθεση που δημοσίευσε στις 18 Μαρτίου τα ακόλουθα: «Ενώ αναλύσαμε ένα δείγμα που στοχεύει λογαριασμούς επιχειρήσεων και διαφημιζόμενων στο Facebook και στο Instagram, εντοπίσαμε επίσης πρόσθετες παραλλαγές που στοχεύουν άλλους μεγάλους παρόχους υπηρεσιών, συμπεριλαμβανομένων των Apple, Amazon, Bing, Google, PayPal, Tumblr και Twitter».

Δείτε ακόμη: Wikipedia: Θα χρεώνει Google, Amazon και Apple για το περιεχόμενό της;

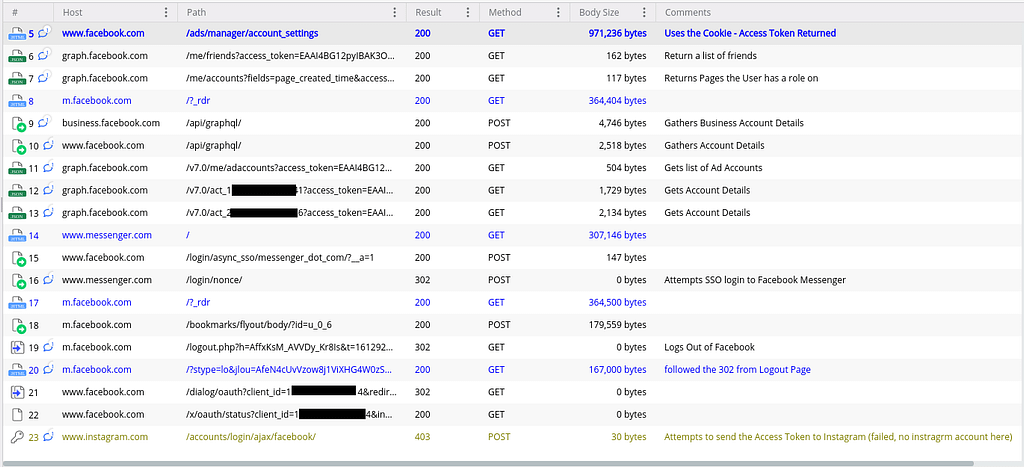

Το CopperStealer malware συλλέγει κωδικούς πρόσβασης που έχουν αποθηκευτεί στους browsers Google Chrome, Edge, Firefox, Yandex και Opera. Ανακτά επίσης το Διακριτικό Πρόσβασης Χρήστη στο Facebook των θυμάτων χρησιμοποιώντας κλεμμένα cookies, έχοντας ως στόχο να συλλέξει πρόσθετο περιεχόμενο, συμπεριλαμβανομένης της λίστας των φίλων των θυμάτων, πληροφοριών λογαριασμών διαφήμισης και μιας λίστας Facebook σελίδων όπου μπορούν να έχουν πρόσβαση.

Πρόταση: Zuckerberg: Τελικά, το App Tracking Transparency της Apple θα ωφελήσει το Facebook

Το malware που έχουν «ρίξει» οι κακόβουλοι παράγοντες χρησιμοποιώντας το downloader module του CopperStealer, περιλαμβάνει το αρθρωτό backdoor Smokeloader και ένα ευρύ φάσμα άλλων κακόβουλων payloads που έχουν ληφθεί από διάφορες διευθύνσεις URL.

Σύμφωνα με την Proofpoint, παρόλο που το CopperStealer δεν είναι ο «χειρότερος κλέφτης» credentials / accounts που υπάρχει, φαίνεται ότι ακόμη και με βασικές δυνατότητες, ο συνολικός αντίκτυπός του μπορεί να είναι μεγάλος.

Όπως αναφέραμε προηγουμένως, το CopperStealer διανέμεται μέσω fake software crack sites και γνωστών πλατφορμών διανομής malware, συμπεριλαμβανομένων των keygenninja [.] com, piratewares [.] com, startcrack [.] com και crackheap [.] net.

Η Proofpoint συνεργάστηκε με την Cloudflare και άλλους παρόχους υπηρεσιών για τη δημιουργία παρενθετικών διαφημίσεων για αυτά τα domains, προκειμένου να προειδοποιήσει τους επισκέπτες για την κακόβουλη φύση τους. Το CopperStealer εμφανίζει παρόμοιες μεθόδους στόχευσης και παράδοσης με το SilentFade malware που χρησιμοποιείται για την κλοπή browser cookies και την προώθηση κακόβουλων διαφημίσεων μέσω παραβιασμένων λογαριασμών Facebook, με αποτέλεσμα να προκαλεί ζημίες άνω των 4 εκατομμυρίων δολαρίων.

Η Sherrod DeGrippo, ανώτερη διευθύντρια της Threat Research, ανέφερε τα εξής: «Το CopperStealer στοχεύει logins μεγάλων παρόχων υπηρεσιών, όπως social media και λογαριασμούς μηχανών αναζήτησης, για τη διάδοση πρόσθετων malware ή άλλων επιθέσεων. Αυτά είναι “προϊόντα” που μπορούν να πωληθούν ή να αξιοποιηθούν.»

Από τη στιγμή που ένα account-stealing malware όπως αυτό παρέχει σε κυβερνοεγκληματίες τη δυνατότητα να διενεργήσουν επιθέσεις πλαστογράφησης και απάτες με στόχο την κλοπή ταυτότητας, συνιστάται στους χρήστες να εφαρμόζουν έλεγχο ταυτότητας δύο παραγόντων (2FA), όποτε είναι δυνατόν, ως πρόσθετο επίπεδο προστασίας έναντι τέτοιων κακόβουλων «επιχειρήσεων».

Πηγή: bleepingcomputer.com