Στις 25 Ιανουαρίου 2021, οι ερευνητές του 360 netlab εντόπισαν ένα ύποπτο αρχείο ELF, που αρχικά το συνέδεσαν με το Mirai botnet. Ωστόσο, ύστερα από περαιτέρω έρευνα, κατέληξαν στο συμπέρασμα ότι αυτό το αρχείο συνδεόταν με ένα νέο botnet που ονομάζεται “Matryosh”. Συγκεκριμένα, οι ερευνητές ανέφεραν στη σχετική τους ανάλυση τα ακόλουθα: «Στις 25 Ιανουαρίου 2021, το 360 netlab χαρακτήρισε ένα ύποπτο αρχείο ELF ως Mirai, αλλά η κίνηση του δικτύου δεν ταιριάζει με τα χαρακτηριστικά του Mirai. Αυτή η ανωμαλία τράβηξε την προσοχή μας και μετά από ανάλυση, αποφασίσαμε ότι ήταν ένα νέο botnet που επαναχρησιμοποίησε το Mirai framework, εξαπλωνόταν μέσω εκτεθειμένων διεπαφών Android Debug Bridge (ADB) και στόχευε Android-based συσκευές, έχοντας ως βασικό στόχο να εκτελέσει DDoS επιθέσεις.»

Το Android Debug Bridge (ADB) είναι ένα εργαλείο γραμμής εντολών που επιτρέπει στους προγραμματιστές να επικοινωνούν με μια Android συσκευή. Η εντολή ADB διευκολύνει μια ποικιλία ενεργειών συσκευής, όπως η εγκατάσταση και ο εντοπισμός σφαλμάτων εφαρμογών, ενώ παρέχει πρόσβαση σε ένα Unix shell που μπορείτε να χρησιμοποιήσετε για να εκτελέσετε μια ποικιλία εντολών σε μια συσκευή.

Το ADB θα μπορούσε να καταχραστεί από malware, για τη στόχευση Android συσκευών μέσω της θύρας 5555. Από προεπιλογή, το Android έχει απενεργοποιήσει την επιλογή Android Debug Bridge (ADB). Ωστόσο, οι προμηθευτές συχνά το επιτρέπουν να προσαρμόζει το λειτουργικό σύστημα κι έτσι «μολύνονται» οι συσκευές που έχουν ενεργοποιημένη τη λειτουργία.

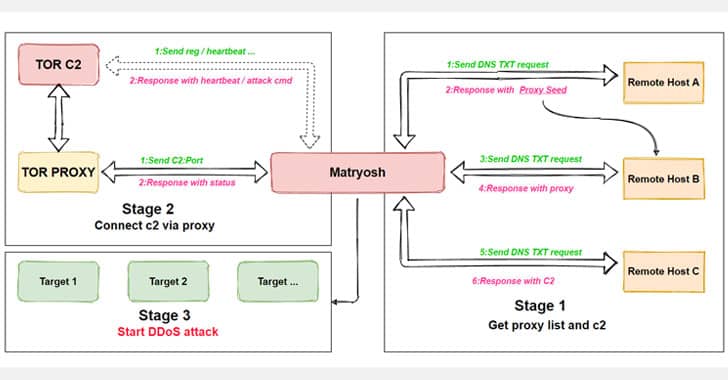

Το Matryosh botnet, που στοχεύει Android-based συσκευές για DDoS επιθέσεις, χρησιμοποιεί το δίκτυο Tor για να αποφύγει τον εντοπισμό. Επιπλέον, οι ερευνητές επεσήμαναν ότι ο αλγόριθμος κρυπτογράφησης που εφαρμόζεται σε αυτό το botnet και η διαδικασία απόκτησης C2 τοποθετούνται σε layers, όπως οι ρωσικές κούκλες ένθεσης. Για αυτόν ακριβώς το λόγο, έδωσαν στο botnet την ονομασία “Matryosh”.

Ακόμη, εντόπισαν μια ομοιότητα με τις οδηγίες C2 που χρησιμοποιεί το Moobot, που συνεχίζει να είναι πολύ ενεργό αυτήν την περίοδο.

Όπως αναφέρει το Security Affairs, το Matryosh botnet αποκρυπτογραφεί αρχικά το απομακρυσμένο όνομα κεντρικού υπολογιστή και χρησιμοποιεί το αίτημα DNS TXT για την απόκτηση TOR C2 και TOR proxy, και στη συνέχεια συνδέεται με το TOR proxy. Το botnet επικοινωνεί με το TOR C2 μέσω του proxy και περιμένει εντολές από τον C&C server.

Σύμφωνα με τους ερευνητές, ο κρυπτογραφικός σχεδιασμός του Matryosh έχει κάποια καινοτομία, αλλά εξακολουθεί να εμπίπτει στο Mirai single-byte XOR μοτίβο, γι ‘αυτό επισημαίνεται εύκολα από antivirus software ως Mirai. Οι αλλαγές στο επίπεδο επικοινωνίας δικτύου υποδηλώνουν ότι οι δημιουργοί του ήθελαν να εφαρμόσουν έναν μηχανισμό για την προστασία του C2 κάνοντας downlinking το configuration από το cloud, κάτι που θα φέρει κάποιες δυσκολίες στη στατική ανάλυση ή στον απλό προσομοιωτή IOC.