Τουλάχιστον μια μεγάλη συμμορία ransomware κάνει κατάχρηση των τρωτών σημείων στο προϊόν VMWare ESXi για να αναλάβει τις εικονικές μηχανές που αναπτύσσονται σε εταιρικά περιβάλλοντα και να κρυπτογραφήσει τους εικονικούς σκληρούς δίσκους τους.

Οι επιθέσεις, που πρωτοεμφανίστηκαν τον περασμένο Οκτώβριο, έχουν συνδεθεί με εισβολές που πραγματοποιήθηκαν από την ομάδα που ανέπτυξε το RansomExx ransomware.

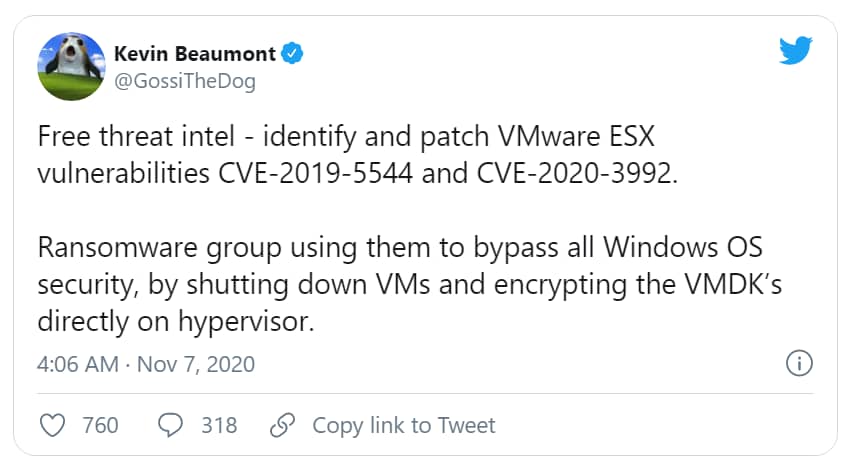

Σύμφωνα με πολλούς ερευνητές ασφαλείας που μίλησαν με το ZDNet, στοιχεία δείχνουν ότι οι εισβολείς χρησιμοποίησαν τα CVE-2019-5544 και CVE-2020-3992, δύο τρωτά σημεία στο VMware ESXi, ένα προϊόν που επιτρέπει σε πολλές εικονικές μηχανές να μοιράζονται τον ίδιο χώρο αποθήκευσης σκληρού δίσκου.

Και τα δύο σφάλματα επηρεάζουν το Service Location Protocol (SLP), ένα πρωτόκολλο που χρησιμοποιείται από συσκευές στο ίδιο δίκτυο για να ανακαλύψουν η μια την άλλη, περιλαμβάνεται επίσης με το ESXi.

Τα τρωτά σημεία επιτρέπουν σε έναν εισβολέα στο ίδιο δίκτυο να στέλνει κακόβουλα αιτήματα SLP σε μια συσκευή ESXi και να την ελέγχει, ακόμα κι αν ο hacker δεν έχει καταφέρει να θέσει σε κίνδυνο τον server VMWare vCenter στον οποίο συνήθως αναφέρονται τα ESXi instances.

Σε επιθέσεις που έγιναν πέρυσι, η συμμορία RansomExx απέκτησε πρόσβαση σε μια συσκευή σε εταιρικό δίκτυο και καταχράστηκε αυτό το αρχικό σημείο εισόδου για να κάνει επίθεση στα τοπικά ESXi instances και να κρυπτογραφήσει τους εικονικούς σκληρούς δίσκους τους, που χρησιμοποιούνται για την αποθήκευση δεδομένων από εικονικές μηχανές, προκαλώντας τεράστιες διαταραχές σε εταιρείες, καθώς οι εικονικοί δίσκοι ESXi χρησιμοποιούνται συνήθως για τη συγκέντρωση δεδομένων από πολλά και διαφορετικά συστήματα.

Αναφορές αυτών των επιθέσεων έχουν τεκμηριωθεί στο Reddit, κοινοποιήθηκαν στο Twitter και παρουσιάστηκαν σε ένα security conference τον περασμένο μήνα.

Προς το παρόν, μόνο η συμμορία RansomExx (γνωστή και ως Defray777) έχει κάνει κατάχρηση αυτού του κόλπου, αλλά σε μια μυστηριώδη ενημέρωση τον περασμένο μήνα, οι χειριστές του ransomware Babuk Locker ανακοίνωσαν ένα παρόμοιο χαρακτηριστικό – παρόλο που οι επιθέσεις αυτές δεν έχουν επιβεβαιωθεί.

Οι διαχειριστές συστημάτων σε εταιρείες που βασίζονται στο VMWare ESXi για τη διαχείριση του αποθηκευτικού χώρου που χρησιμοποιούν οι εικονικές μηχανές τους, συνιστάται είτε να εφαρμόσουν τις απαραίτητες ενημερώσεις κώδικα ESXi είτε να απενεργοποιήσουν την υποστήριξη SLP για να αποτρέψουν αυτού του τύπου τις επιθέσεις εάν το πρωτόκολλο δεν είναι απαραίτητο.

Πηγή πληροφοριών: zdnet.com