Ερευνητές είναι έτοιμοι να αποκαλύψουν ένα VMware vRealize Log RCE exploit, οπότε είναι απαραίτητο να επιδιορθώσετε το σύστημά σας αμέσως!

Την επόμενη εβδομάδα, η ομάδα ερευνητών ασφαλείας του Horizon3 θα αποκαλύψει ένα exploit που στοχεύει σε μια αλυσίδα ευπαθειών σε unpatched συσκευές VMware vRealize Log Insight, επιτρέποντας την απομακρυσμένη εκτέλεση κώδικα.

Τώρα γνωστό ως VMware Aria Operations for Logs, το vRealize Log Insight διευκολύνει τους διαχειριστές του VMware να αναλύουν και να διαχειρίζονται terabyte υποδομών και αρχείων καταγραφής εφαρμογών.

Δείτε επίσης: Η Google εξουδετερώνει 50.000 accounts της Κινεζικής οργάνωσης Dragonbridge

Την Τρίτη, η VMware διορθώνει τέσσερις ευπάθειες ασφαλείας σε αυτό το εργαλείο ανάλυσης αρχείων καταγραφής, δύο από τις οποίες είναι κρίσιμες και επιτρέπουν στους εισβολείς να εκτελούν τον κώδικα εξ αποστάσεως χωρίς έλεγχο ταυτότητας.

Και οι δύο χαρακτηρίζονται ως κρίσιμης σοβαρότητας με βαθμολογίες βάσης CVSS 9,8/10 και μπορούν να χρησιμοποιηθούν από απειλητικούς παράγοντες σε επιθέσεις χαμηλής πολυπλοκότητας που δεν απαιτούν έλεγχο ταυτότητας.

Από τις δύο ευπάθειες, η (CVE-2022-31706) είναι μια ευπάθεια directory traversal που μπορεί να χρησιμοποιηθεί για την εισαγωγή αρχείων στο λειτουργικό σύστημα των επηρεαζόμενων συσκευών. Η άλλη (που εντοπίζεται ως CVE-2022-31704), από την άλλη πλευρά, είναι ένα ελάττωμα ελέγχου πρόσβασης το οποίο μπορεί να χρησιμοποιηθεί μέσω crafted files για επιθέσεις απομακρυσμένης εκτέλεσης κώδικα.

Δείτε επίσης: Mimic ransomware: Χρησιμοποιεί το Windows search tool Everything

Η VMware αντιμετώπισε και μια ευπάθεια deserialization (CVE-2022-31710) που ενεργοποιεί καταστάσεις denial of service και ένα σφάλμα αποκάλυψης πληροφοριών (CVE-2022-31711) που μπορεί να εκμεταλλευτεί για πρόσβαση σε ευαίσθητες πληροφορίες session και εφαρμογής.

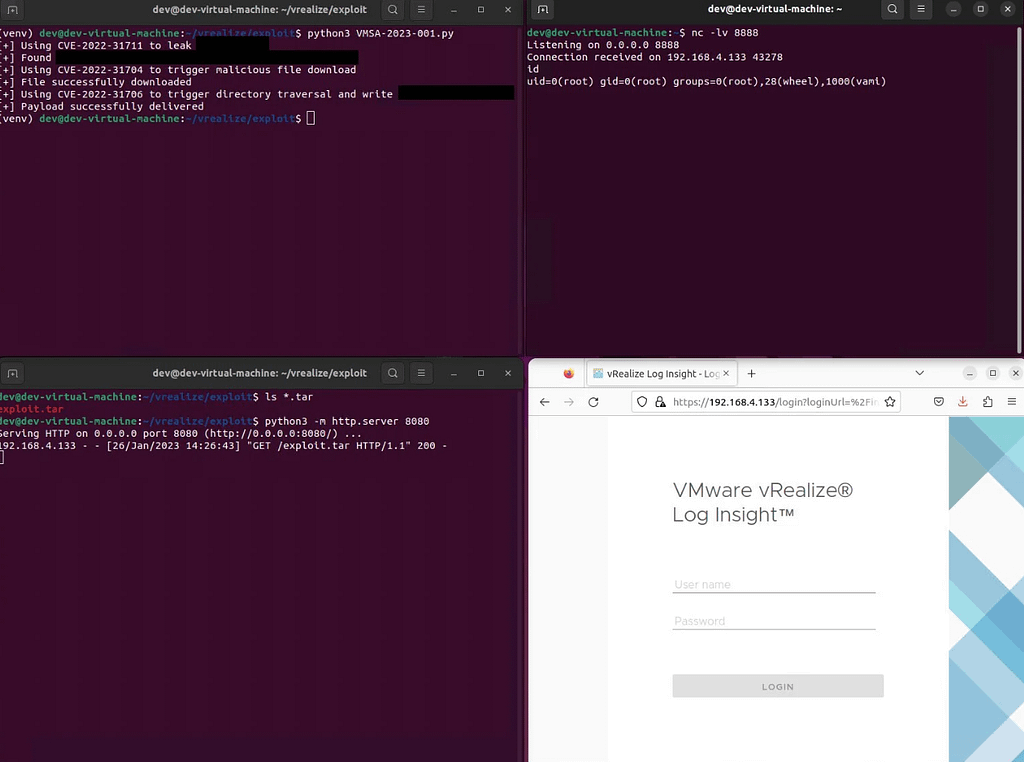

Την Πέμπτη, η ομάδα επίθεσης της Horizon3 ειδοποίησε τους διαχειριστές της VMware ότι κατάφεραν να κατασκευάσουν ένα exploit συνδυάζοντας τρία από τα τέσσερα ελαττώματα που επιδιορθώθηκαν από την VMware αυτή την εβδομάδα και, κατά συνέπεια, τους επέτρεψε να εκτελέσουν κώδικα εξ αποστάσεως ως root.

Όλα τα τρωτά σημεία είναι εκμεταλλεύσιμα στην προεπιλεγμένη διαμόρφωση των συσκευών VMware vRealize Log Insight. Το exploit μπορεί να χρησιμοποιηθεί για την απόκτηση αρχικής πρόσβασης στα δίκτυα των οργανισμών (μέσω συσκευών που εκτίθενται στο Διαδίκτυο) και για πλευρική κίνηση με αποθηκευμένα credentials.

Μια μέρα αργότερα, οι ερευνητές ασφαλείας δημοσίευσαν μια ανάρτηση που περιείχε πρόσθετες πληροφορίες, συμπεριλαμβανομένης μιας λίστας από indicators of compromise (IOCs) που θα μπορούσαν να χρησιμοποιήσουν οι defenders για να ανιχνεύσουν σημάδια εκμετάλλευσης στα δίκτυά τους.

Δείτε επίσης: Google Play: Κακόβουλες εφαρμογές ανταμοιβής έχουν 20 εκατομμύρια λήψεις

Οι εισβολείς μπορούν να λάβουν ευαίσθητες πληροφορίες από αρχεία καταγραφής σε Log Insight hosts, συμπεριλαμβανομένων κλειδιών API και session tokens που θα βοηθήσουν στην παραβίαση πρόσθετων συστημάτων και στην περαιτέρω παραβίαση του περιβάλλοντος.

Ο James Horseman, ερευνητής ευπαθειών της Horizon3, αποκαλύπτει ότι υπάρχουν μόνο 45 δημόσια instances στο διαδίκτυο σύμφωνα με τα δεδομένα του Shodan.

Αυτό είναι αναμενόμενο, καθώς οι συσκευές VMware vRealize Log Insight έχουν σχεδιαστεί για πρόσβαση στο δίκτυο ενός οργανισμού.

Ωστόσο, δεν είναι ασυνήθιστο για τους απειλητικούς παράγοντες να κάνουν abuse τρωτά σημεία σε ήδη παραβιασμένα δίκτυα για να εξαπλωθούν πλευρικά σε άλλες συσκευές, καθιστώντας αυτούς τους πολύτιμους εσωτερικούς στόχους.

Στις 5 Μαΐου 2022, η Horizon3 παρέδωσε άλλο ένα exploit για το CVE-2022-22972, μια σοβαρή ευπάθεια παράκαμψης ελέγχου ταυτότητας που επηρεάζει πολλά προϊόντα VMware και παρέχει σε κακόβουλους φορείς πρόσβαση σε admin privileges.

Πηγή πληροφοριών: bleepingcomputer.com