Ιρανοί χάκερς υποδύονται δημοσιογράφους για να προσελκύσουν στόχους μέσω του LinkedIn και να πραγματοποιήσουν κλήσεις μέσω της εφαρμογής του WhatsApp, ώστε να κερδίσουν την εμπιστοσύνη τους, προτού κοινοποιήσουν links σε phishing σελίδες και αρχεία που έχουν μολυνθεί από malware. Όταν ο στόχος κάνει κλικ στα links ή κατεβάσει τα αρχεία, ένα είδος malware μολύνει τη συσκευή του.

Οι επιθέσεις αυτές φαίνεται να έλαβαν χώρα τον Ιούλιο και τον Αύγουστο του τρέχοντος έτους, σύμφωνα με την ισραηλινή εταιρεία κυβερνοασφάλειας ClearSky, η οποία δημοσίευσε μια έκθεση που περιέχει αναλυτικές πληροφορίες για την συγκεκριμένη εκστρατεία. Οι χάκερς που εμπλέκονται σε αυτήν, πιστεύεται ότι είναι μέλη της ιρανικής ομάδας CharmingKitten, που είναι γνωστή και με τις ονομασίες APT35, NewsBeef, Newscaster και Ajax.

Ο Ohad Zaidenberg, αναλυτής κυβερνοασφάλειας στην ClearSky, ανέφερε ότι η εν λόγω εκστρατεία, της οποίας η δραστηριότητα παρατηρήθηκε πρόσφατα, στοχεύει δημοσιογράφους που ασχολούνται με ιρανικές υποθέσεις, ακαδημαϊκούς, καθώς και ακτιβιστές που διαδηλώνουν για τα ανθρώπινα δικαιώματα. Ο Zaidenberg επεσήμανε ότι οι χάκερς ήρθαν σε επαφή με τα θύματα πρώτα μέσω μηνυμάτων στο LinkedIn, όπου εμφανίζονταν ως Περσόφωνοι δημοσιογράφοι που εργάζονται για τον γερμανικό ραδιοτηλεοπτικό σταθμό Deutsche Welle και το ισραηλινό περιοδικό Jewish Journal.

Αφού προσέλκυαν τους στόχους τους, οι Ιρανοί χάκερς προσπαθούσαν να πραγματοποιήσουν μια κλήση στο WhatsApp με αυτούς και να συζητήσουν για υποθέσεις που αφορούν το Ιράν, προκειμένου να κερδίσουν την εμπιστοσύνη τους. Μετά από αυτή την κλήση, τα υποψήφια θύματα λάμβαναν ένα link για ένα παραβιασμένο domain της Deutsche Welle, το οποίο είχε είτε μια phishing σελίδα είτε ένα αρχείο ZIP που περιείχε malware, μέσω του οποίου μπορούσαν να κλέψουν τα credentials των υποψήφιων θυμάτων.

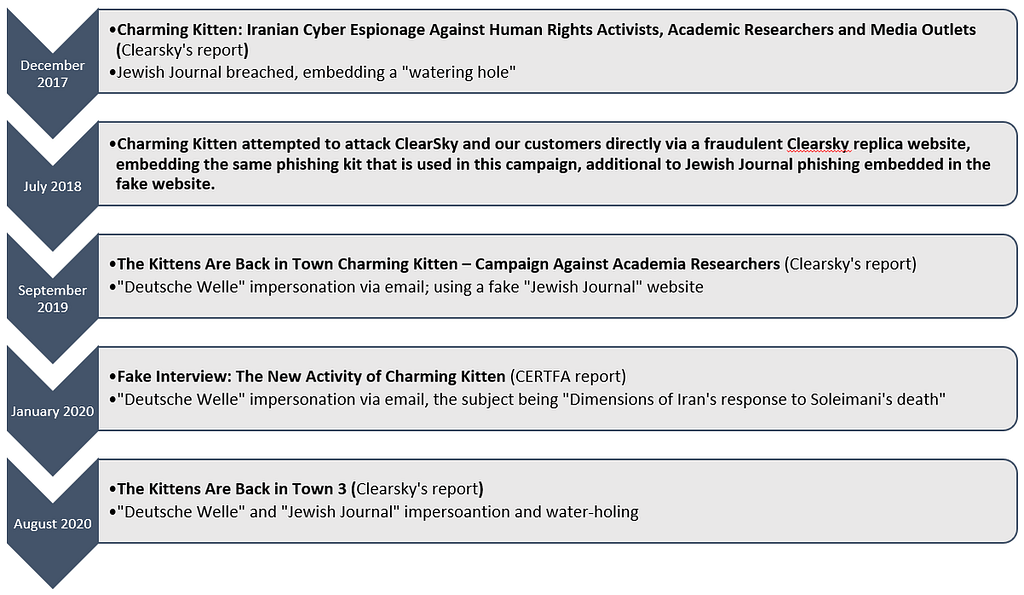

Ο Zaidenberg ανέφερε επίσης ότι η πρόσφατη επιχείρηση των Ιρανών χάκερς αποτελεί συνέχεια επιθέσεων που πραγματοποιήθηκαν στα τέλη του 2019 και στις αρχές του 2020, όταν οι ίδιοι χάκερς παρουσιάζονταν πάλι ως δημοσιογράφοι, οι οποίοι υποτίθεται ότι δούλευαν για την εφημερίδα της Wall Street, για να προσελκύσουν στόχους. Ωστόσο, σε προηγούμενες επιθέσεις, οι Ιρανοί χάκερς χρησιμοποίησαν μόνο email και SMS για να επικοινωνήσουν με τα θύματα, αλλά ποτέ δεν κάλεσαν τους στόχους τους.

Επιπλέον, ο Zaidenberg επεσήμανε στην έκθεση της ClearSky ότι αυτό το TTP [τεχνική, τακτική, διαδικασία] είναι ασυνήθιστο και θέτει σε κίνδυνο την ψεύτικη ταυτότητα των εισβολέων, σε αντίθεση με τα email. Πρόσθεσε, ακόμη, πως εάν οι επιτιθέμενοι έχουν περάσει επιτυχώς το τηλεφωνικό “εμπόδιο”, μπορούν να κερδίσουν περισσότερη εμπιστοσύνη από το θύμα, σε σύγκριση με ένα μήνυμα email.

Τέλος, ο Zaidenberg εξήγησε ότι η τακτική που χρησιμοποίησαν τώρα μέσω WhatsApp και LinkedIn οι Ιρανοί χάκερς, δεν έμοιαζε με την αρχική τους τακτική. Πρόκειται για μία τακτική που οι χάκερς της Βόρειας Κορέας χρησιμοποιούν εδώ και χρόνια, στην οποία περιλαμβάνεται η διοργάνωση ψεύτικων συνεντεύξεων εργασίας στο Skype για παραβίαση του δικτύου ATM της Χιλής και η δημιουργία ψεύτικων συνεντεύξεων μέσω τηλεφώνου ή κλήσεων WhatsApp με υπαλλήλους που εργάζονται σε διάφορες εταιρείες άμυνας.