Πέρυσι, το trojan Astaroth infostealer αξιολογήθηκε ως ένα από τα πιο “αθόρυβα” στελέχη κακόβουλου λογισμικού, περιέχοντας μια σειρά από anti-analysis και anti-sandbox ελέγχους, ώστε να εμποδίζει τους ερευνητές ασφαλείας να εντοπίζουν και να αναλύουν τις λειτουργίες του. Ωστόσο, αυτό το trojan φαίνεται να στοχεύει χρήστες σε μία μόνο χώρα μέχρι στιγμής, την Βραζιλία. Συγκεκριμένα, στοχεύει χρήστες της Βραζιλίας από τότε που εντοπίστηκε για πρώτη φορά, δηλαδή από τον Σεπτέμβριο του 2018.

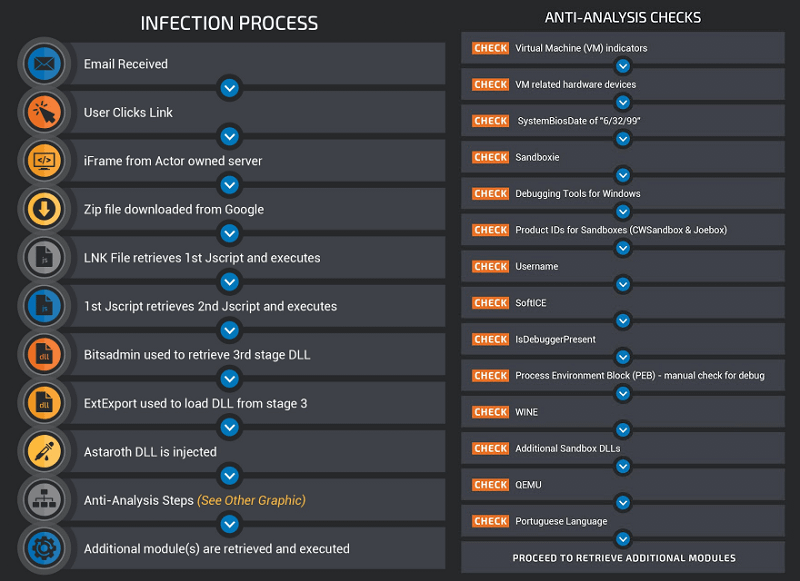

Οι ερευνητές της IBM ήταν οι πρώτοι που εντόπισαν και ανέλυσαν το trojan Astaroth infostealer, ενώ ακολούθησαν στη συνέχεια η Cybereason και η Microsoft. Ειδικότερα η Microsoft ανέλυσε την εξέλιξη αυτού του malware σε δύο ξεχωριστά blog spots, ένα τον Ιούλιο του 2019 και ένα τον Μάρτιο του 2020. Σε όλες αυτές τις αναφορές, οι ερευνητές σημείωσαν πώς το Astaroth trojan απέκτησε σταδιακά νέα χαρακτηριστικά, ανέπτυξε μια πιο περίπλοκη αλυσίδα μολύνσεων αλλά και πώς εξελίχθηκε σε ένα “κρυφό” malware. Σε μια νέα έκθεση, η Cisco Talos επεσήμανε ότι το Astaroth trojan συνεχίζει να εξελίσσεται. Επιπλέον, το trojan εξακολουθεί να βασίζεται σε εκστρατείες email και σε LOLbins, αλλά έχει αποκτήσει και δύο νέα σημαντικά στοιχεία. Το πρώτο από αυτά είναι μια νέα και αρκετά μεγάλη συλλογή anti-analysis και anti-sandbox ελέγχων. Συγκεκριμένα, το κακόβουλο λογισμικό πραγματοποιεί αυτούς τους ελέγχους προτού εκτελεστεί, για να βεβαιωθεί ότι εκτελείται σε πραγματικό υπολογιστή και όχι μέσα σε περιβάλλον δοκιμών, όπου θα μπορούσε να αναλυθεί από ερευνητές ασφαλείας.

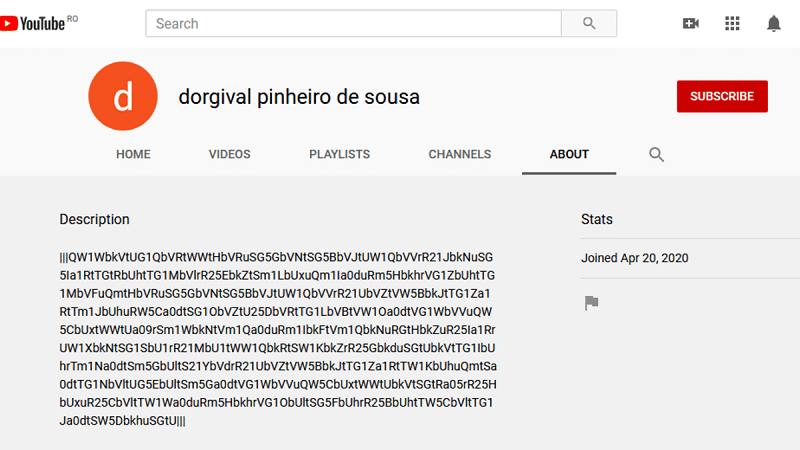

Αποφεύγοντας την ανάλυση των λειτουργιών του trojan, η συμμορία που κρύβεται πίσω από το Astaroth infostealer μπορεί να αποφύγει την επισήμανση payloads ως malware. Όσο περισσότερο παραμένει η ομάδα κάτω από το ραντάρ των λύσεων ασφαλείας, τόσο υψηλότερο είναι το ποσοστό μόλυνσης και τόσο περισσότερα δεδομένα μπορεί να συλλέξει από τα θύματα και, στη συνέχεια, να τα πουλήσει διαδικτυακά σε άλλες εγκληματικές ομάδες. Σύμφωνα με την Cisco Talos, η ομάδα του Astaroth έχει προβεί σε όλα τα απαραίτητα βήματα που θα την βοηθήσουν να διασφαλίσει την επιτυχία του trojan. Συγκεκριμένα, έχει εφαρμόσει έναν πολύπλοκο λαβύρινθο anti-analysis και anti-sandbox ελέγχων, για να αποτρέψει τον εντοπισμό ή την ανάλυση του κακόβουλου λογισμικού. Ακολούθως, εκτελεί ελέγχους στα εργαλεία και τις τεχνικές τόσο των ερευνητών όσο και των τεχνολογιών sandbox. Έτσι, αυτό το malware είναι πολύ δύσκολο να εντοπιστεί, πόσο μάλλον να αναλυθεί, όπως αναφέρουν οι ερευνητές. Ωστόσο, ακόμα κι αν δεν ήταν τόσο δύσκολο να αναλυθεί αυτό το trojan, η διακοπή των “επικοινωνιακών του μέσων” είναι επίσης μια δύσκολη διαδικασία. Ειδικότερα, το Astaroth χρησιμοποιεί πλέον τις περιγραφές καναλιών του YouTube για να αποκρύψει τη διεύθυνση URL για τους command and control servers του (C2).

Όπως αναφέρει η Cisco Talos, αφού το Astaroth trojan μολύνει ένα θύμα, συνδέεται με ένα κανάλι του YouTube, από όπου ανακτά το πεδίο περιγραφής του καναλιού. Το πεδίο περιέχει κρυπτογραφημένο και base64 κωδικοποιημένο κείμενο με τις διευθύνσεις URL του command and control server του. Μετά την αποκωδικοποίηση του κειμένου, το Astaroth συνδέεται με αυτές τις διευθύνσεις URL για να λάβει νέες οδηγίες και για να στείλει τις κλεμμένες πληροφορίες για μελλοντική αποθήκευση. Αυτή η μέθοδος απόκρυψης της τοποθεσίας του C&C server στο YouTube δεν είναι κάτι καινούργιο. Είχε χρησιμοποιηθεί και πριν από το 2015 από το Janicab αλλά και το 2019 από το Stantinko. Ωστόσο, στο Astaroth, αυτή η μέθοδος απόκρυψης της διεύθυνσης URL του C&C server στο YouTube είναι μόνο μία από τις τρεις πλεονάζουσες μεθόδους ανακάλυψης και σύνδεσης με τους C&C servers, δήλωσε η Cisco Talos, δείχνοντας για άλλη μια φορά τον υψηλότερο βαθμό εξειδίκευσης του Astaroth, σε σύγκριση με άλλες εκστρατείες κακόβουλου λογισμικού. Αυτό σημαίνει ότι ακόμη και αν το YouTube καταργήσει τα κανάλια, το Astaroth μεταβαίνει σε άλλο σύστημα για να αποκτήσει τους C&C servers του. Προς το παρόν, αυτό το trojan δραστηριοποιείται μόνο στη Βραζιλία. Εάν καταφέρει όμως να εξαπλωθεί σε ολόκληρο τον κόσμο, μπορεί να προκαλέσει σοβαρό αριθμό μολύνσεων λόγω της πολυπλοκότητάς του αλλά και λόγω του γρήγορου ρυθμού με τον οποίο εξελίσσεται. Το Astaroth trojan πάντα προσπαθεί να βρίσκεται ένα βήμα μπροστά από τις εταιρείες ασφαλείας, μεταβαίνοντας σε άλλη υποδομή ανά τακτά χρονικά διαστήματα.