Οι ερευνητές ασφαλείας της FortiGuard Labs ανακάλυψαν μια νέα εκστρατεία που εκμεταλλεύεται το ξέσπασμα του Κορωνοϊού COVID-19, αποστέλλοντας emails που υποτίθεται ότι προέρχονται από τον Παγκόσμιο Οργανισμό Υγείας (ΠΟΥ) με στόχο να διαδώσει ένα malware, το LokiBot trojan. Η malware εκστρατεία με θέμα τον COVID-19 αποκαλύφθηκε στις 27 Μαρτίου, όταν οι ερευνητές ανακάλυψαν emails που υποτίθεται ότι προέρχονταν από τον ΠΟΥ με στόχο να ανακοινώσουν τρόπους αντιμετώπισης της παραπληροφόρησης που σχετίζεται με το ξέσπασμα του COVID-19. Τα εν λόγω emails χρησιμοποιούν ένα συνημμένο με τίτλο “COVID_19- WORLD ORGANIZATION HEALTH CDC_DOC.zip.arj”, το οποίο διαδίδει το LokiBot trojan.

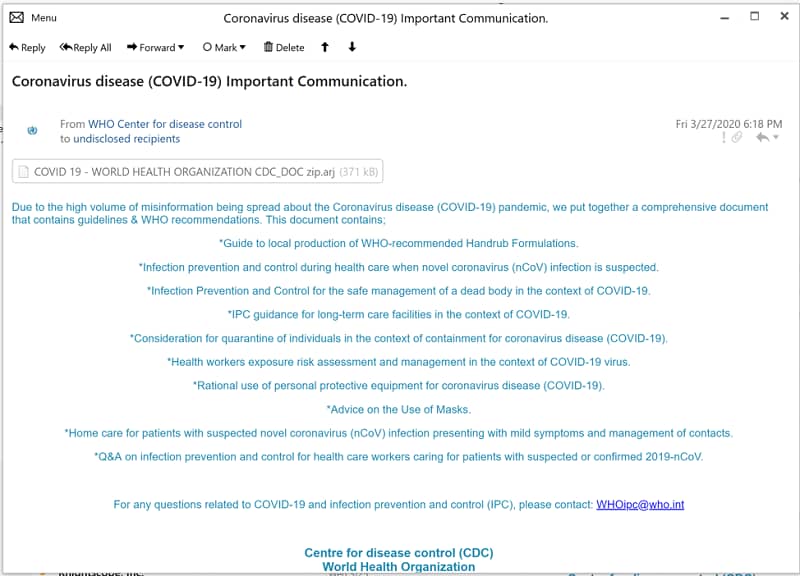

Η FortiGuard Labs ανακάλυψε πρόσφατα ένα νέο email με θέμα τον COVID-19 που αποστέλλεται από το [159.69.16 [.] 177], το οποίο χρησιμοποιεί το εμπορικό σήμα του Παγκόσμιου Οργανισμού Υγείας, σε μια προσπάθεια να πείσει τους παραλήπτες για την αυθεντικότητά του. Το email έχει ως τίτλο θέματος “Ασθένεια Κορωνοϊού (COVID-19) Σημαντική ανακοίνωση [.] . Περιλαμβάνει επίσης ένα συνημμένο με τίτλο “COVID_19- WORLD ORGANIZATION HEALTH CDC_DOC.zip.arj” που φαίνεται να περιέχει πρόσθετες πληροφορίες, αλλά στην πραγματικότητα είναι παγίδα για να λάβουν οι παραλήπτες το malware. Επιπλέον, το email περιέχει πληροφορίες σχετικά με την πανδημία μαζί με προτάσεις και συμβουλές αντιμετώπισης. Είναι γραμμένο στα Αγγλικά, αλλά οι ερευνητές πιστεύουν ότι οι χάκερς που κρύβονται πίσω από αυτή την εκστρατεία δεν είναι αγγλόφωνοι, λαμβάνοντας υπόψη την ορθογραφία, την γραμματική και τα σημεία στίξης που χρησιμοποιούν. Το μήνυμα υποτίθεται ότι προέρχεται από ένα Κέντρο Ελέγχου Ασθενειών του ΠΟΥ. Φαίνεται ότι οι χάκερς συνδέουν το όνομα του ΠΟΥ με το Αμερικανικό Κέντρο Ελέγχου Ασθενειών (CDC), παρά το γεγονός ότι οι δύο οργανισμοί είναι ξεχωριστοί. Το συνημμένο “COVID_19- WORLD ORGANIZATION HEALTH ORGANIZATION CDC_DOC.zip.arj” είναι ένα συμπιεσμένο αρχείο σε μορφή ARJ, μία μορφή που πιθανότατα χρησιμοποιήθηκε για να αποφευχθεί η ανίχνευση. Κάνοντας κλικ στο συνημμένο και αποσυμπιέζοντας το αρχείο, οι χρήστες θα δουν μια επέκταση “DOC.pdf.exe” αντί για το “Doc.zip.arj”, που τους παροτρύνει να ανοίξουν το αρχείο.

Μόλις ανοίξει το αρχείο, ξεκινά η έγχυση του LokiBot trojan. Τότε, το malware κλέβει ευαίσθητες πληροφορίες, όπως διάφορα credentials, συμπεριλαμβανομένων των FTP credentials, των αποθηκευμένων κωδικών πρόσβασης email, των κωδικών πρόσβασης που αποθηκεύονται στο πρόγραμμα περιήγησης και άλλα. URL: hxxp: / / bslines [.] Xyz / copy / five / fre.php.

Το LokiBot είναι γνωστό από το 2015. Πρόκειται για ένα malware που έχει χρησιμοποιηθεί σε πολλές malspam εκστρατείες με στόχο να κλέψει credentials από προγράμματα περιήγησης, emails πελατών, εργαλεία διαχείρισης, ενώ έχει χρησιμοποιηθεί επίσης με στόχο κατόχους κρυπτονομισμάτων. Το αρχικό malware LokiBot αναπτύχθηκε και πωλήθηκε μέσω email από έναν χάκερ που εμφανίζεται στο διαδίκτυο με το ψευδώνυμο “lokistov” (γνωστός και ως Carter). Διαφημίστηκε αρχικά σε πολλά hacking φόρουμ, στα οποία πωλούταν έως και 300 δολάρια, ενώ αργότερα άλλοι χάκερς άρχισαν να το προσφέρουν κάτω από 80 δολάρια σε “υποχθόνια” κυβερνοεγκλήματα.

Οι ερευνητές της FortiGuard αποκάλυψαν ότι χρήστες από όλο τον κόσμο έχουν μολυνθεί από την συγκεκριμένη malware εκστρατεία που εκμεταλλεύεται τον COVID-19, οι περισσότεροι εκ των οποίων βρίσκονται στην Τουρκία (29%), την Πορτογαλία (19%), τη Γερμανία (12%), την Αυστρία (10%) και τις ΗΠΑ (10%). Μολύνσεις που σχετίζονται με αυτήν την εκστρατεία εντοπίστηκαν επίσης στο Βέλγιο, το Πουέρτο Ρίκο, την Ιταλία, τον Καναδά και την Ισπανία.