Αν ποτέ αντιμετωπίσετε προβλήματα με τη δικτυακή σας σύνδεση και χρειαστείτε μια πιο βαθιά ανάλυση για το τι ακριβώς συμβαίνει στο δίκτυό σας, πρέπει οπωσδήποτε να χρησιμοποιήσετε το Wireshark. To Wireshark αποτελεί τη de-facto εφαρμογή παγκοσμίως που μπορεί να χρησιμοποιήσει κάποιος για τους παραπάνω σκοπούς.

Αποτελεί μια open source λύση, η οποία αρχικά ήταν γνωστή ως Ethereal, και σκοπό έχει την αιχμαλώτιση και απεικόνιση των πακέτων σε πραγματικό χρόνο και σε φορμάτ εύκολα αναγνώσιμο από τους χρήστες του. Περιλαμβάνει φίλτρα, διαφορετικές χρωματικές απεικονίσεις αλλά και άλλα χαρακτηριστικά το οποία θα σας βοηθήσουν να εμβαθύνετε στο δικτυακό σας περιβάλλον και να αναλύσετε μεμονωμένα πακέτα.

Κάπου εδώ θα πρέπει να αναφέρουμε και για την ύπαρξη του εργαλείου tshark, δηλαδή της έκδοσης του Wireshark μόνο για terminal. Χρησιμοποιείται επίσης για την αιχμαλώτιση και την ανάλυση πακέτων και είναι αρκετά χρήσιμο για τις περιπτώσεις όπου η γραφική διεπιφάνεια (GUI) δεν είναι διαθέσιμη. Περισσότερες πληροφορίες για το tshark, μπορείτε να βρείτε στην επίσημη σελίδα του Wireshark.

Σε αυτό το άρθρο θα δούμε κάποια βασικά χαρακτηριστικά αυτού του αποτελεσματικότατου εργαλείου, από που μπορείτε να το κατεβάσετε και πως να το χρησιμοποιήσετε.

Πως δουλεύει το WIRESHΑRK

Όπως ήδη έχουμε πει το Wireshark είναι ένας ανιχνευτής και αναλυτής πακέτων. Αιχμαλωτίζει δηλαδή τη δικτυακή κίνηση του τοπικού δικτύου και στη συνέχεια αποθηκεύει τα δεδομένα για μεταγενέστερη ανάλυση. Μπορεί να αναλύσει πακέτα από Ethernet, Bluetooth, 802.11 (Ασύρματες), Token Ring και Frame Relay συνδέσεις.

Το Wireshark επιτρέπει τη χρήση φίλτρων πριν, κατά τη διάρκεια ή και μετά την αιχμαλώτιση των πακέτων με σκοπό να βοηθήσει τους χρήστες του να βρουν αυτό που πραγματικά αναζητούν. Παραδείγματος χάρη, μπορείτε να ορίσετε ένα φίλτρο που θα σας επιτρέπει να βλέπετε μόνο την TCP σύνδεση μεταξύ 2 συγκεκριμένων IP διευθύνσεων. Το συγκεκριμένο χαρακτηριστικό του, δηλαδή τα φίλτρα, έκαναν το Wireshark ίσως το πιο χρήσιμο εργαλείο ανάλυσης πακέτων.

Πως να το εγκαταστήσετε

Το Wireshark υποστηρίζεται από Windows, Mac και Linux λειτουργικά συστήματα. Η εγκατάσταση είναι πολύ εύκολη και η βασική του έκδοση προσφέρεται δωρεάν.

Windows

Η εγκατάσταση του WIRESHΑRK σε περιβάλλον Windows είναι πολύ απλή. Αρχικά θα πρέπει να γνωρίζετε τον τύπο συστήματός σας (32-bit ή 64-bit). Στη συνέχεια επισκεφθείτε την επίσημη σελίδα του Wireshark επιλέξτε τον κατάλληλο installer, ανάλογα με το τύπο του μηχανήματός σας. Κατεβάστε τον τοπικά στον υπολογιστή σας και εκτελέστε τον διαλέγοντας τον επιθυμητό φάκελο εγκατάστασης. Ο installed περιλαμβάνει ήδη το Npcap, το εργαλείο που θα είναι υπεύθυνο για την αιχμαλώτιση των πακέτων.

Mac

To Wireshark είναι διαθέσιμο μέσω του package manager, Homebrew. Για να εγκαταστήσετε το Homebrew, εκτελέστε τη παρακάτω εντολή σε ένα terminal:

| /usr/bin/ruby -e “$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)” |

Με το Homebrew εγκατεστημένο, μπορείτε να έχετε πρόσβαση σε αρκετά open source προγράμματα για υπολογιστές Mac. Εγκαταστήστε το Wireshark εκτελώντας την παρακάτω εντολή σε terminal:

| brew install wireshark |

To Hombrew, θα εγκαταστήσει και όλα τα σχετικά dependencies στον υπολογιστή σας ώστε το Wireshark να δουλεύει σωστά.

Linux

Ανάλογα με το Linux distribution σας, η εγκατάσταση του Wireshark στον υπολογιστή σας μπορεί να διαφέρει. Εκτελέστε τις παρακάτω εντολές σε ένα terminal:

Ubuntu

| sudo apt-get install wireshark sudo dpkg-reconfigure wireshark-common sudo adduser $USER wireshark |

Οι παραπάνω εντολές, θα κατεβάσουν το Wireshark, θα το ανανεώσουν και στη συνέχεια θα δώσουν δικαιώματα χρήστη για να μπορείτε να το χρησιμοποιείτε.

Red Hat/Fedora

| sudo dnf install wireshark-qt sudo usermod -a -G wireshark username |

Οι παραπάνω εντολές, εγκαθιστούν την GUI και CLI (έκδοση command/line) εκδόσεις του Wireshark ενώ δίνουν και τα απαραίτητα δικαιώματα για τη χρήση του.

Kali Linux

Όπως πολύ σωστά περιμένατε, το Wireshark βρίσκεται προ-εγκαταστημένο σε αυτή την Linux έκδοση. Μπορείτε να το βρείτε στη κατηγορία “Sniffing & Spoofing”

Πως να το χρησιμοποιήσετε

Έχοντας πλέον το Wireshark εγκατεστημένο στον υπολογιστή μας, ας δούμε πως μπορούμε αρχικά να αιχμαλωτίσουμε πακέτα και, στη συνέχεια, να αναλύσουμε τη δικτυακή κίνηση.

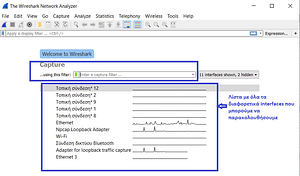

Αιχμαλώτιση πακέτων

Ανοίγοντας το Wireshark, θα δούμε μία οθόνη η οποία περιλαμβάνει μία λίστα με όλες τις δικτυακές συνδέσεις που μπορούμε να παρακολουθήσουμε. Μπορούμε επίσης να αξιοποιήσουμε το πεδίο capture filter, έτσι ώστε να αιχμαλωτίσουμε μόνο τη δικτυακή κίνηση που μας ενδιαφέρει.

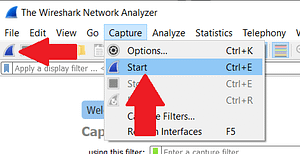

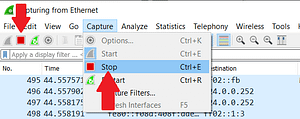

Επιλέγοντας το επιθυμητό interface (π.χ. Εthernet), η ανάλυση μπορεί να ξεκινήσει με έναν από τους παρακάτω τρόπους:

- Κάνοντας κλικ στο μπλε πτερύγιο στη γραμμή εργαλείων με όνομα “Start Capturing Packets”

- Επιλέγοντας στο μενού Capture και έπειτα Start

- Πατώντας τα πλήκτρα Control και E.

- Kάνοντας διπλό κλικ στο interface που μας ενδιαφέρει

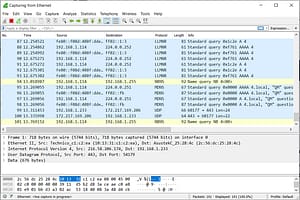

Πλέον μπορούμε να δούμε σε πραγματικό χρόνο όλα τα πακέτα που έχει αιχμαλωτίσει για εμάς το Wireshark.

Για να τερματίσουμε την αιχμαλώτιση πακέτων, μπορούμε να πατήσουμε το κόκκινο πτερύγιο στη γραμμή εργαλείων είτε να περιηγηθούμε στο μενού και συγκεκριμένα στην επιλογή Capture και μετά Stop.

Ανάλυση Πακέτων

Το Wireshark αποτελείται από τρία βασικά παράθυρα ανάλυσης. Αν επιλέξουμε ένα συγκεκριμένο πακέτο, βλέπουμε ότι τα 2 κάτω παράθυρα διαμορφώνονται ώστε να μας δείξουν περισσότερες πληροφορίες για αυτό το πακέτο. Ας δούμε τις λεπτομέρειες για κάθε στήλη που βρίσκεται στο πάνω παράθυρo:

- No.: Η σειρά με την οποία αιχμαλωτίστηκαν τα πακέτα. Η αγκύλη μας δείχνει ότι το πακέτο αποτελεί μέρος μιας “συζήτησης”.

- Time: Χρονικό διάστημα που μεσολάβησε από την έναρξη της αιχμαλώτισης μέχρι την αιχμαλώτιση του συγκεκριμένου πακέτου

- Source: η IP διεύθυνση του συστήματος που έστειλε το πακέτο.

- Destination: η IP διεύθυνση του συστήματος που έλαβε το πακέτο.

- Protocol: Ο τύπος του κάθε πακέτου, π.χ. TCP, DNS, DHCPv6, ARP, κ.α.

- Length: Το μέγεθος του πακέτου σε bytes.

- Info: Περισσότερες πληροφορίες για το περιεχόμενο κάθε πακέτου.

Το μεσαίο παράθυρο που ονομάζεται “Packet Details” μας δείχνει πληροφορίες που σχετίζονται με το πακέτο σε όσο το δυνατό πιο ευανάγνωστη μορφή. Το κάτω παράθυρο, που ονομάζεται “Packet Bytes” μας δείχνει το ίδιο το πακέτο σε δεκαεξαδική μορφή. Σε αυτό το παράθυρο, αν εξετάζουμε ένα πακέτο που αποτελεί μέρος “συζήτησης”, μπορούμε να κάνουμε δεξί κλικ πάνω του, να επιλέξουμε Follow, και να δούμε μόνο τα πακέτα της συγκεκριμένης “συζήτησης”.

Τα φίλτρα του WIRESHΑRK

Δύο από τα καλύτερα χαρακτηριστικά του Wireshark, είναι τα: Wireshark Capture και Wireshark Display φίλτρα. Τα φίλτρα μας επιτρέπουν να ελέγξουμε τα πακέτα που έχουμε αιχμαλωτίσει όπως εμείς θέλουμε και χρειαζόμαστε να τα βλέπουμε με σκοπό την καλύτερη επιδιόρθωση του δικτυακού προβλήματος που πιθανόν να αντιμετωπίζουμε.

Wireshark Capture Filters

Η συγκεκριμένη λειτουργία χρησιμοποιείται για να φιλτράρει τα πακέτα που αιχμαλωτίζουμε. Πρακτικά αν τα πακέτα δεν πληρούν τις προϋποθέσεις που εμείς θα ορίσουμε το Wireshark δεν τα αποθηκεύει καν. Μερικά παραδείγματα φίλτρων που μπορούμε να χρησιμοποιήσουμε είναι:

- HostIP-address: Φιλτράρισμα με βάση τη διεύθυνση IP.

- net168.0.0/24: Φιλτράρισμα όλης της διαδικτυακής κίνησης στο subnet.

- dsthostIP-address: Φιλτράρισμα των πακέτων που στέλνονται στον συγκεκριμένο host.

- Port 22: Φιλτράρισμα με βάση την κίνηση στην πόρτα 22.

- Portnot 22 andnot 22: Φιλτράρισμα με βάση την κίνηση και δεν είναι shh και arp.

Wireshark Display Filters

Tο Wireshark Display Filter αλλάζει την εικόνα της κίνησης που έχουμε αιχμαλωτίσει κατά την ανάλυση. Αφού έχουμε σταματήσει την αιχμαλώτιση των πακέτων μπορούμε να χρησιμοποιήσουμε τη συγκεκριμένη λειτουργία ώστε να διευκολύνουμε την ανάλυσή μας για την επιδιόρθωση του προβλήματος. Τέτοια φίλτρα μπορεί να είναι τα παρακάτω:

- ip.src==IP-addressandip.dst==IP-address: Αυτό το φίλτρο θα μας δείξει τα πακέτα που ξεκινάνε από τον έναν υπολογιστή και καταλήγουν στον άλλον.

- tcp.porteq 80: Θα μας δείξει όλη την κίνηση στην πόρτα 80.

- Icmp: Το συγκεκριμένο φίλτρο θα μας δείξει μόνο την κίνηση icmp.

- ip.addr != IP_address: Θα μας δείξει όλη την κίνηση εκτός από αυτή που ξεκινάει από ή προορίζεται στο συγκεκριμένο υπολογιστή.

Περισσότερα εργαλεία του WIRESHΑRK

Εκτός από την αιχμαλώτιση πακέτων και το φιλτράρισμα υπάρχουν πολλά ακόμα εργαλεία στο Wireshark που μπορούν να μας διευκολύνουν αρκετά.

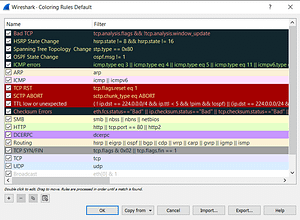

Μπορούμε να ρυθμίσουμε το Wireshark ώστε τα πακέτα μου αιχμαλωτίζουμε να χρωματίζονται ανάλογα με τα φίλτρα που έχουμε θέσει. Περισσότερα παραδείγματα για αυτό μπορούμε να δούμε εδώ.

By default, το Wireshark αιχμαλωτίζει μόνο πακέτα που προέρχονται από ή στέλνονται στο τοπικό υπολογιστή. Πηγαίνοντας στην επιλογή Capture του μενού και στη συνέχεια στο Options, μπορούμε να δούμε το tick-box “enable promiscuous mode for all interfaces”. Η επιλογή αυτή μας δίνει τη δυνατότητα να αιχμαλωτίσουμε πακέτα που διακινούνται σε όλο το δίκτυο που είμαστε συνδεδεμένοι.

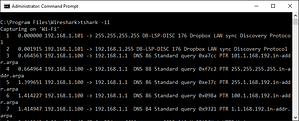

Επίσης, το Wireshark παρέχει Command Line Interface (CLI) για να μπορέσουμε να το χρησιμοποιήσουμε σε σύστημα που δεν υποστηρίζει γραφικό περιβάλλον.

Σε ένα τέτοιο περιβάλλον θα μπορούσαμε να τρέξουμε τις παρακάτω εντολές:

- Wireshark: για να ξεκινήσουμε το wireshark σε GUI περιβάλλον

- Wireshark -h: για να δούμε όλες τις διαθέσιμες παραμέτρους που μπορεί να λάβει το Wireshark.

- wireshark –aduration:300 –ieth1 –wwireshark.: για να αιχμαλωτίσουμε Ethernet κίνηση για 5 λεπτά.

Επίσης, με σκοπό την εξάσκησή μας μπορούμε να κατεβάσουμε έτοιμα αρχεία που προσφέρει το ίδιο το Wireshark και περιέχουν πακέτα από διαφορετικές δικτυακές κινήσεις. Στη συνέχεια, τα αρχεία αυτά μπορούμε να τα φορτώσουμε στο εργαλείο επιλέγοντας File, έπειτα Open και επιλέγοντας το επιθυμητό αρχείο για ανάλυση.

Όπως, είπαμε το WIRESHΑRK είναι ένα πολύ δυνατό εργαλείο και αυτό που κάναμε σε αυτό το άρθρο είναι να δούμε ελάχιστες από τις δυνατότητες που προσφέρει. Οι επαγγελματίες του χώρου το χρησιμοποιούν για να αναλύσουν εφαρμογές δικτυακών πρωτοκόλλων, να εξετάσουν θέματα ασφαλείας αλλά και για να έχουν καλύτερη ορατότητα της κίνησης του δικτύου τους. Περισσότερες πληροφορίες για το WIRESHΑRK μπορείτε να βρείτε στον επίσημο οδηγό του για χρήστες.

Περιμένουμε τα σχόλιά σας και τις εντυπώσεις σας.