Ένα νέο κακόβουλο λογισμικό botnet που βασίζεται στο Go με το όνομα «GoTrim» σαρώνει τον ιστό για self-hosted ιστοτόπους WordPress και προσπαθεί να κάνει brute force στον κωδικό πρόσβασης του διαχειριστή και να πάρει τον έλεγχο του ιστότοπου.

Παραβιάζοντας την ασφάλεια αυτών των ιστότοπων, οι κακόβουλοι φορείς μπορούν να αναπτύξουν κακόβουλο λογισμικό, να εισάγουν scripts κλοπής πιστωτικών καρτών, να δημιουργήσουν σελίδες ηλεκτρονικού “ψαρέματος” και να διαπράξουν άλλες κακόβουλες δραστηριότητες που θα μπορούσαν να επηρεάσουν εκατομμύρια χρήστες, ανάλογα με το πόσο ευρέως χρησιμοποιούνται οι παραβιασμένοι ιστότοποι.

Η Fortinet εξέτασε πρόσφατα το διαβόητο GoTrim botnet, αποτελώντας την πρώτη εταιρεία κυβερνοασφάλειας που εντρυφεί στην πολυπλοκότητά του. Παρά το γεγονός ότι βρίσκεται σε κατάσταση εξέλιξης, τα αποτελέσματά τους δείχνουν ότι αυτό το κακόβουλο λογισμικό δεν είναι καθόλου αδύναμο και διαθέτει τρομερές δυνατότητες.

Δείτε επίσης: iOS 14: Γάλλος σύμβουλος προτείνει πρόστιμο 6 εκατομμυρίων

Το GoTrim botnet στοχεύει ιστότοπους WordPress

Η εκστρατεία κακόβουλου λογισμικού GoTrim που εντόπισε η Fortinet ξεκίνησε τον Σεπτέμβριο του 2022 και εξακολουθεί να βρίσκεται σε εξέλιξη.

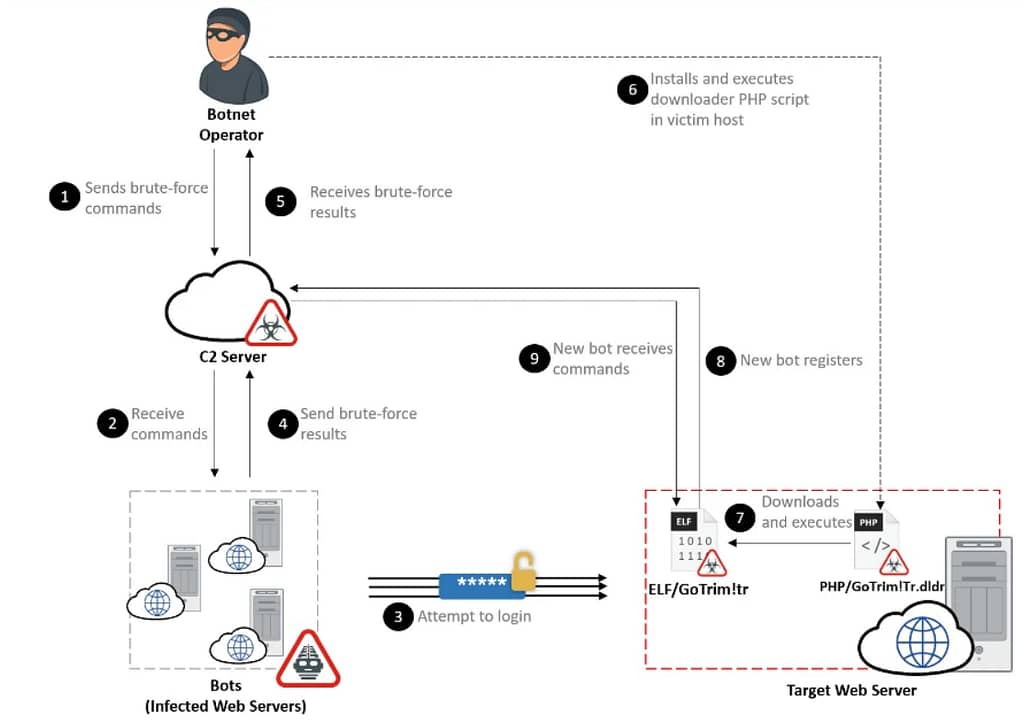

Οι δημιουργοί του κακόβουλου λογισμικού δίνουν στο botnet έναν πλούσιο κατάλογο στόχων και credentials. Στη συνέχεια, το κακόβουλο λογισμικό συνδέεται με όλους αυτούς τους ιστότοπους, προσπαθώντας να κάνει brute force στα admin accounts με τις παρεχόμενες πληροφορίες.

Εάν είναι επιτυχής η προσπάθεια, το GoTrim συνδέεται στον ιστότοπο που έχει παραβιαστεί και αναφέρει τη νέα μόλυνση στον command and control server (C2), συμπεριλαμβανομένου ενός bot ID με τη μορφή ενός MD5 hash που δημιουργήθηκε πρόσφατα.

Δείτε επίσης: LockBit: Επιτέθηκε στο Υπουργείο Οικονομικών της Καλιφόρνια

Στη συνέχεια, το κακόβουλο λογισμικό χρησιμοποιεί PHP scripts για να εντοπίσει τους clients του GoTrim bot από μια κωδικοποιημένη διεύθυνση. Στην συνέχεια διαγράφονται τόσο ο κακόβουλος κώδικας όσο και το brute-forcing component, αφού δεν χρειάζονται.

Το botnet μπορεί να λειτουργήσει σε δύο λειτουργίες: “client” και “server”.

Στο client mode, το malware θα ξεκινήσει τη σύνδεση με το C2 του botnet, ενώ στο server mode, ξεκινά έναν διακομιστή HTTP και αναμένει τα εισερχόμενα αιτήματα από το C2.

Εάν το παραβιασμένο endpoint είναι απευθείας συνδεδεμένο στο Διαδίκτυο, τότε το GoTrim ορίζει από προεπιλογή το server mode.

Το GoTrim στέλνει αιτήματα beacon στο C2 κάθε δύο λεπτά και αν αποτύχει να λάβει απάντηση μετά από 100 επαναλήψεις, τερματίζεται.

Αποφυγή εντοπισμού

Για να μείνει μακριά από το ραντάρ της ασφάλειας του WordPress, το GoTrim επικεντρώνεται σε ιστότοπους self-hosted και αποφεύγει εντελώς εκείνους που φιλοξενούνται στο WordPress.com.

Για να επιτευχθεί αυτό, το HTTP header ‘Referer’ ελέγχεται για το “wordpress.com” και τυχόν παρουσία του σταματά τη στόχευση σε αυτόν τον ιστότοπο.

Επιπλέον, το GoTrim μιμείται το νόμιμο Firefox σε αιτήματα Windows 64-bit για να παρακάμψει τις προστασίες anti-bot.

Τέλος, εάν ο στοχευμένος ιστότοπος WordPress χρησιμοποιεί ένα πρόσθετο CAPTCHA για να σταματήσει τα bots, το κακόβουλο λογισμικό το εντοπίζει και φορτώνει την αντίστοιχη λύση. Επί του παρόντος, υποστηρίζει επτά δημοφιλή plugins.

Η Fortinet είπε επίσης ότι το botnet GoTrim αποφεύγει ιστότοπους που φιλοξενούνται στο “1gb.ru”, αλλά δεν μπόρεσε να προσδιορίσει τους ακριβείς λόγους.

Δείτε επίσης: Microsoft drivers: Χρησιμοποιούνται για επιθέσεις ransomware

Για να μετριάσουν την απειλή GoTrim, οι ιδιοκτήτες ιστότοπων WordPress θα πρέπει να χρησιμοποιούν ισχυρούς κωδικούς πρόσβασης λογαριασμού διαχειριστή που είναι δύσκολο να γίνουν bruto force ή να χρησιμοποιήσουν ένα 2FA plugin.

Τέλος, οι διαχειριστές του WordPress θα πρέπει να αναβαθμίσουν το βασικό λογισμικό CMS και όλα τα ενεργά plugins στον ιστότοπο στην πιο πρόσφατη διαθέσιμη έκδοση, η οποία αντιμετωπίζει γνωστά τρωτά σημεία που μπορούν να αξιοποιήσουν οι χάκερ για αρχικό compromise.

Οι επιθέσεις brute-force είναι μια από τις πιο συνηθισμένες μορφές hack που χρησιμοποιούνται σήμερα. Λειτουργούν επιχειρώντας πολλούς διαφορετικούς συνδυασμούς σε γρήγορη διαδοχή μέχρι να βρεθεί ο σωστός συνδυασμός κωδικού πρόσβασης.

Πηγή πληροφοριών: bleepingcomputer.com