Μια phishing καμπάνια με στόχο την κλοπή crypto, έχει σχεδιαστεί με τέτοιο τρόπο ώστε να παρακάμπτει τον έλεγχο ταυτότητας δύο παραγόντων (2FA) για να αποκτά πρόσβαση σε λογαριασμούς σε Coinbase, MetaMask, Crypto.com και KuCoin.

Τα phishing sites φιλοξενούνται στην υπηρεσία Microsoft Azure Web Apps και τα θύματα παρασύρονται σε αυτά τα sites μέσω phishing μηνυμάτων που μοιάζουν με αιτήματα επιβεβαίωσης συναλλαγών ή ειδοποιήσεις για ύποπτη δραστηριότητα.

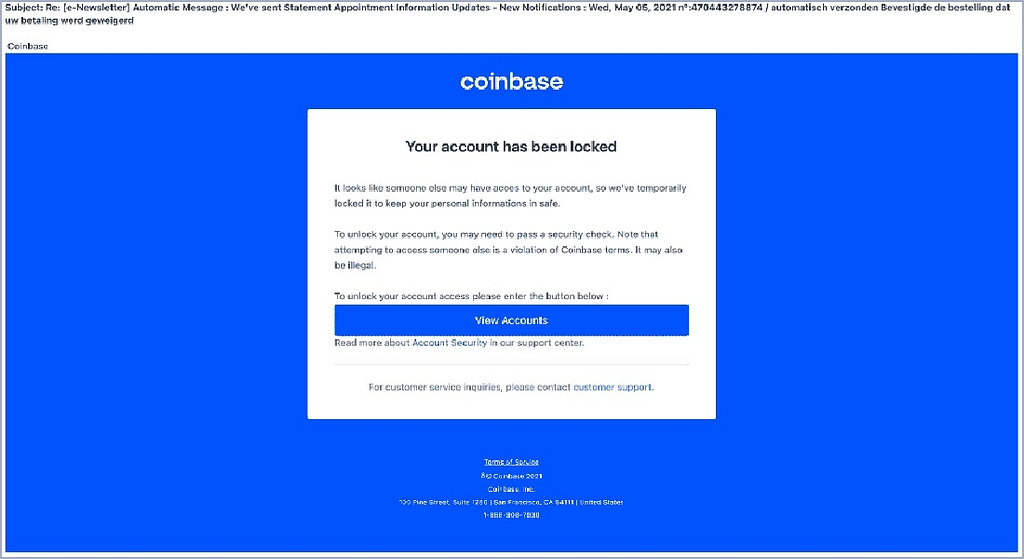

Για παράδειγμα, ένα από τα phishing emails που εμφανίστηκαν σε αυτές τις επιθέσεις ισχυριζόταν ότι ήταν από την Coinbase. Σύμφωνα με αυτό το email, η Coinbase είχε κλειδώσει τον λογαριασμό λόγω ύποπτης δραστηριότητας.

Στο email υπάρχει ένας σύνδεσμος, για την υποτιθέμενη αντιμετώπιση του ζητήματος. Οι στόχοι που επισκέπτονται το phishing site, έρχονται στη συνέχεια αντιμέτωποι με ένα παράθυρο συνομιλίας που μοιάζει να είναι για “υποστήριξη πελατών”. Ωστόσο, το άτομο πίσω από την “υποστήριξη πελατών” είναι στην πραγματικότητα ένας απατεώνας που θα καθοδηγήσει τον στόχο μέσω πολλαπλών βημάτων για να τον εξαπατήσει.

Δείτε επίσης: AXLocker ransomware: Παραβιάζει Discord accounts

Η PIXM παρακολουθεί αυτή την εκστρατεία από την έναρξή της το 2021, όταν η ομάδα απειλών στόχευε μόνο την Coinbase. Πρόσφατα, οι αναλυτές παρατήρησαν την επέκταση της εκστρατείας με στόχο τις MetaMask, Crypto.com και KuCoin.

Παράκαμψη 2FA

Στην πρώτη φάση της επίθεσης μέσα στο ψεύτικο site του crypto exchange, τα θύματα θα δουν μια ψεύτικη φόρμα σύνδεσης, ακολουθούμενη από μια προτροπή για έλεγχο ταυτότητας δύο παραγόντων.

Οι φορείς απειλών θα κλέψουν τυχόν credentials που εισάγονται κατά τη διάρκεια αυτού του σταδίου. Στη συνέχεια, περιμένουν τον κωδικό 2FA που απαιτείται για την πρόσβαση στο λογαριασμό.

Ουσιαστικά, οι επιτιθέμενοι εισάγουν τα κλεμμένα credentials στη νόμιμη ιστοσελίδα, και περιμένουν την αποστολή ενός κωδικού 2FA. Χωρίς να γνωρίζει την εξαπάτηση, το θύμα εισάγει έναν έγκυρο κωδικό 2FA σε αυτό που νομίζει ότι είναι ο νόμιμος ιστότοπος. Οι επιτιθέμενοι κλέβουν και αυτόν τον κωδικό και τον βάζουν γρήγορα στο νόμιμο site για να αποκτήσουν πρόσβαση στο crypto account του θύματος.

Αξίζει να σημειωθεί, ότι οι phishing επιθέσεις που στοχεύουν MetaMask accounts, στοχεύουν σε recovery phrases αντί για credentials ή κωδικούς 2FA.

Επικοινωνία με τους απατεώνες

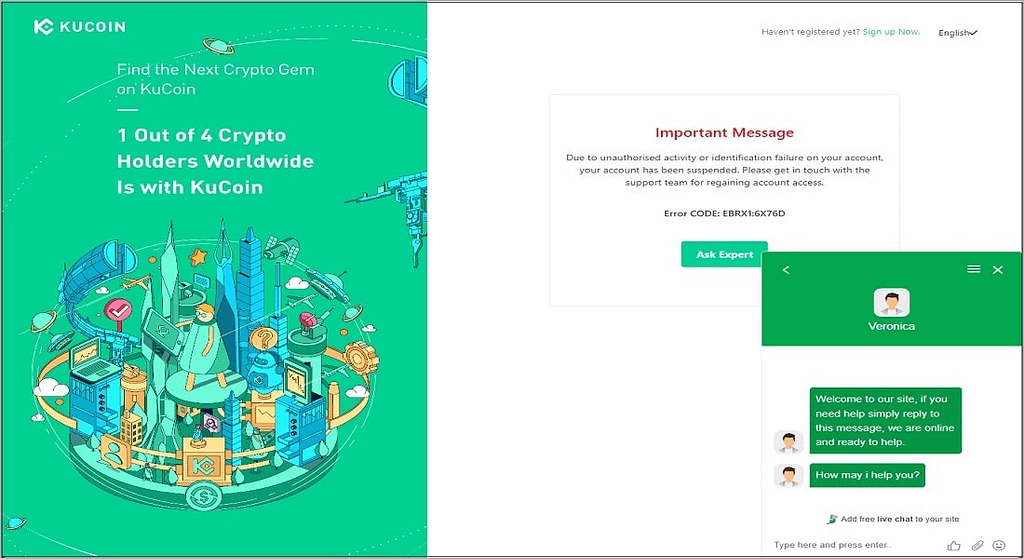

Ανεξάρτητα από το αν ένας κωδικός 2FA λειτουργεί ή όχι, οι απατεώνες προχωρούν στο επόμενο στάδιο της επίθεσής τους, που είναι η υποστήριξη μέσω chat.

Εμφανίζεται ένα ψεύτικο μήνυμα σφάλματος που λέει ότι ο λογαριασμός έχει ανασταλεί για ύποπτη δραστηριότητα, και προτρέπει τον επισκέπτη να επικοινωνήσει με την υποστήριξη πελατών.

Σε αυτή τη συνομιλία υποστήριξης, οι εγκληματίες του κυβερνοχώρου ξεκινούν μια συνομιλία με τον στόχο τους για να τον κρατήσουν on-line σε περίπτωση που χρειαστούν διαφορετικά credentials σύνδεσης, recovery phrases ή κωδικούς 2FA.

Δείτε επίσης: Microsoft: Οι επιθέσεις κλοπής token αυξάνονται συνεχώς

“Θα ζητήσουν από τον χρήστη το όνομα χρήστη, τον κωδικό πρόσβασης και τον κωδικό ελέγχου ταυτότητας 2 παραγόντων απευθείας στη συνομιλία“, εξηγεί η νέα αναφορά της PIXM.

“Στη συνέχεια, ο εγκληματίας θα το μεταφέρει απευθείας σε ένα πρόγραμμα περιήγησης στον υπολογιστή του και θα προσπαθήσει ξανά να αποκτήσει πρόσβαση στον λογαριασμό χρήστη“.

Εάν ένας απατεώνας παραβιάσει επιτυχώς έναν λογαριασμό, θα συνεχίσει να επικοινωνεί με το θύμα μέσω υποστήριξης πελατών, γιατί μπορεί να χρειαστεί να επιβεβαιώσει τις μεταφορές κεφαλαίων, όσο ο απατεώνας αδειάζει τα πορτοφόλια του.

Ωστόσο, για λογαριασμούς στους οποίους δεν μπορούν να έχουν πρόσβαση μέσω της συνομιλίας υποστήριξης, οι επιτιθέμενοι μεταβαίνουν σε μια εναλλακτική μέθοδο για να πιστοποιήσουν τη συσκευή τους ως “αξιόπιστη” για την πλατφόρμα κρυπτονομισμάτων.

Απομακρυσμένη πρόσβαση για κλοπή crypto

Οι επιτιθέμενοι πείθουν το θύμα να κατεβάσει και να εγκαταστήσει την εφαρμογή απομακρυσμένης πρόσβασης ‘TeamViewer’, για να ξεπεράσουν το εμπόδιο του authentication.

Στη συνέχεια, οι απατεώνες ζητούν από τα θύματά τους να συνδεθούν στα πορτοφόλια κρυπτονομισμάτων ή στα exchange accounts τους. Ενώ το κάνουν αυτό, οι απατεώνες προσθέτουν έναν τυχαίο χαρακτήρα στο πεδίο του κωδικού πρόσβασης, ο οποίος στη συνέχεια προκαλεί αποτυχία σύνδεσης.

Στη συνέχεια, ο εισβολέας ζητά από το θύμα να επικολλήσει τον κωδικό πρόσβασης στη συνομιλία του TeamViewer. Χρησιμοποιεί τον κωδικό πρόσβασης (χωρίς τον τυχαίο χαρακτήρα) για να συνδεθεί στο λογαριασμό από τη συσκευή του και, στη συνέχεια, παίρνει το confirmation link της συσκευής που στάλθηκε στο θύμα για να κάνει τη συσκευή του να φαίνεται αξιόπιστη.

Δείτε επίσης: Zeppelin ransomware: Το τέλος μιας ρωσικής απειλής

Ενώ το θύμα παραμένει σε μια συνομιλία υποστήριξης, οι επιτιθέμενοι αποκτούν πρόσβαση στο λογαριασμό ή το πορτοφόλι και γρήγορα αφαιρούν όλα τα crypto.

Για να μην πέσετε θύμα απάτης όπως αυτή, είναι σημαντικό να ελέγχετε πάντα τη διεύθυνση ηλεκτρονικού ταχυδρομείου του αποστολέα και τις διευθύνσεις URL που περιλαμβάνονται στο μήνυμα.

Εάν οι διευθύνσεις URL στο μήνυμα ηλεκτρονικού ταχυδρομείου που λάβατε δεν ταιριάζουν με αυτές της πλατφόρμας crypto, είναι πιθανό να πρόκειται για απάτη. Διαγράψτε το αμέσως.

Γενικά, θα πρέπει να είστε πολύ προσεκτικοί με τα emails και τα μηνύματα που λαμβάνετε και να ελέγχετε για σημάδια που θα μπορούσαν αν δείξουν ότι πρόκειται για απάτη. Αυτά περιλαμβάνουν ορθογραφικά και συντακτικά λάθη, γενικές προσφωνήσεις (π.χ. αγαπητές πελάτη) κλπ. Επίσης, αυτά τα emails χρησιμοποιούν θέματα που προκαλούν άγχος στον παραλήπτη για να δράσει χωρίς δεύτερες σκέψεις.

Δυστυχώς, δεν υπάρχει καμία εγγύηση ότι θα μπορέσετε να πάρετε πίσω τα χρήματά σας, εάν σας εξαπατήσουν και κλέψουν τα crypto σας. Επομένως, πρέπει να είστε πολύ προσεκτικοί!

Πηγή: www.bleepingcomputer.com