Εντοπίστηκε ένα νέο Python backdoor που στόχευε VMware ESXi servers, επιτρέποντας στους χάκερ να εκτελούν εντολές εξ αποστάσεως σε ένα παραβιασμένο σύστημα.

Δείτε επίσης: 2022: Οι ethical hackers ανακάλυψαν 65.000 ευπάθειες

Το VMware ESXi είναι μια πλατφόρμα εικονικοποίησης που χρησιμοποιείται συνήθως από επιχειρήσεις για το hosting πολλών server σε μία συσκευή, ενώ χρησιμοποιεί τους πόρους της CPU και της μνήμης πιο αποτελεσματικά.

Οι ερευνητές της Juniper Networks εντόπισαν πρόσφατα πάνω το backdoor σε έναν server VMware ESXi, αλλά δυστυχώς δεν μπόρεσαν να εντοπίσουν τη βασική αιτία του τρόπου compromise, δεδομένης της περιορισμένης διατήρησης αρχείων καταγραφής.

Πιστεύουν ότι ο server μπορεί να έχει παραβιαστεί χρησιμοποιώντας τις ευπάθειες CVE-2019-5544 και CVE-2020-3992 στην υπηρεσία OpenSLP του ESXi.

Παρόλο που το κακόβουλο λογισμικό μπορεί θεωρητικά να στοχεύσει συστήματα Linux και Unix, οι αναλυτές της Juniper παρατήρησαν αρκετές ενδείξεις ότι δημιουργήθηκε ειδικά για επιθέσεις στο ESXi.

Δείτε επίσης: Αυστραλία: 4 Συλλήψεις για Pig Butchering scam αξίας 100 εκατ.

Λειτουργία του backdoor

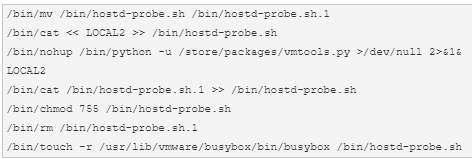

Το νέο backdoor python προσθέτει επτά γραμμές μέσα στο “/etc/rc.local.d/local.sh”, ένα από τα λίγα αρχεία ESXi που επιβιώνουν μεταξύ των επανεκκινήσεων και εκτελούνται κατά την εκκίνηση.

Κανονικά, αυτό το αρχείο είναι κενό εκτός από μερικά σχόλια και μια δήλωση εξόδου.

Μία από αυτές τις γραμμές εκκινεί ένα Python script που είναι αποθηκευμένο ως “/store/packages/vmtools.py,” σε έναν κατάλογο που αποθηκεύει εικόνες δίσκου VM, logs και άλλα.

Η Juniper Networks υπέθεσε ότι οι διαχειριστές του κακόβουλου λογισμικού είχαν σαφή στόχο να στοχεύσουν ειδικά τους VMware ESXi servers, δεδομένου του ονόματος και της τοποθεσίας του script.

Σύμφωνα με την έκθεση της Juniper Networks, το Python script που χρησιμοποιήθηκε σε αυτή την επίθεση είναι αρκετά ευέλικτο ώστε να μπορεί να προσαρμοστεί για χρήση με Linux και άλλα συστήματα τύπου UNIX χωρίς να απαιτούνται σημαντικές τροποποιήσεις. Παρόλα αυτά, υπάρχουν πολυάριθμα στοιχεία που υποδηλώνουν ότι αυτός ο κακόβουλος κώδικας σχεδιάστηκε ειδικά για να στοχεύει μηχανήματα ESXi.

Αυτό το script εκκινεί έναν web server που δέχεται κρυπτογραφημένα αιτήματα POST από εξωτερικές πηγές. Τα αιτήματα αυτά μπορεί να περιέχουν εντολές κωδικοποιημένες με base-64 ή να εκκινούν ένα reverse shell στον host.

Δείτε επίσης: Azov Wiper: Νέο επικίνδυνο wiper malware εμφανίστηκε

Η τεχνική του reverse shell επιτρέπει στον κακόβουλο δράστη να παρακάμψει τους περιορισμούς του firewall και την περιορισμένη συνδεσιμότητα δικτύου.

Οι ειδικοί ασφαλείας της Juniper εντόπισαν κακόβουλους φορείς που τροποποιούσαν τo HTTP proxy configuration του ESXi για να παρέχουν απομακρυσμένη πρόσβαση και να επικοινωνούν με έναν “φυτεμένο” webserver.

Επειδή το αρχείο που χρησιμοποιείται για τη ρύθμιση αυτής της νέας διαμόρφωσης, “/etc/vmware/rhttpproxy/endpoints.conf”, δημιουργεί και αντίγραφα ασφαλείας και αποκαθίσταται μετά την επανεκκίνηση, τυχόν τροποποιήσεις σε αυτό είναι persistent.

Για να εκτιμήσετε αν οι ESXi servers σας έχουν επηρεαστεί από αυτό το backdoor, αναζητήστε τα προαναφερθέντα αρχεία καθώς και τυχόν προστιθέμενες γραμμές στο αρχείο “local.sh”.

Για να διασφαλιστεί το υψηλότερο επίπεδο ασφάλειας, όλα τα configuration files που παραμένουν σε ισχύ κατά τις επανεκκινήσεις πρέπει να εξετάζονται προσεκτικά για τυχόν ενδείξεις ύποπτων τροποποιήσεων και να επαναφέρονται αμέσως στις κατάλληλες ρυθμίσεις.

Τέλος, οι admins θα πρέπει να περιορίζουν όλες τις εισερχόμενες συνδέσεις δικτύου σε αξιόπιστους hosts και οι διαθέσιμες ενημερώσεις ασφαλείας που αντιμετωπίζουν exploits που χρησιμοποιούνται για αρχικό compromise θα πρέπει να εφαρμόζονται το συντομότερο δυνατό.

Πηγή πληροφοριών: bleepingcomputer.com