Ένα backdoor malware που ανακαλύφθηκε πρόσφατα με το όνομα BPFdoor στοχεύει κρυφά τα συστήματα Linux και Solaris χωρίς να γίνει αντιληπτό για περισσότερα από πέντε χρόνια. Το BPFdoor είναι ένα backdoor Linux/Unix που επιτρέπει στους απειλητικούς παράγοντες να συνδέονται εξ αποστάσεως σε ένα Linux shell για να αποκτήσουν πλήρη πρόσβαση σε μια παραβιασμένη συσκευή.

Το κακόβουλο λογισμικό δεν χρειάζεται να ανοίγει θύρες, δεν μπορεί να σταματήσει από firewalls και μπορεί να ανταποκριθεί σε εντολές από οποιαδήποτε διεύθυνση IP στον Ιστό, καθιστώντας το ιδανικό εργαλείο για εταιρική κατασκοπεία και επίμονες επιθέσεις.

Δείτε επίσης: Η Zyxel διορθώνει κρίσιμα firewall flaws

Ανάλυση «μαγικών» πακέτων

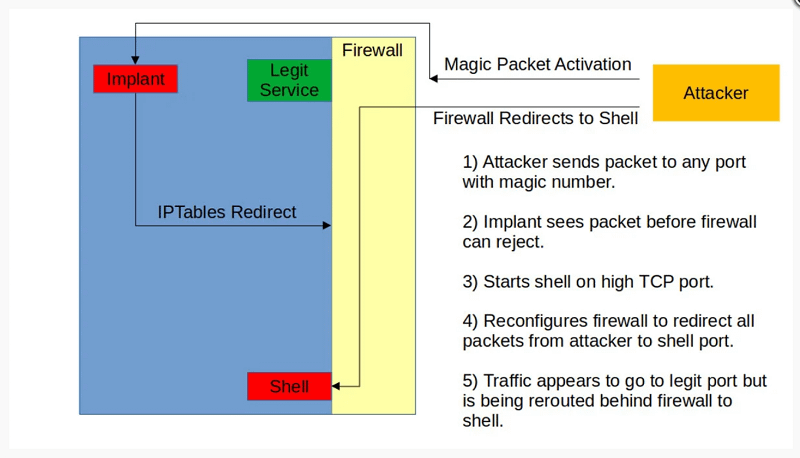

Το BPFdoor είναι ένα passive backdoor, που σημαίνει ότι μπορεί να ακούσει σε μία ή περισσότερες θύρες για εισερχόμενα πακέτα από έναν ή περισσότερους hosts, που οι εισβολείς μπορούν να χρησιμοποιήσουν για να στείλουν εντολές εξ αποστάσεως στο παραβιασμένο δίκτυο.

Το κmalware χρησιμοποιεί ένα φίλτρο πακέτων Berkeley (το BPF στο όνομα του backdoor), το οποίο λειτουργεί στο network layer interface και μπορεί να δει όλη την κίνηση του δικτύου και να στείλει πακέτα αποστολής σε οποιονδήποτε προορισμό.

Λόγω της τοποθέτησής του σε τόσο χαμηλό επίπεδο, το BPF δεν συμμορφώνεται με κανέναν κανόνα του firewall.

Έχει εκδόσεις για συστήματα Linux και Solaris SPARC, αλλά θα μπορούσε να μεταφερθεί και σε BSD, έμαθε η BleepingComputer από τον Craig Rowland, ιδρυτή της Sandfly Security, μιας εταιρείας που προσφέρει μια agentless λύση για την προστασία των συστημάτων Linux.

Ο ερευνητής ασφαλείας Kevin Beaumont, ο οποίος δημοσίευσε μια ανάρτηση στο BPFdoor, είπε στο BleepingComputer ότι οι χειριστές χρησιμοποιούν έναν «μαγικό» κωδικό πρόσβασης για να ελέγχουν τις ενέργειες του implant.

Δείτε επίσης: Eternity Project: Το malware κιτ που προσφέρει εργαλεία hacking

Το BPFdoor αναλύει μόνο πακέτα ICMP, UDP και TCP, ελέγχοντάς τα για μια συγκεκριμένη τιμή δεδομένων, καθώς και έναν κωδικό πρόσβασης για τους δύο τελευταίους τύπους πακέτων.

Αυτό που κάνει το BPFDoor να ξεχωρίζει είναι ότι μπορεί να παρακολουθεί οποιαδήποτε θύρα για το μαγικό πακέτο, ακόμα κι αν αυτές οι θύρες χρησιμοποιούνται από άλλες νόμιμες υπηρεσίες, όπως webservers, FTP ή SSH.

Εάν τα πακέτα TCP και UDP έχουν τα σωστά «μαγικά» δεδομένα και έναν σωστό κωδικό πρόσβασης, το backdoor ενεργοποιείται εκτελώντας μια υποστηριζόμενη εντολή, όπως η ρύθμιση ενός bind ή reverse shell.

Ο Beaumont μας είπε ότι τα πακέτα ICMP δεν χρειάζονται κωδικό πρόσβασης, κάτι που του επέτρεψε να σαρώσει το Διαδίκτυο για την εκτέλεση εμφυτευμάτων BPFdoor χρησιμοποιώντας τη λειτουργία ping.

Ο ερευνητής μπόρεσε να βρει τη δραστηριότητα του BPFdoor σε δίκτυα οργανισμών σε διάφορες περιοχές, κυρίως στις ΗΠΑ, τη Νότια Κορέα, το Χονγκ Κονγκ, την Τουρκία, την Ινδία, το Βιετνάμ και τη Μιανμάρ.

Παραδόξως, ανακάλυψε 11 Speedtest servers μολυσμένους με BPFdoor. Ο ερευνητής είπε ότι δεν είναι σαφές πώς παραβιάστηκαν αυτές οι μηχανές, ειδικά επειδή λειτουργούν σε λογισμικό κλειστού κώδικα.

Κατασκευασμένο στην Κίνα;

Οι ερευνητές με τους οποίους το BleepingComputer μίλησε για το BPFdoor δεν απέδωσαν το κακόβουλο λογισμικό σε κανέναν απειλητικό παράγοντα. Αλλά σε μια ετήσια έκθεση για τις απειλές στον κυβερνοχώρο, ερευνητές από την PricewaterhouseCoopers (PwC) σημειώνουν ότι βρήκαν το implant BPFdoor κατά τη διάρκεια ενός incident response engagement.

Η PwC απέδωσε την εισβολή σε έναν απειλητικό παράγοντα με έδρα την Κίνα, τον οποίο παρακολουθούν ως Red Menshen (πρώην Red Dev 18), ο οποίος χρησιμοποιούσε το BPFdoor σε «παρόχους τηλεπικοινωνιών σε όλη τη Μέση Ανατολή και την Ασία, καθώς και σε φορείς της κυβέρνησης, της εκπαίδευσης και του εφοδιασμού».

Δείτε επίσης: Φυλακίζεται Ουκρανός για την πώληση χιλιάδων credentials στο dark web

Κατά τη διάρκεια των ερευνών, οι ερευνητές της PwC ανακάλυψαν ότι στο στάδιο μετά την εκμετάλλευση των επιθέσεών τους, ο Red Menshen χρησιμοποίησε προσαρμοσμένες παραλλαγές του Mangzamel backdoor και του εργαλείου Gh0st remote access tool (RAT) μαζί με εργαλεία ανοιχτού κώδικα όπως το Mimikatz (για εξαγωγή credentials) και το Metasploit penetration testing suite, για πλευρική κίνηση σε συστήματα Windows.

Οι ερευνητές σημειώνουν ότι η δραστηριότητα του Red Menshen λαμβάνει χώρα μέσα σε ένα χρονικό διάστημα εννέα ωρών, μεταξύ 01:00 και 10:00 UTC, το οποίο μπορεί να ευθυγραμμίζεται με τις τοπικές ώρες εργασίας.

Πηγή πληροφοριών: bleepingcomputer.com