Έχει επιβεβαιωθεί ότι η συμμορία εκβιαστών Donut αναπτύσσει τώρα και ransomware στα δίκτυα επιχειρήσεων.

Σύμφωνα με το BleepingComputer, η ομάδα εκβιαστών Donut ήρθε για πρώτη φορά στο φως της δημοσιότητας τον Αύγουστο, αφού είχε επιτεθεί στην ελληνική εταιρεία φυσικού αερίου ΔΕΣΦΑ, στη βρετανική αρχιτεκτονική εταιρεία Sheppard Robson και στην πολυεθνική κατασκευαστική εταιρεία Sando.

Τα δεδομένα για τις Sando και DESFA φαίνεται να δημοσιεύτηκαν σε διάφορα sites διαρροής δεδομένων που συνδέονται με ransomware επιχειρήσεις. Δεδομένα της Sando βρέθηκαν στο site του ransomware Hive και του DESFA στο site του Ragnar Locker.

Δείτε επίσης: Hive ransomware: Απέσπασε πάνω από 100 εκατομμύρια

Ο Doel Santos, ερευνητής της Unit 42, παρατήρησε επίσης ότι το TOX ID που χρησιμοποιείται στα σημειώματα λύτρων παρατηρήθηκε σε δείγματα του ransomware HelloXD.

Η δημοσίευση των κλεμμένων δεδομένων σε διάφορα sites μάς οδηγεί στο συμπέρασμα ότι η συμμορία εκβιαστών Donut είναι συνεργάτης πολλών ransomware επιχειρήσεων και τώρα προσπαθεί να αξιοποιήσει τα δεδομένα στη δική της ransomware επιχείρηση.

Donut ransomware

Σύμφωνα με το BleepingComputer, βρέθηκε ένα δείγμα ενός κρυπτογράφου στο VirusTotal, που χρησιμοποιείται από την επιχείρηση Donut – γνωστό ως D0nut. Αυτό δείχνει ότι η ομάδα χρησιμοποιεί το δικό της προσαρμοσμένο ransomware για να εκτελεί επιθέσεις διπλού εκβιασμού.

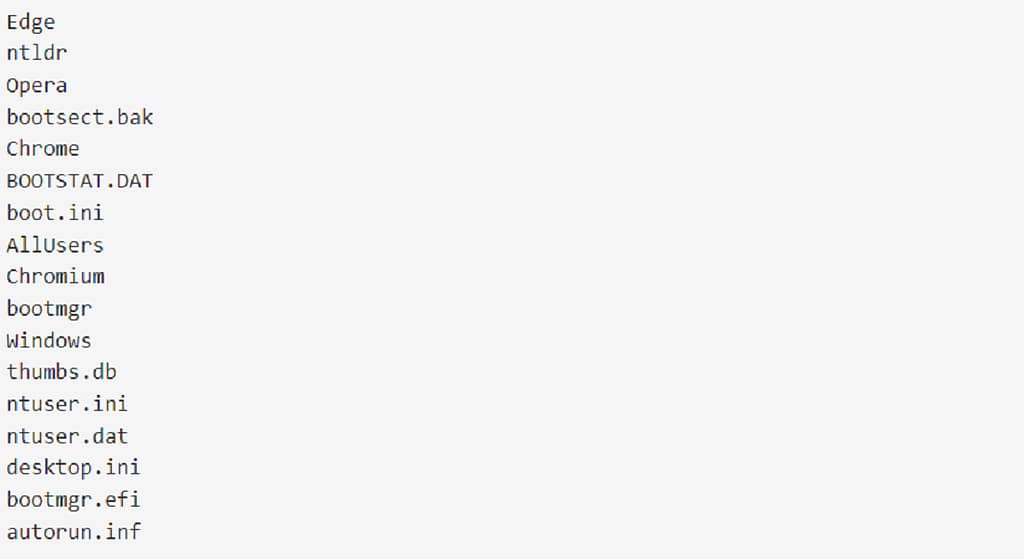

Το ransomware βρίσκεται υπό ανάλυση. Ωστόσο, γνωρίζουμε ότι όταν εκτελείται, σαρώνει και κρυπτογραφεί αρχεία με συγκεκριμένες επεκτάσεις. Κατά την κρυπτογράφηση των αρχείων αποφεύγει αρχεία και φακέλους που περιέχουν τις ακόλουθες συμβολοσειρές:

Το ransomware Donut κρυπτογραφεί αρχεία επισυνάπτοντας σε αυτά την επέκταση .d0nut.

Δείτε επίσης: AXLocker ransomware: Παραβιάζει Discord accounts

Η συμμορία Donut χρησιμοποιεί ενδιαφέροντα γραφικά, λίγο χιούμορ και προσφέρει ακόμη και ένα builder για ένα εκτελέσιμο που λειτουργεί ως πύλη στον ιστότοπο διαρροής δεδομένων Tor (δείτε παρακάτω).

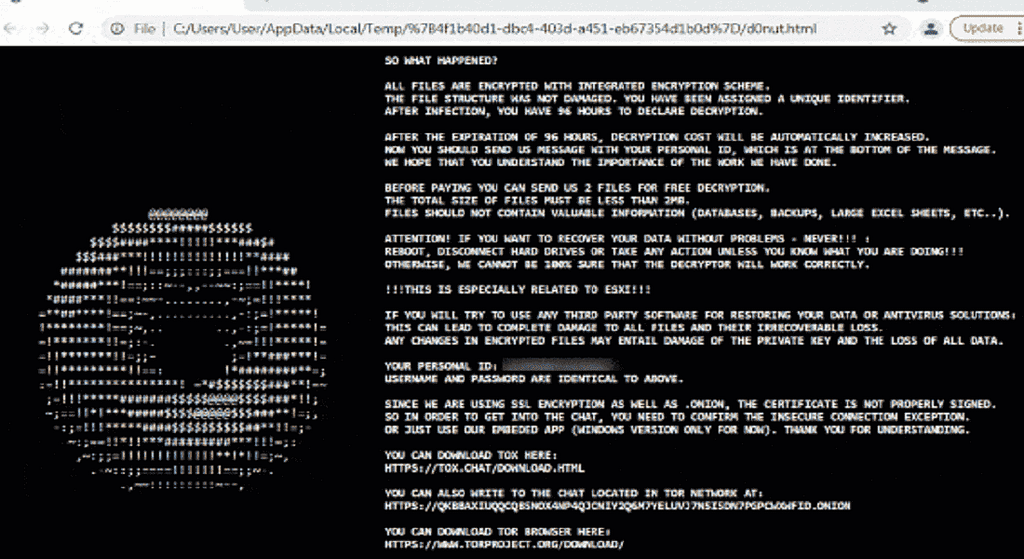

Για παράδειγμα, σε ένα σημείωμα λύτρων που είδε το BleepingComputer, δίπλα από το κείμενο με τις πληροφορίες της επίθεσης, υπάρχει ένα donut που περιστρέφεται.

Ένα άλλο σημείωμα εμφανιζόταν αρχικά σαν μια γραμμή εντολών που εμφάνιζε ένα σφάλμα PowerShell, το οποίο στη συνέχεια εμφάνιζε σταδιακά ένα σημείωμα λύτρων με ενδιαφέρονται γραφικά, για άλλη μια φορά.

Τα σημειώματα λύτρων είναι obfuscated για να είναι δύσκολος ο εντοπισμός τους.

Τα σημειώματα λύτρων για το νέο Donut ransomware δίνουν διάφορες επιλογές για να επικοινωνήσουν τα θύματα με τους εγκληματίες, όπως το TOX και ένα site διαπραγμάτευσης Tor.

Η ransomware λειτουργία Donut περιλαμβάνει επίσης έναν “builder” στο site διαρροής δεδομένων που αποτελείται από ένα bash script για τη δημιουργία ενός Windows και Linux Electron app με bundled Tor client για πρόσβαση στους ιστότοπους διαρροής δεδομένων τους.

Δείτε επίσης: 2022: Το ένα τρίτο των οργανισμών παγκόσμια έχει παραβιαστεί τουλάχιστον 7 φορές

Αυτή η εφαρμογή αυτή τη στιγμή είναι “broken” καθώς χρησιμοποιεί διευθύνσεις URL HTTPS, οι οποίες δεν είναι προς το παρόν λειτουργικές.

Τα παραπάνω δείχνουν ότι η συμμορία εκβιαστών Donut εξελίσσεται συνεχώς, αφού τώρα χρησιμοποιεί και το δικό της ransomware.

Οι επιθέσεις ransomware γίνονται όλο και πιο συχνές, γι’ αυτό είναι σημαντικό για τις επιχειρήσεις να λαμβάνουν μέτρα για την προστασία τους. Εκπαιδεύοντας τους υπαλλήλους σε βέλτιστες πρακτικές κυβερνοασφάλειας, εφαρμόζοντας μια ισχυρή λύση δημιουργίας αντιγράφων ασφαλείας και διατηρώντας ενημερωμένο το λογισμικό ασφαλείας, μπορείτε να συμβάλλετε στη μείωση των πιθανοτήτων να πέσετε θύμα επίθεσης ransomware.

Πηγή: www.bleepingcomputer.com