Υποκλοπές Ελλάδα: H Tykelab, κάνει μαζικές παρακολουθήσεις σε τηλεπικοινωνιακούς παρόχους στην Ευρώπη χρησιμοποιώντας το Hermit hacking εργαλείο. Μια ιταλική εταιρεία παρακολούθησης φέρεται να παρακολουθεί ανθρώπους σε όλο τον κόσμο, σε μεγάλη κλίμακα, για λογαριασμό των πελατών της – συμπεριλαμβανομένων χωρών με πρόσφατο ιστορικό διαφθοράς και παραβιάσεων των ανθρωπίνων δικαιωμάτων. Το ισχυρό λογισμικό υποκλοπής spyware που εμπορεύεται, βρέθηκε πρόσφατα στο Καζακστάν και τη Ρουμανία. Οι ευρωπαίοι βουλευτές εκφράζουν την αυξανόμενη ανησυχία τους για μια βιομηχανία παρακολούθησης, η οποία βρίσκεται εκτός ελέγχου και ζητούν τη άμεση ρύθμισή της.

Δείτε ακόμα: Υποκλοπές Ελλάδα: 8.000.000€ κοστίζει η αγορά του Predator spyware;

Υποκλοπές Ελλάδα: Ερευνητές αποκαλύπτουν μαζικές παρακολουθήσεις σε τηλεπικοινωνιακούς παρόχους

Τα εμπιστευτικά δεδομένα που τέθηκαν υπόψη της Lighthouse Reports δείχνουν ότι μια ελάχιστα γνωστή εταιρεία με έδρα τη Ρώμη, η Tykelab, υποκλέπτει απομακρυσμένα δεκάδες τηλεπικοινωνιακούς παρόχους, έχοντας ως βάση τα νησιά του Ειρηνικού, για να αποστείλει δεκάδες χιλιάδες μυστικά «πακέτα παρακολούθησης» σε όλο τον κόσμο, στοχεύοντας ανθρώπους σε πολλές χώρες συμπεριλαμβανομένου και της Ελλάδας! Με τα πακέτα αυτά που αποστέλλουν, μέσω τρίτων τηλεπικοινωνιακών παρόχων, έχουν την δυνατότητα να προσδιορίσουν με ακρίβεια την φυσική θέση του κινητού στόχου (geolocation) οπουδήποτε στον κόσμο!!

Στα στοιχεία που έχουν στην διάθεσή τους οι ερευνητές διαπίστωσαν ότι χώρες που στοχοποίησε η εταιρεία είναι η Ελλάδα, η Λιβύη, η Νικαράγουα, η Μαλαισία, η Κόστα Ρίκα, το Ιράκ, το Μάλι,η Πορτογαλία – αλλά και η ίδια η Ιταλία.

Για να επιτευχθεί ο προσδιορισμός της φυσικής θέσης του κινητού τηλεφώνου που έχει στοχοποιηθεί η εταιρεία φέρεται να χρησιμοποιεί υπαρκτές ευπάθειες στα παγκόσμια τηλεφωνικά/τηλεπικοινωνιακά δίκτυα που επιτρέπουν σε τρίτους να βλέπουν τις ακριβείς τοποθεσίες των χρηστών τηλεφώνων και ενδεχομένως να υποκλέπτουν τις κλήσεις τους, χωρίς φυσικά να αφήνεται κανένα αρχείο παραβίασης στις συσκευές τους.

Ταυτόχρονα, η μητρική εταιρεία του Tykelab, RCS Lab, έχει αναπτύξει ένα ισχυρό εργαλείο hacking για στοχοποίηση των κινητών τηλεφώνων, το Hermit, το οποίο μόλις εγκατασταθεί στη συσκευή ενός θύματος μπορεί να χρησιμοποιηθεί για την απομακρυσμένη ενεργοποίηση του μικροφώνου του τηλεφώνου, καθώς και για την καταγραφή κλήσεων, μηνυμάτων πρόσβασης, αρχείων καταγραφής κλήσεων, επαφών, φωτογραφιών, υποκλοπή εφαρμογών όπως Telegram, Signal, Whatsapp,Facebook Messenger κλπ. αλλά και άλλων ευαίσθητων προσωπικών δεδομένων.

Δείτε Ακόμα: Παραλίγο θύμα του λογισμικού Predator ο Νίκος Ανδρουλάκης

Πίσω από τα παρασκήνια, εδώ και πολύ καιρό οι επαγγελματίες ασφαλείας έχουν κρούσει τον κώδωνα του κινδύνου για τις δραστηριότητες της Tykelab. Αναλυτές με πρόσβαση σε εμπιστευτικά τηλεπικοινωνιακά δεδομένα περιέγραψαν πώς η εταιρεία προσπαθούσε «επίμονα και συστηματικά» να παρακάμψει την προστασία των τηλεπικοινωνιακών δικτύων καθώς και να πραγματοποιήσει «στοχευμένη παρακολούθηση φυσικών προσώπων».

«Γίνονται όλο και πιο δραστήριοι», αναφέρει ένας ερευνητής ασφάλειας «Από την αρχή του τρέχοντος έτους, αύξησαν τον αριθμό των επιθέσεών τους αν και τώρα ο αριθμός αυτός παραμένει σταθερός».

Η Ευρωπαϊκή Ένωση έχει αφυπνιστεί από την απειλή που θέτει μια εκτός ελέγχου βιομηχανία παρακολούθησης, με τον διαβόητο όμιλο NSO του Ισραήλ και το λογισμικό Pegasus στο στόχαστρό του αλλά και την Intellexa στην Ελλάδα και σε άλλες χώρες. Με την αποκάλυψη ενός προηγουμένως άγνωστου προμηθευτή λογισμικών παρακολούθησης στην καρδιά της ΕΕ, και συγκεκριμένα στην Ιταλία, της Tykelab διαπιστώνεται ότι η παρακολούθηση πλέον είναι σε μαζικό επίπεδο εν αγνοία των τηλεπικοινωνιακών παρόχων!

Υποκλοπές Ελλάδα: Ερευνητές αποκαλύπτουν μαζικές παρακολουθήσεις σε τηλεπικοινωνιακούς παρόχους – ΜΕΘΟΔΟΙ

Τα ευρήματά που τέθηκαν υπόψη των ερευνητών, προήλθαν από δύο εμπιστευτικές πηγές στον κλάδο των τηλεπικοινωνιών. Και οι δύο εμπιστευτικές πηγές, παρακολουθούσαν σημαντικούς όγκους ύποπτης κίνησης που αποστέλλονταν μέσω μιας ομάδας τηλεφωνικών δικτύων – μεγάλο μέρος των οποίων βρίσκεται φαινομενικά από νησιά του Νότιου Ειρηνικού. Μέσω εξειδικευμένων τεχνικών ανάλυσης δεδομένων διαπίστωσαν, ανεξάρτητα ο ένας από τον άλλο, ότι αυτή η κίνηση προερχόταν από την Ιταλία και συγκεκριμένα από μια εταιρεία που ονομάζεται Tykelab. Ο ιστότοπος της εταιρείας λέει ότι είναι ένας «τυπικός πάροχος τηλεπικοινωνιακών υπηρεσιών». Οι πηγές των ερευνητών ωστόσο ανέφεραν ότι η δραστηριότητά τους στα τηλεπικοινωνιακά δίκτυα παρόχων, δεν είχε άλλο νόμιμο σκοπό εκτός από την παρακολούθηση φυσικών προσώπων.

Οι ερευνητές της Lighthouse reports έστειλαν δείγματα των δεδομένων που παρείχαν οι πηγές τους (samples) σε δύο ανεξάρτητους εμπειρογνώμονες ασφαλείας: τον Karsten Nohl, από τα Ερευνητικά Εργαστήρια Ασφάλειας στη Γερμανία, και τον Jean Gottschalk, από την Telecom Defense Ltd στις ΗΠΑ. Και οι δύο συμφώνησαν με την ανάλυση των ερευνητών. «Κάποιος κατασκοπεύει σε μεγάλη κλίμακα μέσω τηλεφωνικών & τηλεπικοινωνιακών δικτύων», δήλωσε ο Nohl.

Μέσω εταιρικών ανακοινώσεων και οικονομικών δεδομένων, η Ολλανδική Lighouse reports διαπίστωσε ότι η Tykelab αποτελεί μέρος της RCS Lab, μιας ιταλικής εταιρείας με μακρά ιστορία δραστηριοτήτων υποκλοπής τόσο στην Ιταλία όσο και στο εξωτερικό. Το γεγονός αυτό δεν ήταν γνωστό αλλά αποκαλύφθηκε όταν πραγματοποιήθηκε εξαγορά από μια τρίτη εταιρεία, την Cy4Gate. Τότε έγινε γνωστή η εταιρική σχέση Tykelab και RCS Lab στους μετόχους, κατά την εξαγορά της Cy4Gate, τον περασμένο Δεκέμβριο. Οι ερευνητές διαπίστωσαν επίσης ότι η RCS Lab έχει μια άλλη κρυφή θυγατρική, την Azienda Informatica Italiana, η οποία κατασκευάζει λογισμικό υποκλοπής για συσκευές Android και iPhone.

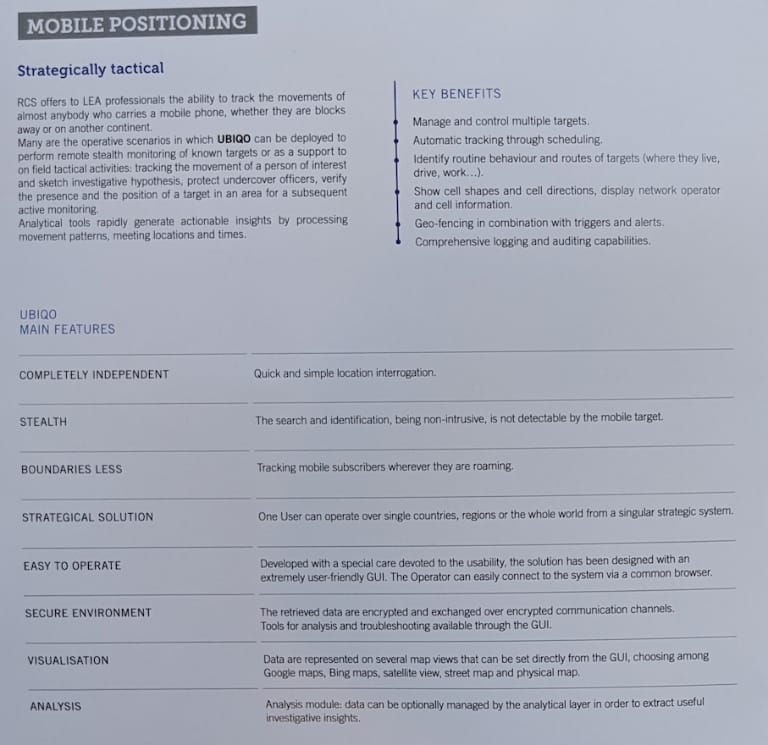

Η Lighthouse Reports έχει στην διάθεσή της φυλλάδια των προϊόντων και των υπηρεσιών της RCS Lab από μια εμπορική έκθεση, η οποία πραγματοποιήθηκε σε κλειστό κύκλο ενδιαφερομένων μετά από πρόσκληση. Στα φυλλάδα περιλαμβάνονταν λεπτομέρειες για το Ubiqo, ένα εργαλείο που μπορεί να «παρακολουθεί τις κινήσεις σχεδόν οποιουδήποτε φέρει επάνω του κινητό τηλέφωνο, είτε είναι ένα οικοδομικό τετράγωνο μακριά είτε σε άλλη ήπειρο», καθώς και να προσφέρει υπηρεσίες εξελιγμένης ανάλυσης συμπεριφοράς του στόχου. Οι ερευνητές της Lighthouse Reports χρησιμοποιώντας opensource μηχανές αναζήτησης & τεχνικές ανάλυσης, σάρωσαν την ιταλική υποδομή του RCS Lab και εντόπισαν σύνδεση σε μια ιστοσελίδα με το slogan “powered by Tykelab”.

Κατά τη διάρκεια της πραγματοποιούμενης έρευνας από την Lighthouse Reports, ειδικοί στην ασφάλεια στον κυβερνοχώρο της Lookout και της Google δημοσίευσαν λεπτομέρειες τον Ιουνιο του 2022, για ένα προηγουμένως άγνωστο αλλά εξελιγμένο λογισμικό hacking που ονομάζεται Hermit. Η Lookout και η Google απέδωσαν αυτό το πακέτο στο RCS Lab και παρείχαν λίστες ψεύτικων διαδικτυακών τομέων που είχε δημιουργήσει η εταιρεία για να δελεάσει στόχους για τη λήψη του λογισμικού. Μεταξύ άλλων περιλαμβάνονταν domains που μεταμφιέζονταν σε Apple και Facebook, καθώς και διάφορους παρόχους τηλεπικοινωνιών. Η έρευνα της Lighthouse reports διαπίστωσε ότι η RCS Lab αγόρασε μερικά από αυτά τα ψεύτικα domains ήδη από το 2015, ενώ άλλα αγοράστηκαν τον Μάρτιο του τρέχοντος έτους – υποδεικνύοντας μακροχρόνια δραστηριοποίηση hacking από την εταιρεία.

Σε ερωτήσεις που τέθηκαν από την Lighthouse στον Justin Albrecht και τον Paul Shunk της Lookout, επιβεβαίωσαν περισσότερες λεπτομέρειες για το spyware Hermit, συμπεριλαμβανομένου ότι το είχαν παρατηρήσει πρόσφατα σε δράση σε μια άλλη χώρα, τη Ρουμανία.

Υποκλοπές Ελλάδα: Ερευνητές αποκαλύπτουν μαζικές παρακολουθήσεις σε τηλεπικοινωνιακούς παρόχους – ΙΣΤΟΡΙΚΟ

Από το 2021 ένα κύμα σκανδάλων παρακολούθησης έχει κατακλύσει τις χώρες της ΕΕ, με εργαλεία που υποτίθεται ότι προορίζονται για τους πιο σοβαρούς εγκληματίες να στρέφονται εναντίον πολιτικών και δημοσιογράφων. Το Ευρωπαϊκό Κοινοβούλιο διεξάγει ακροάσεις, εστιάζοντας ιδιαίτερα στον ισραηλινό όμιλο NSO και το εμβληματικό κατασκοπευτικό λογισμικό Pegasus, ενώ τελευταία μετά τις αποκαλύψεις δημοσιογράφων στην Ελλάδα, έχει θέσει και την εταιρεία Intellexa σε στενό κύκλο παρακολούθησης. Ωστόσο, η έρευνα έφερε στο προσκήνιο τον ρόλο της ίδιας της ΕΕ και της Ευρώπης στη διάδοση των τεχνολογιών παρακολούθησης.

Τα ευρήματά της Lighthouse δείχνουν ότι η δυνατότητα παρακολούθησης του Tykelab φτάνει σε όλο τον κόσμο – τα συστήματα της ιταλικής εταιρείας στοχεύουν ανθρώπους στη Ελλάδα, την Λιβύη, την Κόστα Ρίκα, τη Νικαράγουα, το Πακιστάν, τη Μαλαισία, το Ιράκ και το Μάλι, για να δώσουμε μόνο μερικά συγκεκριμένα παραδείγματα, καθώς και την πΓΔΜ, την Πορτογαλία και την Ιταλία.

Ευρωβουλευτές, ειδικοί σε θέματα ασφάλειας και ειδικοί σε θέματα προστασίας της ιδιωτικής ζωής, εξετάζοντας τα ευρήματά της Lighthouse, εξέφρασαν βαθιά ανησυχία για τους κινδύνους που συνδέονται με το αδιαφανές εμπόριο ισχυρής κατασκοπευτικής τεχνολογίας και αμφισβήτησαν εάν τα κράτη μέλη της ΕΕ έκαναν αρκετά για να ρυθμίσουν την συγκεκριμένη αγορά που αποφέρει κέρδη εκατομμυρίων.

Όπως ανέφερε η Markéta Gregorová στο Lighthouse, εισηγήτρια του Ευρωπαϊκού Κοινοβουλίου για τους ελέγχους των εξαγωγών τεχνολογίας παρακολούθησης: «Η εμπορική κυβερνοεπιτήρηση που πωλείται κρυφά σε οποιονδήποτε επιθυμεί να πληρώσει αποτελεί παγκόσμιο κίνδυνο για την ασφάλεια όλων μας εντός και εκτός της Ευρωπαϊκής Ένωσης. Αυτή η υπηρεσία βασανίζει και σκοτώνει ακτιβιστές ανθρωπίνων δικαιωμάτων και δημοσιογράφους».

Ενώ επισημαίνει προβλήματα στις εξαγωγικές πολιτικές της Ευρώπης, η έρευνα εκθέτει επίσης την ελάχιστα γνωστή πρακτική στον κλάδο των τηλεπικοινωνιών, η οποία επιτρέπει την άνθηση αυτού του είδους καταχρήσεων – τη υπομίσθωση σημείων πρόσβασης τηλεφωνικών δικτύων ή «global titles». Σε ερώτημα της Lighthouse προς την Εμπορική Ενωση Κινητής Τηλεφωνίας GSMA, επιβεβαίωσε ότι “οι οργανισμοί που χρησιμοποιούν καταχρηστικά μισθωμένα global titles πρέπει να σταματήσουν”. Ωστόσο, η ένωση επεσήμανε ότι οι φορείς εκμετάλλευσης τηλεφωνίας δεν μπορούν πάντα να προσδιορίσουν την πηγή και τον σκοπό της κίνησης που διέρχεται μέσω των δικτύων τους, καθιστώντας συνεπώς δύσκολο αν όχι αδύνατο τον περιορισμό της βιομηχανίας παρακολούθησης με την κείμενη τεχνολογία και νομοθεσία.

Ο ειδικός σε θέματα ασφάλειας Karsten Nohl τόνισε ότι έχουν περάσει οκτώ χρόνια από τότε που αποκαλύφθηκαν κρίσιμα τρωτά σημεία στον τρόπο λειτουργίας των δικτύων κινητής τηλεφωνίας – τα ίδια τρωτά σημεία που η Tykelab και άλλοι χρησιμοποιούν ως κυβερνο-όπλα για σκοπούς παρακολούθησης. Ο Nohl είπε: «Τα Firewalls έχουν δημιουργηθεί εδώ και καιρό, έτσι ώστε οι φορείς εκμετάλλευσης τηλεφώνων να μπορούν να προστατεύσουν τους πελάτες τους – αλλά αυτή η έρευνα αποδεικνύει ότι δεν έχουν εφαρμόσει όλοι οι παγκόσμιοι πάροχοι τηλεφωνίας αυτές τις βασικές προστασίες. Είναι πολύ ατυχές το γεγονός ότι αυτά τα τρωτά σημεία δεν έχουν ακόμη κλείσει».

Με στοιχεία απο ενδελεχή δημοσιογραφική έρευνα του Lighthousereports