Ένα νέο πρόγραμμα καθαρισμού δεδομένων και κλοπής πληροφοριών που ονομάζεται EvilQuest χρησιμοποιεί το ransomware ως δόλωμα για να κλέψει αρχεία από Mac. Τα θύματα μολύνονται μετά τη λήψη trojanized installers δημοφιλών εφαρμογών από προγράμματα παρακολούθησης torrent.

Αν και δεν είναι συνηθισμένο, το ransomware ήταν γνωστό ότι στοχεύει την πλατφόρμα macOS στο παρελθόν, με τα KeRanger, FileCoder (aka Findzip) και Patcher να είναι τρία άλλα παραδείγματα malware που έχουν σχεδιαστεί για την κρυπτογράφηση συστημάτων Mac.

Το EvilQuest εντοπίστηκε για πρώτη φορά από τον ερευνητή malware του K7 Lab, Dinesh Devadoss και αναλύθηκε από τον Διευθυντή Mac & Mobile του Malwarebytes, Thomas Reed, τον κύριο ερευνητή της Jamf Patrick Wardle και τον Lawrence Abrams του BleepingComputer.

Εγκαθιστά ένα keylogger και ανοίγει ένα «reverse shell»

Ο Devadoss ανακάλυψε ότι το EvilQuest περιλαμβάνει τη δυνατότητα να ελέγχει αν εκτελείται σε μια εικονική μηχανή και διαθέτει δυνατότητες εντοπισμού σφαλμάτων.

Ελέγχει επίσης ορισμένα κοινά εργαλεία ασφαλείας (Little Snitch) και λύσεις antimalware (Kaspersky, Norton, Avast, DrWeb, Mcaffee, Bitdefender και Bullguard) και ανοίγει ένα «reverse shell» που χρησιμοποιείται για επικοινωνία με τον command-and-control (C2) server όπως εντόπισε ο Felix Seele.

Το malware θα συνδεθεί στο http: //andrewka6.pythonanywhere [.] Com / ret.txt για να λάβει τη διεύθυνση IP του διακομιστή C2 για λήψη περαιτέρω αρχείων και αποστολή δεδομένων.

Όπως διαπίστωσε ο Reed μετά την εξέταση του ransomware, το EvilQuest μεταφέρεται χρησιμοποιώντας μολυσμένους installers.

Παρόλο που οι installers .PKG που έχουν ληφθεί από δημοφιλείς ιστότοπους torrent μοιάζουν με κάθε νόμιμο πρόγραμμα εγκατάστασης όταν ξεκινούν, διανέμονται ως αρχεία DMG και δεν έχουν προσαρμοσμένο εικονίδιο το οποίο είναι ένα προειδοποιητικό σημάδι ότι κάτι δεν είναι σωστό για πολλούς χρήστες macOS.

Ο Reed διαπίστωσε επίσης ότι, στην περίπτωση ενός από τα δείγματα EvilQuest που αναλύθηκαν, τα πακέτα των συμπιεσμένων αρχείων προγράμματος εγκατάστασης περιλαμβάνουν τους αρχικούς installers και τα προγράμματα απεγκατάστασης των πειρατικών εφαρμογών, μαζί με ένα κακόβουλο δυαδικό patch και ένα script που χρησιμοποιήθηκε για την εκκίνηση του προγράμματος εγκατάστασης και εκκινήστε το malware.

Αφού αποκτήσει persistence στη μολυσμένη συσκευή, το EvilQuest εκκινεί ένα διαμορφωμένο αντίγραφο του και ξεκινά την κρυπτογράφηση αρχείων που προσθέτουν έναν δείκτη BEBABEDD στο τέλος.

Σε αντίθεση με τα Windows ransomware, το EvilQuest έχει προβλήματα που αρχίζουν όταν κρυπτογραφεί τα αρχεία. Όταν το κάνει, δεν είναι επιλεκτικό.

Φαίνεται να κλειδώνει τα αρχεία τυχαία, δημιουργώντας διάφορα ζητήματα στο παραβιασμένο σύστημα από την κρυπτογράφηση του “login keychain” έως την επαναφορά του Dock στην προεπιλεγμένη εμφάνιση και προκαλεί το πάγωμα του Finder.

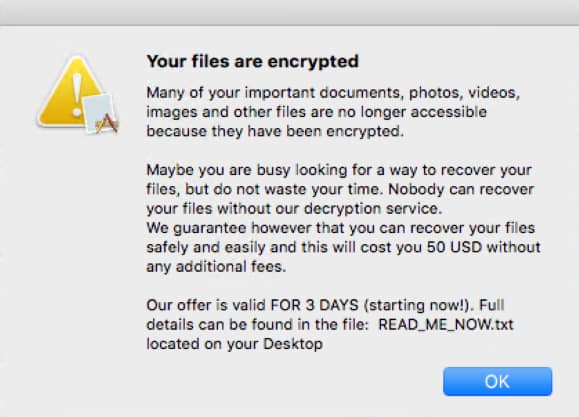

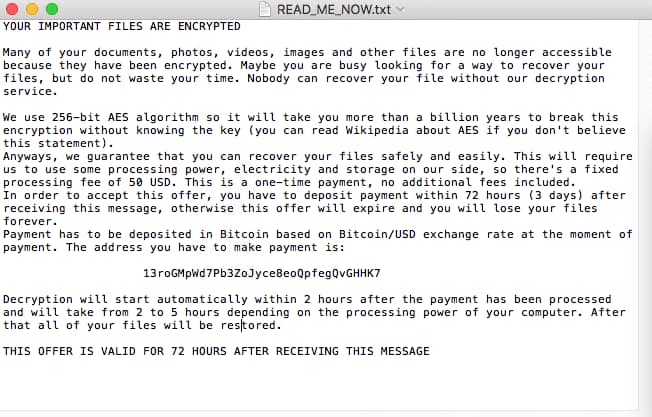

“Μόλις ολοκληρωθεί η κρυπτογράφηση αρχείων, δημιουργεί ένα αρχείο text με το όνομα READ_ME_NOW.txt με τις οδηγίες για τα λύτρα”, πρόσθεσε ο Wardle.

Ζητείται από τα θύματα να πληρώσουν λύτρα 50 $ σε bitcoin εντός τριών ημερών (72 ώρες) για να ανακτήσουν τα κρυπτογραφημένα αρχεία τους.

Το EvilQuest χρησιμοποιεί την ίδια στατική διεύθυνση Bitcoin για όλα τα θύματα και δεν περιέχει email για επικοινωνία μετά την πραγματοποίηση της πληρωμής.

Αυτό καθιστά αδύνατο για τους επιτιθέμενους να εντοπίσουν τα θύματα που πλήρωσαν τα λύτρα και για ένα θύμα να επικοινωνήσει με τους χειριστές ransomware για έναν αποκρυπτογράφο.

Οι wipers, ωστόσο, χρησιμοποιούνται συνήθως ως κάλυψη για κάποια άλλη κακόβουλη δραστηριότητα.

Κακόβουλο λογισμικό καθαρισμού που χρησιμοποιείται για κλοπή δεδομένων

Αφού αναλύσαμε το κακόβουλο λογισμικό πιστεύουμε ότι το ransomware είναι απλά ένα δόλωμα για τον πραγματικό σκοπό αυτού του κακόβουλου λογισμικού.

Δηλαδή για αναζήτηση και κλοπή ορισμένων τύπων αρχείων από τον μολυσμένο υπολογιστή.

Όταν το κακόβουλο λογισμικό εκτελείται σε Mac, θα εκτελεί shell commands που κατεβάζουν εξαρτήσεις Python, Python scripts μεταμφιεσμένα ως αρχεία GIF και, στη συνέχεια, θα τα εκτελούν.

Τα tasks που εκτελούνται με την παραπάνω εντολή είναι:

- Διαγραφή των αρχείων /Users/user1/client/exec.command και /Users/user1/client/click.js.

- Λήψη και εγκατάσταση PIP

- Εγκατάσταση των αιτημάτων της Python

- Λήψη του p.gif, το οποίο είναι ένα αρχείο Python και εκτέλεση του.

- Λήψη του pct.gif, το οποίο είναι ένα άλλο αρχείο Python και εκτέλεση του.

Το αρχείο p.gif είναι ένα πολύ ασαφές Python script και δεν μπορέσαμε να προσδιορίσουμε ποια είναι η λειτουργικότητά του.

Τι πρέπει να κάνουν τα θύματα;

Όπως μπορείτε να δείτε, το EvilQuest wiper είναι πολύ πιο επιβλαβές από την πρώτη σκέψη, καθώς όχι μόνο τα δεδομένα θα είναι κρυπτογραφημένα, αλλά μπορεί να μην αποκρυπτογραφηθούν ακόμη και εάν πληρώσει το θύμα.

Για να επιδεινωθούν τα πράγματα, το malware θα κλέψει αρχεία από τον υπολογιστή σας που περιέχουν ευαίσθητες πληροφορίες που θα μπορούσαν να χρησιμοποιηθούν για διάφορους κακόβουλους σκοπούς, όπως κλοπή ταυτότητας, συλλογή κωδικών πρόσβασης και κλοπή ιδιωτικών κλειδιών και πιστοποιητικών ασφαλείας.

Εάν ο Mac σας μολύνθηκε με αυτό το κακόβουλο λογισμικό, θα πρέπει να υποθέσετε ότι τυχόν αρχεία που αντιστοιχούν στις αναφερόμενες επεκτάσεις έχουν κλαπεί ή παραβιαστεί με κάποιο τρόπο.