Οι ερευνητές ασφαλείας της ESET ανακάλυψαν μια νέα έκδοση του ComRAT backdoor που ελέγχεται χρησιμοποιώντας το web interface του Gmail και χρησιμοποιήθηκε από την Ρωσική υποστηριζόμενη από το κράτος ομάδα hacker Turla για συγκομιδή και κλοπή σε επιθέσεις εναντίον κυβερνητικών ιδρυμάτων.

Η χρήση του Gmail για σκοπούς command-and-control ταιριάζει ακριβώς με άλλα κατορθώματα της ρωσόφωνης ομάδας Turla (επίσης έχει εντοπιστεί ως Waterbug, Snake ή VENOMOUS BEAR) βλέποντας ότι είναι γνωστή για τη χρήση ανορθόδοξων μεθόδων για την επίτευξη των στόχων τους στον κυβερνο-κατασκοπεία .

Στο παρελθόν, έχουν αναπτύξει Trojans backdoor με τα δικά τους API που έχουν σχεδιαστεί για να αντιστρέφουν τις ροές επικοινωνίας, χρησιμοποίησαν σχόλια σε φωτογραφίες της Britney Spears στο Instagram για τον έλεγχο του malware, έστειλαν συνημμένα PDF email με εντολές για τον έλεγχο των server που έχουν μολυνθεί με το backdoor του Outlook και έχουν κάνει hijack στην υποδομή και malware του OilRig που χρηματοδοτείται από το Ιράν για χρήση στις δικές τους καμπάνιες.

Κατάχρηση του Gmail για κατασκοπεία στον κυβερνοχώρο

Το ComRAT (επίσης γνωστό ως Agent.BTZ and Chinch) remote access trojan (RAT) είναι ένα από τα παλαιότερα εργαλεία στο οπλοστάσιο της Turla και έχει αναπτυχθεί σε επιθέσεις που ξεκινούν τουλάχιστον το 2007.

Έφτασε στη φήμη αφού χρησιμοποιήθηκε για να θέσει σε κίνδυνο τα αμερικανικά στρατιωτικά συστήματα το 2008, συμπεριλαμβανομένων αλλά δεν περιορίζεται σε υπολογιστές που χρησιμοποιεί η Κεντρική Διοίκηση για την επίβλεψη των μαχητικών ζωνών στο Αφγανιστάν και το Ιράκ.

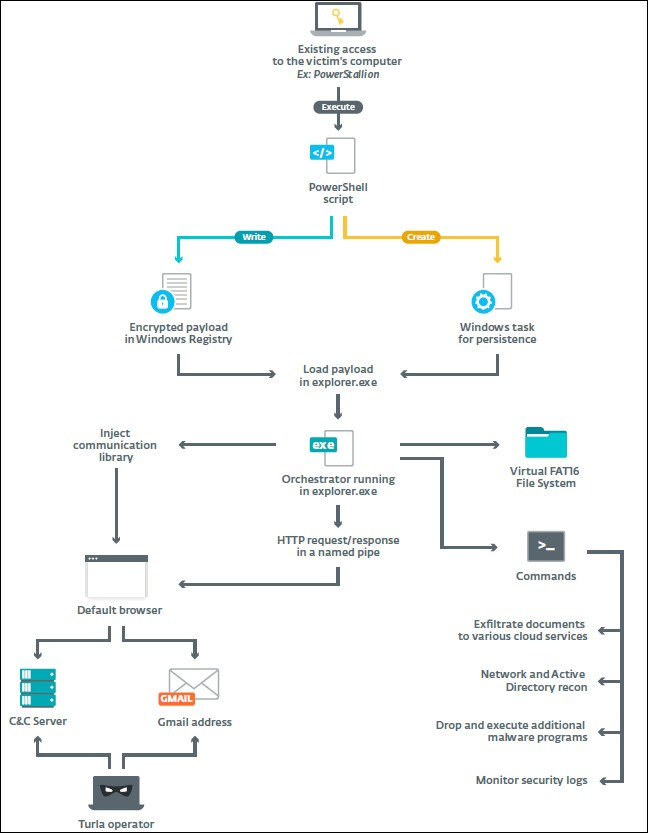

Η Turla χρησιμοποιεί το web user interface του Gmail ως ένα από τα δύο κανάλια command and control για το ενημερωμένο malware, ενώ το άλλο είναι ένα παλαιό κανάλι HTTP comm.

Αυτή η τελευταία επανάληψη του ComRAT που καταρτίστηκε τον Νοέμβριο του 2019 συνδέεται στο Gmail για τη λήψη συνημμένων αλληλογραφίας που περιέχουν κρυπτογραφημένες εντολές που αποστέλλονται από τους χειριστές Turla από άλλους παρόχους email.

Από το 2017, όταν η τρέχουσα έκδοση ComRAT πρωτοεμφανίστηκε από την ESET, η Turla το χρησιμοποίησε σε επιθέσεις εναντίον δύο Υπουργείων Εξωτερικών και ενός εθνικού κοινοβουλίου.

“Η ESET έχει βρει ενδείξεις ότι αυτή η τελευταία έκδοση του ComRAT εξακολουθούσε να χρησιμοποιείται στις αρχές του 2020, δείχνοντας ότι η ομάδα Turla εξακολουθεί να είναι πολύ δραστήρια και σημαντική απειλή για τους διπλωμάτες και τους στρατιωτικούς.”

Ένα αποκλειστικό της Turla

Ενώ η αναβάθμιση του backdoor διαθέτει μια εντελώς νέα βάση κώδικα και δείχνει πολύ πιο πολύπλοκη σε σύγκριση με προηγούμενες εκδόσεις, εξακολουθεί να χρησιμοποιεί το εσωτερικό όνομα Chinch, έχει ενεργοποιημένο το παλιό πρωτόκολλο HTTP C&C και μοιράζεται μέρος της υποδομής δικτύου με το κακόβουλο λογισμικό της Turla Mosquito.

Το ComRAT v4 είχε εισαχθεί σε παραβιασμένα συστήματα χρησιμοποιώντας κλεμμένα credentials ή άλλα Turla backdoors ή έχει εγκαταλείψει άλλα γνωστά κακόβουλα προγράμματα που σχετίζονται με την ομάδα, όπως το PowerStallion backdoor, το RPC backdoor ή ένα προσαρμοσμένο PowerShell loader.

Μόλις αναπτυχθεί σε μια συσκευή που έχει παραβιαστεί, το ComRAT χρησιμοποιήθηκε από τις ρωσικές κυβερνοχώρες για να κλέψει εμπιστευτικά έγγραφα και εκμεταλλεύτηκαν τις δημόσιες υπηρεσίες cloud όπως το 4shared και το OneDrive για να διώξουν τα κλεμμένα δεδομένα.

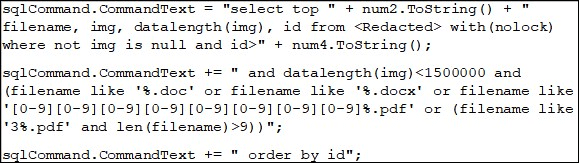

“Σε μία περίπτωση, οι χειριστές της ανέπτυξαν ακόμη και ένα εκτελέσιμο .NET για να αλληλεπιδράσουν με την κεντρική βάση δεδομένων MS SQL Server του θύματος που περιέχει τα έγγραφα του οργανισμού”, βρήκε η ESET.

Συλλέγουν επίσης και εξήγαγαν πληροφορίες σχετικά με την υποδομή δικτύου του οργανισμού, τις ομάδες Active Directory και τις πολιτικές των Windows, και παρατηρήθηκαν κατά την προσπάθεια αποφυγής του λογισμικού ασφαλείας.

Η Turla “εκτελεί συχνά τα αρχεία καταγραφής που σχετίζονται με την ασφάλεια για να κατανοήσει αν έχουν εντοπιστεί δείγματα malware.”

Σχεδιασμένο για παράκαμψη λογισμικού ασφαλείας

“Αυτό δείχνει το επίπεδο πολυπλοκότητας αυτής της ομάδας και την πρόθεσή του να παραμείνει στα ίδια μηχανήματα για μεγάλο χρονικό διάστημα”, εξήγησε ο ερευνητής του ESET, Matthieu Faou.

“Επιπλέον, η τελευταία έκδοση της οικογένειας κακόβουλων προγραμμάτων ComRAT, χάρη στη χρήση του web inteface του Gmail, μπορεί να παρακάμψει ορισμένα στοιχεία ελέγχου ασφαλείας, επειδή δεν βασίζεται σε κακόβουλο domain.

“Με βάση τα άλλα δείγματα κακόβουλου λογισμικού που βρέθηκαν στα ίδια compromise, πιστεύουμε ότι το ComRAT χρησιμοποιείται αποκλειστικά από την Turla”, κατέληξε ο Faou.

Νωρίτερα αυτό το μήνα, η Kaspersky εντόπισε επίσης αυτό που πιστεύει ότι “με ένα μεσαίο έως χαμηλό επίπεδο εμπιστοσύνης” να είναι ένα άλλο malware Turla, μια παραλλαγή RAT που ονομάζεται COMpfun που ελέγχει χρησιμοποιώντας ασυνήθιστους κωδικούς κατάστασης HTTP και χρησιμοποιείται σε επιθέσεις εναντίον ευρωπαϊκών διπλωματικών οντοτήτων.

Το COMpfun, όπως και οι πρώτες εκδόσεις του ComRAT, έχει επίσης τη δυνατότητα να μολύνει άλλες συσκευές παρακολουθώντας και εξαπλώνοντας σε όλες τις αφαιρούμενες συσκευές που είναι συνδεδεμένες σε παραβιασμένους υπολογιστές.