Ομάδα Κινέζων ακαδημαϊκών κατάφερε να βρει νέο τρόπο παραβίασης πακέτων HTTP, που αυξάνει το web traffic και «ρίχνει» websites και CDNs (Content Delivery Networks), μέσω επιθέσεων RangeAmp.

Η νέα Denial-of-Service τεχνική, RangeAmp, εκμεταλλεύεται σφάλματα εκτέλεσης του HTTP «Range Request».

Τα HTTP Range Requests αποτελούν μέρος του HTTP standard και επιτρέπουν στους clients (συνήθως browsers) να ζητούν μόνο ένα συγκεκριμένο τμήμα αρχείου από έναν server. Αυτή η ιδιότητα δημιουργήθηκε για την παύση και την επανεκκίνηση του traffic σε ελεγχόμενες (παύση-συνέχεια δραστηριοτήτων) ή και μη ελεγχόμενες (συμφόρηση δικτύου, αποσυνδέσεις) καταστάσεις.

Oι ακαδημαϊκοί υποστηρίζουν ότι οι εισβολείς μπορούν να χρησιμοποιήσουν ελαττωματικά HTTP Range Requests για να ενισχύσουν τις αντιδράσεις των servers και των συστημάτων CDN, όταν αντιμετωπίζουν ένα range request operation.

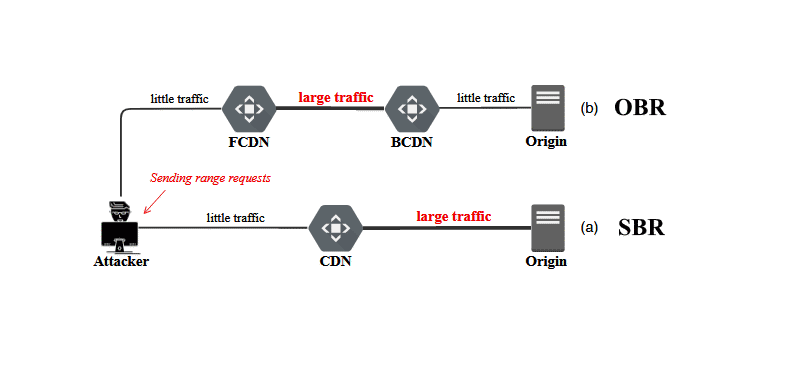

Σύμφωνα με την ομάδα των Κινέζων ερευνητών, υπάρχουν δύο διαφορετικές επιθέσεις RangeAmp. Η μία ονομάζεται RangeAmp Small Byte Range (SBR) και η άλλη RangeAmp Overlapping Byte Ranges (OBR).

RangeAmp Small Byte Range

Σε αυτή την περίπτωση, ο εισβολέας στέλνει ένα ελαττωματικό ΗTTP Range Request στον πάροχο CDN, με αποτέλεσμα να αυξηθεί η κίνηση προς τον destination server, “κρασάροντας” τελικά το στοχευμένο site.

RangeAmp Overlapping Byte Ranges

Ομοίως και εδώ, ο εισβολέας στέλνει το ελαττωματικό HTTP Range Request και αν το traffic διακινείται μέσω άλλων διακομιστών CDN, αυξάνεται (το traffic) στα CDN δίκτυα, καταλήγοντας σε “κρασάρισμα” των CDN servers και σε αδυναμία πρόσβασης στους CDN servers αλλά και στα sites προορισμού.

Μετά από δοκιμές σε 13 παρόχους CDN, διαπιστώθηκε ότι όλοι ήταν ευάλωτοι στην επίθεση, ενώ οι 6 από αυτούς ήταν επίσης ευάλωτοι και σε μία παραλλαγή αυτής (OBR). Μεταξύ των δύο βέβαια, η επίθεση που θεωρείται πιο επικίνδυνη είναι η OBR, καθώς όταν οι συνθήκες είναι κατάλληλες, μπορεί να διογκώσει το traffic ενός δικτύου σε υπερβολικό βαθμό και να “ρίξει” χιλιάδες sites ταυτόχρονα.

Οι ακαδημαϊκοί αποκάλυψαν ότι τους τελευταίους μήνες επικοινωνούν με τους πληττόμενους παρόχους CDN και γνωστοποιούν λεπτομέρειες για τις επιθέσεις RangeAmp. Η απάντηση των παρόχων, μαζί με τις τεχνικές λεπτομέρειες, είναι διαθέσιμα στην εργασία της ερευνητικής ομάδας, με τίτλο: «CDN Backfired: Amplification Attacks Based on HTTP Range Requests».