Πρόσφατα, στο διαδίκτυο κυκλοφόρησε όλος ο πηγαίος κώδικας του GhostDNS exploit kit. Για όσους δεν γνωρίζουν τι είναι, το GhostDNS είναι ένα λογισμικό το οποίο χρησιμοποιεί “cross-site request forgery (CSRF)” μεθόδους, για να αλλάξει τις DNS ρυθμίσεις και να στέλνει phishing σελίδες στους χρήστες, με σκοπό να κλέψει τα διαπιστευτήρια σύνδεσής τους.

Ο πηγαίος κώδικας του προγράμματος, καθώς και αρχεία από πολλές διαφορετικές phishing ιστοσελίδες, φάνηκαν μέσα σε ένα ZIP αρχείο, το οποίο υπάρχει σε μια πλατφόρμα για κοινοποίηση αρχείων. Επειδή ο χρήστης που ανέβασε το αρχείο δεν είχε θέσει κάποιον κωδικό ασφάλειας, η εφαρμογή προστασίας της Avast μπορούσε να το αναλύσει και να ανακαλύψει τον κώδικα του GhostDNS exploit kit.

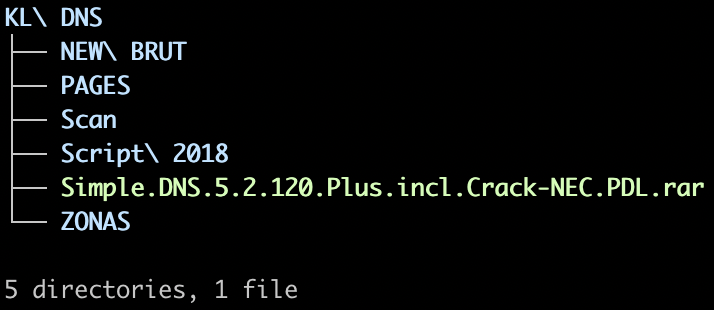

“Εμείς κατεβάσαμε το αρχείο για ερευνητικούς λόγους και, στη συνέχεια, ανακαλύψαμε τον πηγαίο κώδικα του Προγράμματος”, αναφέρει η εταιρία. Λίγο αργότερα, η ομάδα “Avast Threat Intelligence” κοινοποίησε λεπτομέρειες σχετικά με τον τρόπο λειτουργείας του GhostDNS, καθώς και για τα υπόλοιπα αρχεία τα οποία υπάρχουν στο “KL DNS.rar”.

Από το όνομα του αρχείου, φαίνεται πως το ίδιο χρησιμοποιεί DNS hijacking και keylogging για να κλέβει τα δεδομένα από τα θύματά του. Η Avast το επιβεβαίωσε μετά από λεπτομερή έλεγχο των αρχείων. Από τον έλεγχο έγινε γνωστό, επίσης, ότι στο αρχείο υπάρχουν δύο διαφορετικοί μέθοδοι για επιθέσεις, γνωστοί ως Router EK και BRUT.

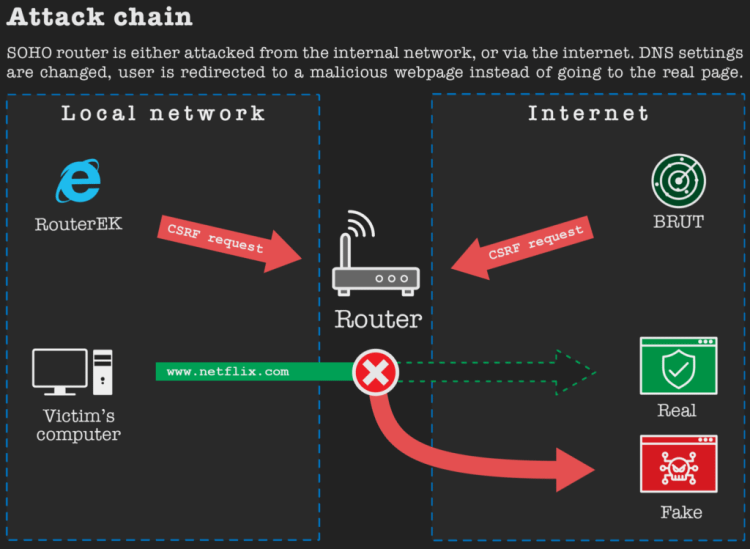

Όπως φαίνεται και στην παρακάτω εικόνα, και οι δύο μέθοδοι χρησιμοποιούν CSRF requests για να αλλάξουν τις DNS ρυθμίσεις της στοχευμένης συσκευής. Ωστόσο, το Router EK δεν μπορεί να λειτουργήσει μόνο του, καθώς αυτό απαιτεί από τον χρήστη να ανοίξει το μολυσμένο link. Από την άλλη πλευρά, η μέθοδος BRUT λειτουργεί και χωρίς την βοήθεια του χρήστη.

Εκτός από τα αρχεία του GhostDNS kit, οι ερευνητές ανακάλυψαν και μια λίστα που περιέχει πολλές στοχευμένες διευθύνεις IP, τα οποία βρίσκονται σε πάνω από 70 διαφορετικά κράτη. Μεγάλο ποσοστό από τις διευθύνσεις αυτές, βρίσκονται στην Νότια Αμερική, Στη Βραζιλία, Στην Αυστραλία, καθώς και στη Γερμανία.

Σύμφωνα με την Avast, στο αρχείο υπήρχαν και πολλά phishing templates. Μερικά από αυτά τα templates, αντιγράφουν τις ιστοσελίδες των μεγαλύτερων τραπεζών της Βραζιλίας, καθώς και το Netflix.