Το Reductor λειτουργεί ως RAT και έχει τη δυνατότητα να μεταφορτώνει, να κατεβάζει και να εκτελεί διάφορα αρχεία στα δίκτυα των θυμάτων, κάνοντας κατάχρηση διάφορων πιστοποιητικών.

Όπως είπαμε και πιο πάνω, το Reductor θεωρείται διάδοχος του COMPfun. Οι ερευνητές έχουν εντοπίσει ισχυρές ομοιότητες στον κώδικα των δύο κακόβουλων λογισμικών. Επίσης, το έχουν συνδέσει με την hacking ομάδα Turla APT.

Η ομάδα Turla APT είναι, επίσης, γνωστή ως Venomous Bear ή Waterbug. Από το 2004 περίπου έχει πραγματοποιήσει κάποιες από τις μεγαλύτερες επιθέσεις σε κυβερνητικά δίκτυα στην Ευρώπη, τη Βόρεια και τη Νότια Αμερική, τη Μέση Ανατολή, την Κεντρική και την Άπω Ανατολή.

Οι επιθέσεις με το Reductor ξεκίνησαν στα τέλη Ιουλίου. Οι hackers χρησιμοποίησαν διάφορα μέσα, όπως το Downloader Manager, το WinRAR, και γνωστά πειρατικά sites (warez) προκειμένου να διανείμουν το κακόβουλο λογισμικό.

Παραβίαση της κρυπτογραφημένης διαδικτυακής κίνησης

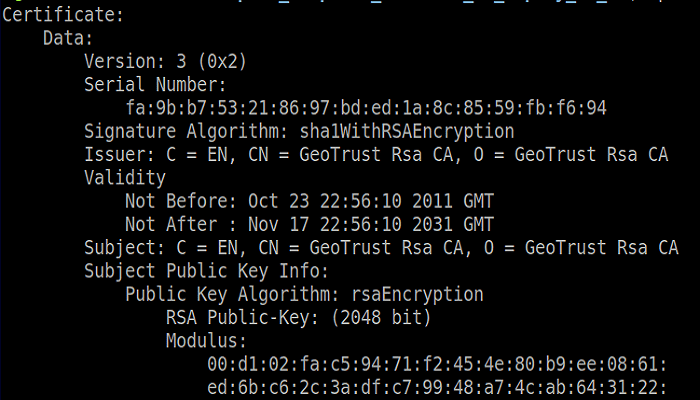

Το κακόβουλο λογισμικό χρησιμοποιεί διάφορα πιστοποιητικά (root X509v3 πιστοποιητικά) και τα προσθέτει στο μηχάνημα του θύματος. Επίσης, με τη βοήθεια του named Pipe, οι hackers είναι σε θέση να προσθέσουν πρόσθετα πιστοποιητικά.

Οι hackers μπορούν να σπάσουν το πρωτόκολλο TLS, αναλύοντας απλά τον source code του Firefox και τον binary code του Chrome. Με αυτό τον τρόπο μπορούν να ελέγξουν τις λειτουργίες δημιουργίας ψευδοτυχαίων αριθμών (PRNG).

Το PRNG χρησιμοποιείται από τους browsers για τη δημιουργία της ακολουθίας “client random”. To Reductor επηρεάζει αυτό το πεδίο (client random).

Οι ερευνητές της Kaspersky δήλωσαν: “Το κακόβουλο πρόγραμμα Reductor δεν εκτελεί man-in-the-middle επίθεση (MitM). Ωστόσο, η αρχική μας σκέψη ήταν ότι τα πιστοποιητικά, που εγκαθιστά, μπορούν να διευκολύνουν τις επιθέσεις MitM στην κίνηση TLS. Και το πεδίο “client random”, με το μοναδικό ID θα διευκόλυνε την επίθεση”.

Οι ερευνητές ανακάλυψαν ότι το Reductor έκανε τις επιθέσεις με δύο τρόπους. Ο πρώτος τρόπος ήταν η εκτέλεση του κακόβουλου προγράμματος μέσω του Internet Download Manager, Office Activator.

Ο δεύτερος τρόπος ήταν η εκμετάλλευση συστημάτων που ήταν ήδη μολυσμένα με το COMpfun Trojan. Με αυτόν τον τρόπο οι hackers μπορούσαν να λάβουν διάφορα δεδομένα από τον command and control server.

Υπάρχουν διάφορες εντολές που λαμβάνονται από το διακομιστή C2 και επιτρέπουν την εκτέλεση διαφορετικών λειτουργιών, όπως λήψη και μεταφόρτωση αρχείων, εύρεση του ονόματος του κεντρικού υπολογιστή, ανανέωση του ψηφιακού πιστοποιητικού, δημιουργία νέων διαδικασιών, διαγραφή αρχείων, έλεγχος της σύνδεσης στο Internet και πολλά άλλα.

Οι ερευνητές δεν παρατήρησαν man-in-the-middle επιθέσεις αλλά το Reductor είναι σε θέση να εγκαταστήσει στον υπολογιστή-στόχο ψηφιακά πιστοποιητικά και να επηρεάσει τη διαδικτυακή δραστηριότητα των θυμάτων.