Έχουν ανακαλυφθεί κρίσιμες ευπάθειες στις ράδιο συσκευές Telestar Digital GmbH Internet of Things (IoT) που επιτρέπουν στους hacker να εισβάλλουν από απόσταση σε συστήματα.

Τη Δευτέρα, ο ερευνητής Bunjamin Kunz αποκάλυψε τα ευρήματα της εταιρείας, κατά τα οποία επηρεάζονται οι εκδόσεις CVE-2019-13473 και CVE-2019-13474.

Πριν από μερικές εβδομάδες, η εταιρεία διαπίστωσε μια ανωμαλία σε έναν ιδιωτικό server που συνδέεται με τερματικά ραδιομετάδοσης web που ανήκουν στις συσκευές Telestar, παράλληλα με έναν άτυπο server telnet. Τα εν λόγω ραδιόφωνα προέρχονται από τη σειρά προϊόντων Imperial & Dabman Series I και D της εταιρείας, η οποία περιλαμβάνει φορητά ραδιόφωνα και stereos DAB. Αυτά τα προϊόντα πωλούνται σε όλη την Ευρώπη, χρησιμοποιούν σύνδεση Bluetooth και Internet και βασίζονται στο BusyBox Linux Debian.

Μια έρευνα σχετικά με τα ραδιόφωνα αποκάλυψε μια μη τεκμηριωμένη υπηρεσία Telnet στο Port 23 και επειδή το port forwarding (άνοιγμα θύρας) ήταν ενεργό, θα μπορούσε να αντιμετωπιστεί εξωτερικά. Το παρακάτω βίντεο δείχνει πώς θα μπορούσε να χρησιμοποιηθεί για τη διείσδυση του συστήματος μια σάρωση θύρας (ένα port scan), το εργαλείο nmap και το ncrack.

Η ομάδα μπόρεσε να συνδεθεί στο ραδιόφωνο μέσα σε μόλις 10 λεπτά εξαιτίας της χαλαρής ασφάλειας του κωδικού πρόσβασης, παρέχοντάς τους πρόσβαση root με πλήρη δικαιώματα.

“Για τη δοκιμή επεξεργαστήκαμε μερικούς από τους φακέλους, δημιουργήσαμε αρχεία και τροποποιήσαμε διαδρομές για να δούμε τι μπορούμε να αλλάξουμε στην εφαρμογή”, λέει ο Kunz. “Τέλος, μπορούσαμε να επεξεργαστούμε και να αποκτήσουμε πρόσβαση στα πάντα στο κουτί και είχαμε τη δυνατότητα να υπονομεύσουμε πλήρως τη συσκευή ραδιοσυχνοτήτων Telestar Digital GmbH.”

Οι πιθανές επιθέσεις συμπεριλάμβαναν την αλλαγή των ονομάτων των συσκευών, τον εξαναγκασμό ροής αναπαραγωγής, την αποθήκευση αρχείων ήχου ως μηνύματα και τη μετάδοση ήχου ως εντολών τόσο τοπικά όσο και εξ αποστάσεως.

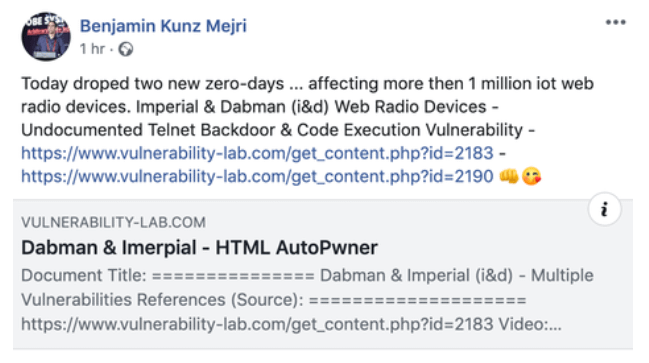

Στο Facebook, ο ερευνητής ασφάλειας δήλωσε ότι πάνω από ένα εκατομμύριο συσκευές ενδέχεται να διατρέχουν κίνδυνο.

Ενώ το hacking ενός ραδιοφώνου IoT μπορεί να μην φαίνεται ως ένα μεγάλο ζήτημα ασφάλειας, η αποκάλυψη τονίζει ένα πρόβλημα που πλήττει όλους μας – την εισβολή στις συσκευές IoT με στόχο την δημιουργία μεγαλύτερων απειλών. Για παράδειγμα, οι παραλλαγές του bot Mirai ειδικεύονται στο hijacking συσκευών IoT με ανοιχτές θύρες ή αδύναμη ασφάλεια – όπως εκείνες που χρησιμοποιούν τα προεπιλεγμένα credentials – προκειμένου να ξεκινήσουν ισχυρές κατανεμημένες επιθέσεις DDoS. Είναι επίσης δυνατή η αξιοποίηση αυτών των τρωτών σημείων για την εξάπλωση malware.

Η υπηρεσία telnetd έχει αλλάξει και η χρήση του χαλαρού κωδικού πρόσβασης έχει αναθεωρηθεί. Οι αυτόματες ενημερώσεις μέσω Wi-Fi είναι πλέον διαθέσιμες και μπορούν να εφαρμοστούν με τη ρύθμιση των επηρεασμένων συσκευών στις εργοστασιακές ρυθμίσεις και την αποδοχή λήψεων της πιο πρόσφατης έκδοσης firmware.