Απατεώνες- χρήστες του Hawkeye keylogger χρησιμοποιούν χακαρισμένους λογαριασμούς ηλεκτρονικού ταχυδρομείου για να αναδρομολογήσουν δεδομένα, που έχουν κλαπεί από τα μολυσμένα συστήματα, στη διεύθυνση ηλεκτρονικού ταχυδρομείου του εισβολέα.

Οι ερευνητές ασφαλείας από την Trustwave ανακάλυψαν μια spam e-mail καμπάνια που παραδίδει κακόβουλα RTF έγγραφα μεταμφιεσμένα σε αρχεία Word.

Τα αρχεία χρησιμοποιούν το CVE-2010-3333 Office exploit, μερικές φορές και το CVE-2012-0158, για να μολύνουν τους αποδέκτες με το Hawkeye keylogger, μια κακόβουλη εφαρμογή που πωλείται ανοιχτά στο Internet.

Το Hawkeye είναι μια επικίνδυνη απειλή, που έρχεται με πολλά χαρακτηριστικά που επιτρέπουν στους απατεώνες να συλλέγουν email, λεπτομέρειες για τον browser, καθώς και τις FTP ρυθμίσεις και τους κωδικούς πρόσβασης.

Αυτό το keylogger δίνει τη δυνατότητα στους ανθρώπους να αγοράσουν ένα αντίγραφο, να μολύνουν τους χρήστες, να συλλέξουν τα δεδομένα τους και στη συνέχεια να τα λάβουν με τη μορφή ενός email ή μέσω FTP μεταφορά δεδομένων ή μεταφορτώνοντάς τα σε έναν PHP ιστοχώρο.

Οι Trustwave ερευνητές είπαν ότι, αφού πραγματοποιήσαν reverse-engineering σε ένα αντίγραφο του Hawkeye keylogger, ανακάλυψαν σε ένα από τα configuration αρχεία του τη διεύθυνση ηλεκτρονικού ταχυδρομείου και τον κωδικό πρόσβασης για το λογαριασμό στον οποίο το keylogger έστελνε όλα τα κλεμμένα δεδομένα.

Χρησιμοποιώντας αυτά τα διαπιστευτήρια, οι ερευνητές ασφάλειας συνδέθηκαν στον λογαριασμό e-mail, και προς έκπληξή τους, αυτό δεν ήταν απλά ένας dummy λογαριασμός, αλλά ανήκε σε ένα πραγματικό πρόσωπο.

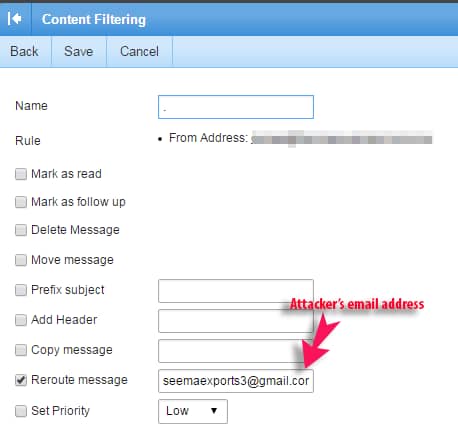

«Ίσως ο επιτιθέμενος να γνώριζε ότι το Hawkeye keylogger μπορεί εύκολα να παραβιαστεί και για να προστατεύσει τα δικά του email διαπιστευτήρια, πραγματοποίησε hijack σε έναν παραβιασμένο λογαριασμό ηλεκτρονικού ταχυδρομείου σαν τον αρχικό αποδέκτη που τελικά προωθούσε τα μηνύματα ηλεκτρονικού ταχυδρομείου με τη διεύθυνση email του εισβολέα», λέει ο Rodel Mendrez της Trustwave.

Ο hijacked λογαριασμός περιελάμβανε έναν κανόνα που αναδρομολογούσε όλα τα μηνύματα που προέρχονταν από μια συγκεκριμένη διεύθυνση ηλεκτρονικού ταχυδρομείου του θύματος στα εισερχόμενα του εισβολέα.

Με το να μην αφήνει το δικό του κωδικό πρόσβασης στις ρυθμίσεις του keylogger, ο συγγραφέας απέφευγε το ρίσκο να αποκαλυφθούν οι πράξεις του από τους ερευνητές ασφαλείας.

Είναι περίεργο το γεγονός ότι χρησιμοποίησε έναν hijacked λογαριασμό email αντί για ένα dummy inbox, το οποίο θα είχε μειώσει ακόμη περισσότερο την πιθανότητα να αποκαλυφθεί.