Έχει κυκλοφορήσει μια νέα έκδοση του Xenomorph Android malware με αυξημένες κακόβουλες δυνατότητες, όπως το framework του Automatic Transfer System και τη δυνατότητα κλοπής credentials από 400 τράπεζες. Εξοπλισμένο πλέον με αυτά τα ισχυρά εργαλεία, μπορεί να διεξάγει ακόμη πιο επιζήμιες επιθέσεις σε ανυποψίαστα θύματα.

Το Xenomorph εντοπίστηκε για πρώτη φορά από την ThreatFabric τον Φεβρουάριο του 2022, η οποία ανακάλυψε την πρώτη έκδοση του banking trojan στο Google Play store, όπου συγκέντρωσε πάνω από 50.000 λήψεις.

Για να εξαπολύσουν την πρώτη έκδοση της επίθεσής τους, οι εγκληματίες στόχευσαν 56 ευρωπαϊκές τράπεζες με επιθέσεις overlay και δικαιώματα Accessibility Services. Αυτό τους επέτρεψε να υποκλέψουν κωδικούς μιας χρήσης που αποστέλλονται μέσω ειδοποιήσεων.

Η ανάπτυξη του κακόβουλου λογισμικού συνεχίστηκε καθ’ όλη τη διάρκεια του 2022 από τους δημιουργούς του, το “Hadoken Security”, αλλά οι νεότερες εκδόσεις του δεν διανεμήθηκαν ποτέ σε μεγάλους όγκους.

Αντίθετα, το Xenomorph v2, το οποίο κυκλοφόρησε τον Ιούνιο του 2022, είχε μόνο σύντομες εκρήξεις δοκιμαστικής δραστηριότητας. Ωστόσο, η δεύτερη έκδοση ήταν αξιοσημείωτη για την πλήρη αναθεώρηση κώδικα, που την έκανε πιο ευέλικτη.

Το Xenomorph v3 είναι πολύ πιο ικανό από τις προηγούμενες εκδόσεις, ικανό να κλέβει αυτόματα δεδομένα, συμπεριλαμβανομένων των credentials, των υπολοίπων λογαριασμών, της εκτέλεσης τραπεζικών συναλλαγών και της οριστικοποίησης των μεταφορών κεφαλαίων.

Σύμφωνα με το ThreatFabric, το Hadoken σχεδιάζει τη διανομή του Xenomorph μέσω μιας πλατφόρμας MaaS (malware as a service). Ο πρόσφατα δημιουργηθείς ιστότοπος που προωθεί την τελευταία έκδοση αυτού του κακόβουλου λογισμικού ενισχύει περαιτέρω αυτή την υπόθεση.

Επί του παρόντος, το Xenomorph v3 διαδίδεται μέσω της πλατφόρμας με το παραπλανητικό όνομα “Zombinder” στο κατάστημα Google Play. Μόλις εγκατασταθεί, το κακόβουλο ωφέλιμο φορτίο εγκαθιστά έναν μετατροπέα νομισμάτων και υιοθετεί το εικονίδιο του Google Play Protect για πρόσθετη παραπλάνηση.

Ποιους στοχεύει το νέο Xenomorph;

Η πρόσφατη έκδοση του Xenomorph επικεντρώνεται σε 400 χρηματοπιστωτικά ιδρύματα παγκοσμίως, σε χώρες όπως οι Ηνωμένες Πολιτείες, η Ισπανία, η Τουρκία, η Πολωνία, η Αυστραλία, ο Καναδάς ,η Ιταλία, η Πορτογαλία, η Γαλλία, η Γερμανία, τα Ηνωμένα Αραβικά Εμιράτα και η Ινδία.

Μερικά παραδείγματα στοχευμένων ιδρυμάτων περιλαμβάνουν τα Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, National Bank of Canada, BBVA, Santander και Caixa.

Επιπλέον, αυτός ο κακόβουλος κώδικας έχει τη δυνατότητα να επιτεθεί σε 13 διαφορετικά πορτοφόλια κρυπτονομισμάτων, συμπεριλαμβανομένων των Binance, BitPay, KuCoin, Gemini και Coinbase.

Αυτόματη παράκαμψη MFA

Η τελευταία έκδοση του Xenomorph εισάγει ένα ισχυρό πλαίσιο ATS, το οποίο επιτρέπει στους χάκερς να αποσπούν γρήγορα και εύκολα credentials, να ελέγχουν υπόλοιπα λογαριασμών, να εκτελούν συναλλαγές και να κλέβουν χρήματα από εφαρμογές-στόχους – και όλα αυτά χωρίς να προβαίνουν σε απομακρυσμένες ενέργειες.

Αντίθετα, ο χειριστής στέλνει απλώς JSON scripts τα οποία το Xenomorph μετατρέπει σε μια λίστα λειτουργιών και τις εκτελεί αυτόνομα στη μολυσμένη συσκευή.

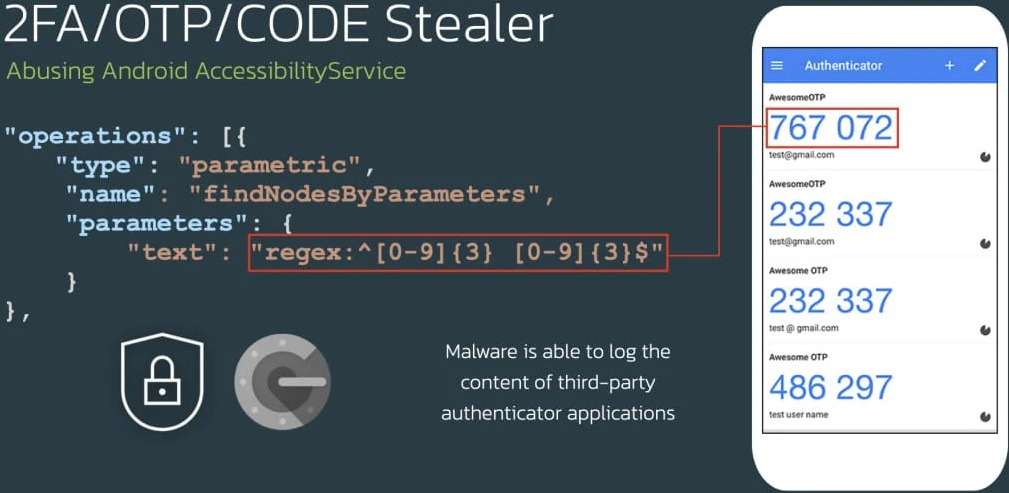

Μία από τις πιο εντυπωσιακές δυνατότητες του πλαισίου ATS του κακόβουλου λογισμικού είναι η ικανότητά του να καταγράφει το περιεχόμενο εφαρμογών ελέγχου ταυτότητας τρίτων, ξεπερνώντας τις προστασίες MFA (πολλαπλών παραγόντων ελέγχου ταυτότητας) που διαφορετικά θα εμπόδιζαν τις αυτοματοποιημένες συναλλαγές.

Καθώς οι τράπεζες απομακρύνονται ολοένα και περισσότερο από το SMS MFA προς τις εφαρμογές αυθεντικοποίησης, η δυνατότητα πρόσβασης του Xenomorph σε αυτές τις εφαρμογές στην ίδια συσκευή είναι ανησυχητική.

Stealer των cookies

Επιπλέον, το ενημερωμένο Xenomorph περιλαμβάνει έναν cookies stealer που μπορεί να κλέψει cookies από τον Android CookieManager – ο οποίος κατέχει τα cookies συνόδου των χρηστών.

Ο stealer εκκινεί ένα παράθυρο προγράμματος περιήγησης που εμφανίζει μια αυθεντική υπηρεσία με ενεργοποιημένο το JavaScript interface, εξαπατώντας το θύμα να εισάγει τα στοιχεία σύνδεσής του.

Με την κλοπή των cookies, οι κακόβουλοι φορείς είναι σε θέση να καταλάβουν τον έλεγχο των διαδικτυακών συνόδων των θυμάτων τους και τελικά να διεισδύσουν στους λογαριασμούς τους.

Ένα κακόβουλο λογισμικό Android που πρέπει να ανησυχείτε

Πριν από ένα χρόνο, το Xenomorph εμφανίστηκε ως ένα πρωτοποριακό κακόβουλο λογισμικό που απειλούσε την κοινότητα του κυβερνοεγκλήματος.

Πρόσφατα, κυκλοφόρησε η τρίτη μεγάλη έκδοση αυτού του κακόβουλου λογισμικού και αποτελεί πλέον έναν ακόμη μεγαλύτερο κίνδυνο για τους χρήστες Android παγκοσμίως.

Εάν κατεβάζετε εφαρμογές από το Google Play, είναι σημαντικό να είστε προσεκτικοί με το Zombinder: διαβάστε κριτικές και ερευνήστε τον εκδότη πριν πατήσετε το κουμπί εγκατάστασης. Με αυτόν τον τρόπο μπορείτε να διασφαλίσετε ότι η ασφάλειά σας παραμένει ανέπαφη καθ’ όλη τη διάρκεια της διαδικασίας.

Συνιστάται ιδιαίτερα να εγκαθιστάτε και να διατηρείτε μόνο έναν ελάχιστο αριθμό εφαρμογών στο τηλέφωνό σας, κατά προτίμηση αυτές που προέρχονται από αξιόπιστες πηγές.

Πηγή πληροφοριών: bleepingcomputer.com