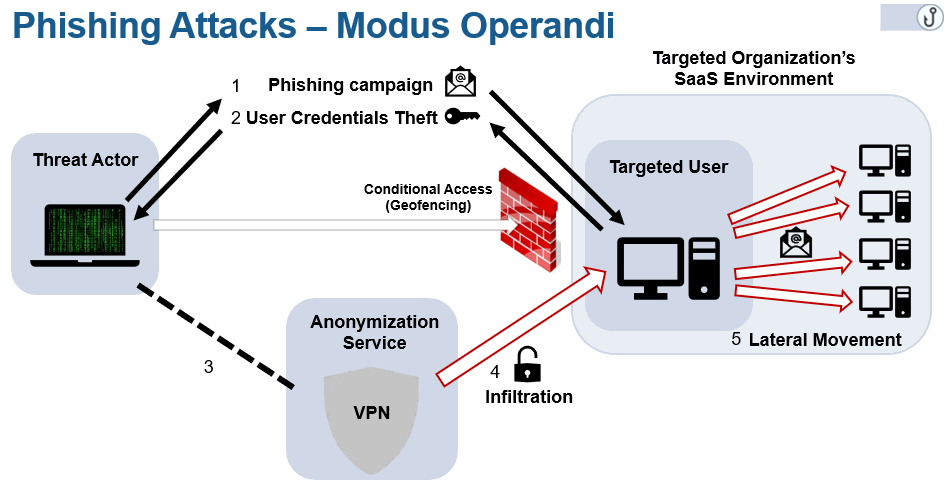

Η Microsoft λέει ότι μια μαζική σειρά phishing επιθέσεων έχει στοχεύσει περισσότερους από 10.000 οργανισμούς ξεκινώντας από τον Σεπτέμβριο του 2021, οι οποίες καταφέρνουν να παρακάμψουν το Microsoft Office MFA! Μάλιστα, οι hackers, στη συνέχεια, χρησιμοποιούν την πρόσβαση στα inboxes των θυμάτων σε επακόλουθες business email compromise επιθέσεις (BEC).

Οι hackers χρησιμοποίησαν landing pages που είχαν σχεδιαστεί για να παραβιάσουν τη διαδικασία ελέγχου ταυτότητας του Microsoft Office 365 (ακόμη και σε λογαριασμούς που προστατεύονται από έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) πλαστογραφώντας την ηλεκτρονική σελίδα ελέγχου ταυτότητας του Office.

Σε ορισμένες από τις επιθέσεις που παρατηρήθηκαν τα πιθανά θύματα ανακατευθύνθηκαν στα landing pages από μηνύματα ηλεκτρονικού “ψαρέματος” χρησιμοποιώντας συνημμένα HTML που λειτουργούσαν ως gatekeepers.

Αφού έκλεψαν τα διαπιστευτήρια των στόχων και τα cookie sessions τους, οι hackers πίσω από αυτές τις επιθέσεις συνδέθηκαν στους λογαριασμούς email των θυμάτων. Στη συνέχεια, χρησιμοποίησαν την πρόσβαση τους σε για business email compromise καμπάνιες (BER) που στοχεύουν άλλους οργανισμούς.

“Μια μεγάλης κλίμακας καμπάνια ηλεκτρονικού “ψαρέματος” που χρησιμοποιούσε adversary-in-the-middle (AiTM) phishing sites έκλεψε κωδικούς πρόσβασης, παραβίασε τη συνεδρία σύνδεσης ενός χρήστη και παρέκαμψε τη διαδικασία ελέγχου ταυτότητας ακόμα και αν ο χρήστης είχε ενεργοποιήσει τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA)“,δήλωσε η ερευνητική ομάδα του Microsoft 365 Defender και το Κέντρο Πληροφοριών Απειλών της Microsoft (MSTIC).

«Οι εισβολείς χρησιμοποίησαν, στη συνέχεια, τα κλεμμένα διαπιστευτήρια και τα session cookies για να αποκτήσουν πρόσβαση στα inboxes των επηρεαζόμενων χρηστών και να εκτελέσουν επακόλουθες εκστρατείες επιχειρηματικού συμβιβασμού (BEC) εναντίον άλλων στόχων.

Η διαδικασία phishing που χρησιμοποιείται σε αυτήν την μεγάλης κλίμακας καμπάνια Phishing μπορεί να αυτοματοποιηθεί με τη βοήθεια πολλων εργαλείων Phishing ανοιχτου κώδικα συμπεριλαμβανομένων των ευρέως χρησιμοποιούμενων Evilginx2, Modlishka και Muraena.

Οι ιστότοποι ηλεκτρονικού “ψαρέματος” που χρησιμοποιήθηκαν σε αυτήν την καμπάνια λειτουργούσαν ως reverse proxies και φιλοξενήθηκαν σε διακομιστές ιστού που είχαν σχεδιαστεί για να μεταφέρουν τα αιτήματα ελέγχου ταυτότητας των στόχων στο νόμιμο ιστότοπο στον οποίο προσπαθούσαν να συνδεθούν μέσω δύο ξεχωριστών Transport Layer Security (TLS) sessions.

Χρησιμοποιώντας αυτήν την τακτική, η σελίδα phishing των εισβολέων ενήργησε ως man-in-the-middle agent που παρεμποδίζει τη διαδικασία ελέγχου ταυτότητας για να εξάγει ευαίσθητες πληροφορίες από αιτήματα HTTP που έχουν παραβιαστεί, συμπεριλαμβανομένων κωδικών πρόσβασης και, ακόμη πιο σημαντικό, cookie sessions.

Αφού οι εισβολείς έπιασαν στα χέρια τους το cookie session των στόχων, το εισήγαγαν στο δικό τους πρόγραμμα περιήγησης ιστού, το οποίο τους επέτρεψε να παρακάμψουν τη διαδικασία ελέγχου ταυτότητας, ακόμα κι αν τα θύματα είχαν ενεργοποιήσει το MFA στους παραβιασμένους λογαριασμούς.

Για την άμυνα έναντι τέτοιων επιθέσεων, η Microsoft συνιστά τη χρήση εφαρμογών MFA «ανθεκτικά στο phish» με έλεγχο ταυτότητας που βασίζεται σε πιστοποιητικά και υποστήριξη Fast ID Online (FIDO) v2.0.

Άλλες συνιστώμενες βέλτιστες πρακτικές που θα ενίσχυαν την προστασία περιλαμβάνουν την παρακολούθηση για ύποπτες προσπάθειες σύνδεσης και δραστηριότητες, καθώς και πολιτικές πρόσβασης υπό όρους που θα εμπόδιζαν τις προσπάθειες των εισβολέων να χρησιμοποιήσουν κλεμμένα cookie sessions από no-trust συσκευές ή μη αξιόπιστες διευθύνσεις IP. “Ενώ το AiTM phishing επιχειρεί να παρακάμψει το MFA, είναι σημαντικό να υπογραμμίσουμε ότι η εφαρμογή MFA παραμένει ένας ουσιαστικός πυλώνας στην ασφάλεια ταυτότητας”, πρόσθεσε η Redmond.

“Το MFA εξακολουθεί να είναι πολύ αποτελεσματικό στο να σταματήσει μια μεγάλη ποικιλία απειλών. Η αποτελεσματικότητα του είναι ο λόγος για τον οποίο εμφανίστηκε αρχικά το phishing AiTM.” Πρόσθετες τεχνικές λεπτομέρειες και δείκτες συμβιβασμού που συνδέονται με αυτήν την καμπάνια είναι διαθέσιμες στο τέλος της αναφοράς της Microsoft.